O Bitdefender Labs descobriu e analisou um complexo ataque de espionagem industrial. O originador mais provável da campanha foi o grupo de ameaça persistente avançada (APT) Backdoor Diplomacy, que tem laços com a China.

As vítimas encontram-se atualmente na indústria de telecomunicações no Oriente Médio. As ações dos cibercriminosos começaram em agosto de 2021. A campanha foi elaborada em várias fases e usou um web shell em um anexo de e-mail para obter acesso inicial ao sistema da vítima. O assunto e o anexo dos e-mails indicavam que um servidor Exchange era o vetor de infecção.

Em busca de mais controle

Em busca de informações, os invasores usaram ferramentas utilitárias integradas, como hostname.exe, systeminfo.exe, ipconfig.exe, netstat.exe, ping.exe e net.exe. Eles estavam procurando informações sobre a configuração de sistemas de PC, controladores de domínio e computadores e usuários, mas também sobre grupos específicos, como administradores de domínio ou usuários de área de trabalho remota. Usando ferramentas como Ldifde e csvde, eles exportaram dados do Active Directory. Scanners de código aberto e outros softwares disponíveis publicamente, como Nimscan, SoftPErfect Network Scanner v5.4.8 Network Service Management Tool – v2.1.0.0 e Netbios Scanner também foram usados.

Com mecanismos como chaves de registro e serviços, bem como uma assinatura do Windows Management Instrumentation (WMI), os cibercriminosos conseguiram uma presença persistente na rede da vítima. Para se camuflar da defesa cibernética, os perpetradores do ataque usaram diferentes carregadores, aumentaram os privilégios existentes de identidades digitais, excluíram caminhos para uma varredura de malware e manipularam carimbos de data/hora. Comandos e keyloggers do Powershell foram usados para espionar e-mails, incluindo metadados. Geralmente, os invasores usavam uma variedade de ferramentas legítimas ou mesmo personalizadas.

Ampla caixa de ferramentas

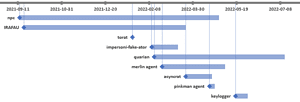

Os hackers usaram todo um arsenal de ferramentas como o backdoor IRAFAU - posteriormente substituído pelo Quarian - para download e upload e manipulação de arquivos - e o Remote Shell. Pinkman Agent e uma ferramenta descoberta por especialistas da Bitdefender e denominada "Impersoni-fake-ator" para evitar que a defesa detecte os propósitos maliciosos. Ferramentas legítimas como DbgView e Putty também ocultaram os processos maliciosos. Havia outras ferramentas para acesso remoto, proxy e tunelamento de dados. Uma linha do tempo mostra como os invasores usaram as várias ferramentas para sua campanha, uma após a outra.

Mais em Bitdefender.com

Sobre o Bitdefender A Bitdefender é líder global em soluções de segurança cibernética e software antivírus, protegendo mais de 500 milhões de sistemas em mais de 150 países. Desde a sua fundação em 2001, as inovações da empresa fornecem regularmente excelentes produtos de segurança e proteção inteligente para dispositivos, redes e serviços em nuvem para clientes particulares e empresas. Como fornecedor preferido, a tecnologia da Bitdefender é encontrada em 38 por cento das soluções de segurança implantadas no mundo e é confiável e reconhecida por profissionais da indústria, fabricantes e clientes. www.bitdefender.de