O aumento dos requisitos de segurança em empresas industriais no contexto do tráfego de dados é, portanto, absolutamente necessário para evitar ataques cibernéticos externos e, assim, manter a produção em andamento. Autenticação segura e amigável para qualquer controle de acesso, a ProSoft apresenta o GateKeeper, um gerenciamento de login inteligente e sem fio usando autenticação de proximidade.

Por um lado, a "fábrica do futuro" representa uma produção just-in-time eficaz, bem como sistemas inteligentes e de autocontrole. Por outro lado, representa também o aumento do tráfego de dados e da comunicação entre pessoas e máquinas e máquinas entre si. O aumento dos requisitos de segurança em empresas industriais no contexto do tráfego de dados é, portanto, absolutamente necessário para evitar ataques cibernéticos externos e, assim, manter a produção em andamento. Essas medidas de segurança aumentadas também devem ser aplicadas a todos os funcionários da própria fábrica. A palavra-chave para todos os usuários dos sistemas internos de produção é, portanto: Autenticação segura para cada controle de acesso. Para tornar isso econômico e amigável ao mesmo tempo, a ProSoft apresenta o GateKeeper, um gerenciamento de login inteligente e sem fio usando autenticação de proximidade.

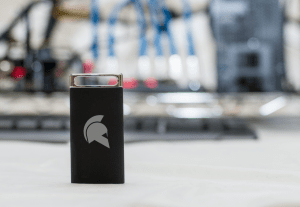

Para a indústria: token Halberd Bluetooth

"O GateKeeper expande e melhora tanto a autenticação estática, que é realizada simplesmente inserindo um nome e senha, quanto a autenticação multifator, que é protegida por senhas que são válidas apenas uma vez", diz Robert Korherr, diretor administrativo da ProSoft GmbH.

Mais segurança com tokens Halberd em comparação com senhas complexas

Na produção industrial, dois cenários são possíveis, dependendo dos requisitos de segurança individuais: Na aplicação padrão, o operador da instalação se aproxima de sua máquina com seu token. Isso é reconhecido pelos sensores de proximidade USB (receptor Bluetooth) instalados no terminal e registrados automaticamente. Se ele sair do local novamente, o terminal do operador é bloqueado automaticamente.

Se forem aplicados requisitos de segurança mais elevados, uma entrada de PIN ou confirmação de recursos biométricos por meio de um sensor de impressão digital também é possível além da abordagem - a chamada autenticação de dois fatores.

Mais em ProSoft.com

Sobre a ProSoft A ProSoft foi fundada em 1989 como fornecedora de soluções de software complexas no ambiente de computadores de grande porte. Desde 1994, a empresa tem se concentrado em soluções de gerenciamento de rede e segurança de TI para infraestruturas modernas e heterogêneas do Microsoft Windows, incluindo Mac OS, Linux, bem como ambientes móveis e dispositivos finais. Os especialistas gerenciam software e hardware eficientes para corporações e empresas de médio porte e se estabeleceram como especialistas em segurança de TI. Além disso, como um distribuidor de valor agregado (VAD), a ProSoft oferece suporte aos fabricantes com o "go-to-market" e o lançamento no mercado de novas soluções na parte de língua alemã da Europa.