Ainda é um ataque cibernético no laboratório: pesquisadores israelenses instalaram um malware em um PC e usaram as ondas eletromagnéticas geradas por uma fonte de alimentação do PC para transferir alguns dados para um smartphone remoto atrás de uma parede.

Pesquisadores israelenses estudaram um novo método de ataque chamado COVID-Bit. Ele usa as ondas eletromagnéticas de um dispositivo, como um PC, para transmitir dados de dispositivos isolados da Internet (sistemas de gap de ar) a uma distância de pelo menos dois metros. Lá eles podem ser capturados por um receptor com um smartphone – mesmo atrás de uma parede. como ter os pesquisadores estabeleceram em um arquivo PDF técnico disponível gratuitamente.

Dispositivos grampeados sem acesso à internet

O ataque COVID-bit foi desenvolvido pelo pesquisador da Universidade Ben-Gurion, Mordechai Guri, que estudou vários métodos para roubar dados confidenciais de sistemas de entreferro. Não se trata principalmente do ataque, mas de reconhecer o que é possível e como se defender dele.

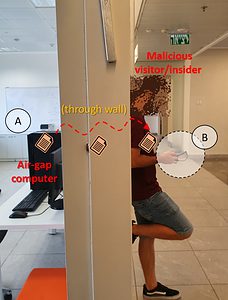

🔎 Foi assim que os pesquisadores atacaram o sistema Air Gap em um experimento (Imagem: Ben-Gurion University of the Negev).

Os chamados sistemas de gap de ar são geralmente encontrados em ambientes de alto risco, como infraestrutura de energia, governo e unidades de controle de armas. Esses sistemas estão sempre desconectados da Internet ou não têm acesso algum. No entanto, para que o ataque pesquisado funcione, o malware deve estar instalado no PC ou sistema. Isso soa rebuscado mas foi o caso do Stuxnet, por exemplo. O worm direcionou tão mal os sistemas de controle da centrífuga de enriquecimento de urânio do Irã que eles foram destruídos.

Baixas taxas de transferência de dados

Os primeiros resultados mostram taxas de transferência de dados muito baixas, mas são suficientes. Além disso, a pesquisa foi mais sobre demonstrar a viabilidade desse ataque. Para transmitir os dados no ataque COVID-bit, os pesquisadores criaram um programa de malware que regula a carga da CPU e, portanto, a frequência do núcleo de uma maneira específica para fazer com que as fontes de alimentação dos computadores air-gap emitam radiação eletromagnética transmitida em uma banda de baixa frequência. .

Segundo os pesquisadores, uma defesa adequada contra esses ataques é muito difícil, já que as frequências da CPU e da fonte de alimentação teriam que ser monitoradas nos sistemas de entreferro.

Mais em Sophos.com