O problema das ferramentas não utilizadas e esquecidas - cronologia de um ataque de ransomware Midas. A equipe de resposta rápida da Sophos descreve como os cibercriminosos procederam em um caso real de ataque ao Midas e como eles se movimentaram na rede por meio de ferramentas comerciais de outubro a dezembro de 2021 antes de finalmente lançar o ataque de ransomware.

Com um ecossistema de segurança integrado e Zero Trust, os invasores teriam poucas chances de se infiltrar na rede e a organização atacada teria maior controle sobre o acesso não autorizado à rede.

Grande ataque com Midas ransomware

Após um ataque de ransomware a um provedor de tecnologia em dezembro de 2021 a equipe Sophos Rapid Response foi chamada para ajudar. As descobertas forenses mostram que pelo menos duas ferramentas comerciais de acesso remoto diferentes e um utilitário Windows de código aberto foram usados no ataque usando o ransomware Midas, menos conhecido. Durante a análise, os especialistas também descobriram evidências de que os cibercriminosos estavam ativos em um controlador de domínio e em outros computadores da rede pelo menos dois meses antes do aparecimento do ransomware. Isso corresponde a uma cadeia clássica de eventos que provavelmente poderia ter sido evitada com uma estratégia de segurança consistente e confiança zero.

Uma estrutura de TI típica abriga riscos

A empresa atacada operava uma infraestrutura de TI e segurança do tipo que pode ser encontrado milhares de vezes. Citrix foi usado para virtualizar os desktops dos funcionários. A topologia da rede foi organizada de forma plana, com toda a rede acessível por meio da VPN. A maioria dos dispositivos físicos consistia em servidores Windows executando máquinas virtuais. Não houve segmentação da rede. Em suma, uma infraestrutura típica que torna um ataque cibernético comparativamente fácil.

curso do ataque

O ataque foi executado com várias ações pelos agentes da ameaça, criando serviços do Windows para executar vários scripts do PowerShell em uma máquina por vez, o que, por sua vez, envolveu outras máquinas em seu ataque ao longo do caminho. Isso permitiu que eles acessassem qualquer outra máquina, independentemente de ser um servidor ou uma VM, por meio do protocolo SMB.

Em um ambiente Zero Trust, os controles de acesso configurados corretamente poderiam ter impedido que invasores usassem um computador comprometido contra outro.

Em retrospecto, a perícia foi capaz de datar o que é presumivelmente o primeiro compromisso em 13 de outubro. Não foi até 7 de dezembro que os invasores começaram a distribuir o binário do ransomware para os computadores da rede. Como resultado, os invasores passaram despercebidos por mais de dois meses. Eles executaram comandos, iniciaram conexões RDP internas, usaram software comercial de acesso remoto já instalado, extraíram dados para a nuvem e moveram arquivos de e para um dos controladores de domínio do alvo.

O problema das ferramentas não utilizadas e esquecidas

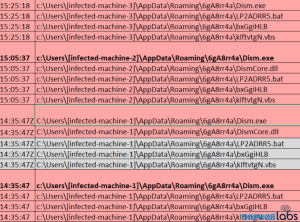

Comandos repetidos executados em vários computadores ao longo de uma hora configuram serviços que carregam o DismCore.dll malicioso na inicialização (Imagem: Sophos).

Embora o Midas não seja uma ameaça proeminente como algumas das outras famílias de ransomware, os invasores pareciam estar seguindo um padrão familiar durante o incidente. Eles usaram ferramentas e processos tradicionais de gerenciamento do Windows (por exemplo, PowerShell e a ferramenta de gerenciamento e manutenção de imagens de implantação), bem como ferramentas comerciais de acesso remoto (AnyDesk e TeamViewer), que têm menos probabilidade de acionar um alerta antimalware.

Nesse incidente, a equipe de TI da empresa testou o AnyDesk, o TeamViewer e várias outras ferramentas de acesso remoto. Embora as ferramentas não tenham sido usadas, elas permanecem sem uso em vários servidores, o que os cibercriminosos usam a seu favor. Em alguns casos, eles também usaram a ferramenta Process Hacker de código aberto para identificar e ignorar os produtos de segurança de endpoint usados pela empresa atacada.

Um ecossistema de segurança com Zero Trust teria protegido

“Este é um bom exemplo do que pode acontecer com muitas empresas porque elas administram sua TI de uma forma ou de outra. Proteger as redes da empresa principalmente do lado de fora é certamente um método de proteção eficaz em conexão com um ecossistema de segurança integrado. No entanto, mesmo essa abordagem baseada em perímetro tem cada vez mais lacunas. Os funcionários estão cada vez mais trabalhando em trânsito, também por meio de outras redes. Existem também aplicativos de software como serviço (SaaS), plataformas de nuvem e serviços baseados em nuvem. Dificilmente existe uma rede corporativa em que todos os sistemas nela integrados estejam seguros. É aqui que o conceito Zero Trust – não confiar em nada nem em ninguém e verificar tudo – entra em ação”, diz Michael Veit, especialista em segurança da Sophos.

Mais em Sophos.com

Sobre a Sophos A Sophos tem a confiança de mais de 100 milhões de usuários em 150 países. Oferecemos a melhor proteção contra ameaças complexas de TI e perda de dados. Nossas soluções de segurança abrangentes são fáceis de implantar, usar e gerenciar. Eles oferecem o menor custo total de propriedade do setor. A Sophos oferece soluções de criptografia premiadas, soluções de segurança para endpoints, redes, dispositivos móveis, e-mail e web. Também há suporte da SophosLabs, nossa rede global de centros de análise proprietários. A sede da Sophos fica em Boston, EUA e Oxford, Reino Unido.