Laboratórios da Bitdefender descobrem espionagem cibernética militar: o grupo de hackers Naikon usa técnicas de carregamento lateral e backdoors poderosos para espionagem e exfiltração de dados.

Durante uma análise do abuso de software legítimo vulnerável, o Bitdefender Labs descobriu uma longa campanha de espionagem cibernética pelo conhecido grupo APT Naikon. A Naikon está ativa há mais de uma década. O grupo de língua chinesa se concentra em alvos de alto nível, como agências governamentais e organizações militares. As evidências coletadas sugerem que o objetivo da campanha era espionagem e exfiltração de dados. Tais ataques, que seguem o exemplo em uma das regiões mais ciberperigosas do momento – o sudeste da Ásia – também são concebíveis na Europa.

Visando organizações militares no Sudeste Asiático

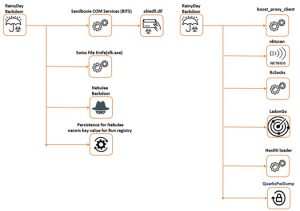

Os especialistas do Bitdefender Labs conseguiram determinar que as vítimas desta operação são organizações militares no Sudeste Asiático. A campanha esteve ativa entre junho de 2019 e março de 2021. No início da operação, os atacantes usaram o Aria body loader e uma nova backdoor chamada "Nebulae" como primeira etapa do ataque. Em setembro de 2020, o grupo adicionou o backdoor RainyDay ao seu kit de ferramentas.

Técnicas de sideloading são usadas

O sequestro de DLL e outras técnicas de sideload já existem há muito tempo. Eles ocorrem com frequência e podem ser bem evitados em teoria. Mas o que parece simples no papel rapidamente se torna um problema no mundo cada vez mais complexo do software. É por isso que os hackers usam o sideloading para comprometer - para clientes privados e governamentais. Como parte dessa onda de ataques, o grupo Naikon também abusou de vários aplicativos legítimos.

Nova backdoor / kill chain reconstruída

O Bitdefender Labs também descobriu um novo backdoor, que eles apelidaram de Nebulae. Nebulae serve como um backup para intrusos, uma vez que as defesas tenham removido o backdoor primário. Os especialistas da Bitdefender conseguiram reconstruir toda a cadeia de eliminação desta campanha do Naikon Group e listar todas as ferramentas usadas. A Bitdefender apresenta todos os detalhes do ataque em um relatório em PDF em inglês.

Mais em Bitdefender.com