Nova pesquisa da Barracuda: os cibercriminosos estão recorrendo cada vez mais a bots e automação para tornar seus ataques mais eficientes e evitar a detecção. A Barracuda analisou uma amostra de dados de dois meses sobre ataques contra aplicativos da Web bloqueados pelos sistemas Barracuda e encontrou um grande número de ataques automatizados. Os cinco principais ataques foram dominados por ataques realizados com ferramentas automatizadas.

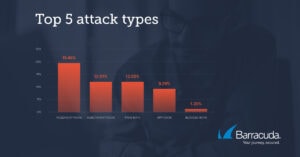

Quase 20% dos ataques descobertos foram ataques difusos, que usam automação para tentar encontrar e explorar vulnerabilidades de aplicativos. Os ataques de injeção seguiram cerca de 12%, com a maioria dos invasores usando ferramentas automatizadas como sqlmap para se infiltrar nos aplicativos. Muitos desses ataques eram ataques de script de nível infantil, sem exploração para personalizar os ataques. Bots disfarçados de bots do Google ou similares ficaram para trás com pouco mais de 12% dos ataques de aplicativos da web analisados. Os ataques DDoS (Distributed Denial of Service) de aplicativos foram surpreendentemente predominantes, respondendo por mais de 9% da amostra analisada. Uma pequena parcela dos ataques (1,2%) veio de bots bloqueados pelos administradores do site.

Aqui está uma análise mais detalhada das tendências de ataque a aplicativos da Web e das formas como os cibercriminosos estão usando ataques automatizados.

Tendências atuais em ataques de aplicativos da web

Ataques automatizados usam bots para explorar vulnerabilidades em aplicativos da web. Esses ataques podem variar de bots falsos se passando por bots do Google para evitar a detecção a ataques DDoS em aplicativos que tentam travar um site sobrecarregando sutilmente o aplicativo.

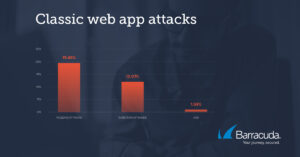

Embora o tráfego de bots seja um problema crescente, isso não significa que os cibercriminosos estão abandonando seus velhos hábitos. A maioria dos ataques analisados pelo Barracuda foram ataques clássicos de aplicativos da web, como ataques de injeção (12 por cento) e scripts entre sites (XSS) (1 por cento). Conforme mencionado, a maior parte do tráfego de ataque vem de ferramentas de reconhecimento ou fuzzing usadas para sondar aplicativos.

Frequentemente usado: ataques de injeção

Os ataques de injeção são atualmente o principal ataque no OWASP Top 10, uma lista dos riscos de segurança mais críticos, e aparecem em todas as edições desde a primeira lista. Não há sinais de que esses ataques irão desaparecer, pois são relativamente fáceis de executar e podem trazer grandes lucros para os criminosos cibernéticos. Os ataques de script entre sites também foram muito populares, ocupando o terceiro lugar entre os ataques mais comuns nessa categoria.

Uma parte significativa do tráfego de ataque analisado visava vulnerabilidades do WordPress ou PHP (normalmente as páginas phpMyAdmin), ou seja, 6,1% e 1,05%, respectivamente. No entanto, alguns desses ataques também tiveram como alvo sites não-PHP ou não-WP, sugerindo que alguns invasores são script kiddies. No entanto, esses invasores provavelmente aprenderão em breve a conduzir um melhor reconhecimento antes de lançar os ataques.

Renascimento: Solicitar ataques de contrabando

Os ataques de contrabando de solicitação caíram historicamente para níveis insignificantes até que recentemente os ataques de dessincronização de HTTP foram descobertos. Desde então, os ataques de contrabando voltaram em grande escala. Os ataques de contrabando de solicitação exploram a incapacidade do servidor de lidar com segurança com anomalias em vários aspectos de uma solicitação HTTP. A pesquisa de Barracuda descobriu que mais de 60% dos ataques de contrabando usavam um cabeçalho inválido. Um terço usou um comprimento de conteúdo múltiplo, 3 por cento tinham um comprimento de conteúdo incorreto.

Ataques contra APIs JSON

A maioria dos ataques que o Barracuda observou contra as APIs JSON foram testadas em condições de limite, o que significa que, em última análise, eles tentaram fuzzar as APIs. 95% desses tipos de ataques excederam o Max Number Value e quase 4% desses ataques excederam o Max Value Length. A análise também observou outras tentativas de ataque de tráfego (ataques de injeção XSS e SQL), mas o volume desses tipos de ataque foi muito baixo a insignificante na amostra. Espere que isso aumente no próximo ano.

Os ataques direcionados ao vazamento de dados concentravam-se principalmente na extração de informações confidenciais, como números de cartão de crédito. A Visa foi o foco claro com mais de três quartos desses ataques. A JCB seguiu-se a grande distância com mais de 20 por cento, assim como a Mastercard, Diners e American Express com uma quota significativamente menor.

O status de segurança da criptografia

A criptografia de tráfego evita uma variedade de ataques, como ataques man-in-the-middle, e fornece uma camada de proteção para usuários que navegam em sites. No entanto, os ataques ainda podem ocorrer no fluxo de dados. Quase 92 por cento do tráfego analisado foi sobre HTTPS. Menos de 10 por cento do tráfego foi tratado por HTTP. Esta é uma boa notícia para a postura de segurança dos aplicativos da web.

Os fornecedores de navegadores priorizaram o TLS1.3 como o protocolo de escolha, e isso está começando a afetar a adoção desses protocolos. Na amostra examinada, apenas algumas empresas ativaram o protocolo SSLv3 mais antigo e significativamente inseguro. E mesmo entre as empresas que tinham esse protocolo habilitado, havia muito pouco tráfego SSLv3. O mesmo vale para TLS1.0 e TLS1.1, com o uso desses protocolos diminuindo rapidamente, cada um respondendo por menos de 1% do tráfego analisado. Um total de 65 por cento do tráfego analisado usou TLS1.3, o protocolo mais seguro atualmente disponível. Cerca de um terço do tráfego HTTPS ainda é executado em TLS1.2, mas esse número está diminuindo lentamente.

Análise do navegador em TLS1.3

Ao analisar os navegadores que usam TLS1.3 (com base no agente do usuário relatado), o Chrome foi o navegador mais popular, respondendo por 47% do tráfego, seguido pelo Safari, que representou 34% do tráfego TLS1.3. Surpreendentemente, o Edge empurrou o Firefox para o terceiro lugar com 16 por cento. O Firefox foi usado por apenas 3% do tráfego. A perda de terreno do Firefox para o Edge provavelmente se deve a duas coisas: o domínio do Chrome e a mudança para o Edge por sistemas corporativos que anteriormente preferiam o Internet Explorer.

TLS1.2 mostra uma tendência bastante surpreendente. Aqui, o uso do Internet Explorer é maior do que o Chrome, com mais da metade do tráfego vindo do Internet Explorer, enquanto o uso do Chrome é pouco menos de 40%. Em comparação, o Safari usa menos de 10% e o uso do Firefox é ainda menor.

Tendência do usuário para navegadores mais seguros

Além disso, a investigação mostrou que as atualizações automáticas para Chrome e Firefox são usadas com bastante frequência. A maioria das versões do navegador na análise estava entre as mais novas ou uma ou duas versões atrasadas. Ainda existe um grande número de usuários do Internet Explorer, mas o IE11 foi a versão utilizada na grande maioria dos casos. Isso mostra uma tendência para navegadores mais atualizados e seguros. Em comparação, o tráfego automatizado usou pouco TLS1.3; a maioria usa TLS1.2. Isso inclui monitoramento de sites, bots e ferramentas como curl.

Como as empresas podem se proteger contra ataques automatizados

Quando se trata de proteção contra ataques mais recentes, como bots e ataques de API, as equipes de segurança às vezes podem ficar sobrecarregadas com a multiplicidade de soluções necessárias. A boa notícia é que essas soluções estão sendo consolidadas em soluções WAF/WAF-as-a-Service, também conhecidas como Web Application and API Protection Services (WAAP).

WAF Magic Quadrant 2020 Serviços WAAP

Em seu WAF Magic Quadrant 2020, o Gartner define os serviços WAAP como a evolução dos serviços WAF em nuvem: "Os serviços WAAP combinam a entrega como serviço baseada em nuvem de WAF, mitigação de bot, proteção contra DDoS e segurança de API com um modelo de assinatura". As organizações devem, portanto, procurar uma solução WAF-as-a-Service ou WAAP que inclua mitigação de bot, proteção contra DDoS, segurança de API e proteção de preenchimento de credenciais e garantir que estejam configuradas corretamente.

Também é importante manter-se informado sobre as ameaças atuais e seu desenvolvimento. Barracuda prevê que os três principais ataques que os aplicativos enfrentarão este ano são ataques automatizados de bots, ataques a APIs e ataques a cadeias de suprimentos de software. Esses ataques mais recentes têm menos defesas e são mais propensos a passar, em parte devido à falta de compreensão e, em alguns casos, devido a aplicativos ocultos implantados sem as proteções adequadas. No entanto, combinando experiência nas táticas de ataque mais recentes usadas por criminosos cibernéticos e as tecnologias mais recentes, as empresas podem minimizar significativamente os riscos de ataques cada vez mais automatizados em aplicativos da web.

Saiba mais em Barracuda.com[asterisco=5]