Os ataques com Conti ransomware no Exchange Server continuam - e se tornam cada vez mais eficientes. A SophosLabs descobre que os cibercriminosos plantaram sete backdoors em um ataque.

As investigações sobre os recentes ataques ao Exchange Server com Conti ransomware mostraram que os cibercriminosos acessam os sistemas via ProxyShell. Várias atualizações críticas foram lançadas para as vulnerabilidades no Microsoft Exchange nos últimos meses. ProxyShell é uma evolução do método de ataque ProxyLogon. Nos últimos meses, o exploit se tornou uma das principais ferramentas usadas por invasores de ransomware, incluindo aqueles que usam o novo ransomware LockFile, que apareceu pela primeira vez em julho.

À medida que o conhecimento desse vetor de ataque aumentou, os cibercriminosos reduziram o tempo de permanência de semanas para horas, desde o momento em que o ransomware é lançado até que ele seja finalmente ativado nas redes de destino.

Ataques rápidos "eficientes"

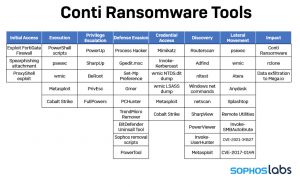

A grande variedade de ferramentas do ransomware Conti oferece aos invasores muitas opções de ataque (Imagem: Sophos).

Em um ataque baseado em ProxyShell observado pela Sophos, os invasores Conti conseguiram obter acesso à rede da vítima e configurar um shell remoto da Web em menos de um minuto. Três minutos depois, os criminosos instalaram um segundo shell da web de backup. Em apenas 30 minutos, eles tinham uma lista completa de computadores, controladores de domínio e administradores de domínio na rede. Após quatro horas, os invasores do Conti obtiveram as credenciais das contas de administrador do domínio e começaram a executar comandos. Dentro de 48 horas após o primeiro acesso, os invasores exfiltraram cerca de 1 terabyte de dados. Após cinco dias, eles lançaram o ransomware Conti na rede, visando especificamente compartilhamentos de rede individuais em cada computador.

Legado do mal: 7 backdoors

Durante a invasão, os invasores Conti instalaram nada menos que sete backdoors na rede: dois shells da web, Cobalt Strike e quatro ferramentas comerciais de acesso remoto (AnyDesk, Atera, Splashtop e Remote Utilities). Os web shells instalados anteriormente eram usados principalmente para acesso inicial; Cobalt Strike e AnyDesk são as principais ferramentas usadas para o restante do ataque.

Mais em Sophos.com

Sobre a Sophos A Sophos tem a confiança de mais de 100 milhões de usuários em 150 países. Oferecemos a melhor proteção contra ameaças complexas de TI e perda de dados. Nossas soluções de segurança abrangentes são fáceis de implantar, usar e gerenciar. Eles oferecem o menor custo total de propriedade do setor. A Sophos oferece soluções de criptografia premiadas, soluções de segurança para endpoints, redes, dispositivos móveis, e-mail e web. Também há suporte da SophosLabs, nossa rede global de centros de análise proprietários. A sede da Sophos fica em Boston, EUA e Oxford, Reino Unido.