Aqua Security stellt neuen Cloud Native Threat Report 2022 vor. Cryptomining-Malware steht immer noch an erster Stelle, doch auf Backdoors und Worms fallen bereits mehr als die Hälfte aller Angriffe. Angreifer zielen vermehrt auf Kubernetes und die Software-Supply-Chain.

Aqua Security, der führende Anbieter von Cloud Native Security, hat seine Studie 2022 Cloud Native Threat Report: Tracking Software Supply Chain and Kubernetes Attacks and Techniques vorgestellt. Die Studie wurde von Team Nautilus erstellt, der auf Cloud Native Technologie spezialisierten Forschungseinheit von Aqua Security, und soll Einblicke in Trends und wichtige Erkenntnisse für Praktiker über die Bedrohungslandschaft im Bereich Cloud Native bringen.

Die Untersuchung ergab unter anderem, dass Angreifer vermehrt neue Taktiken, Techniken und Verfahren einsetzen, um speziell auf Cloud-Native-Umgebungen abzuzielen. Auch nutzen die Angreifer immer öfter mehrere Angriffskomponenten und lenken ihr Augenmerk vermehrt auf Kubernetes und die Software-Lieferkette.

Mehr als Cryptomining im Sinn

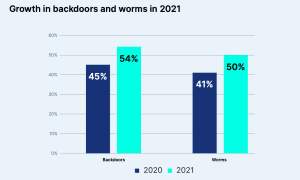

Während Cryptominer noch immer die am häufigsten beobachtete Malware waren, entdeckte das Team Nautilus mit zunehmender Häufigkeit eine verstärkte Verwendung von Backdoors, Rootkits und Credential Stealers. Dies sind Anzeichen dafür, dass Eindringlinge mehr als Cryptomining im Sinn haben. Backdoors, die es einem Bedrohungsakteur ermöglichen, aus der Ferne auf ein System zuzugreifen und sich in der kompromittierten Umgebung zu halten, wurden bei 54 Prozent der Angriffe gefunden. Das waren 9 Prozent mehr als bei der gleichen Untersuchung 2020. Darüber hinaus enthielt die Hälfte der von den Forschern analysierten bösartigen Container-Images (51 Prozent) Worms, die es den Angreifern ermöglichen, den Umfang ihres Angriffs mit minimalem Aufwand zu vergrößern.

Auch hier konnte ein signifikanter Anstieg um 10 Prozent im Vergleich zu 2020 verzeichnet werden. Bemerkenswert ist, dass die Bedrohungsakteure ihre Ziele auch auf CI/CD- und Kubernetes-Umgebungen ausgeweitet haben. Im Jahr 2021 zielten 19 Prozent der analysierten bösartigen Container-Images auf Kubernetes, einschließlich Kubelets und API-Servern, ein Anstieg um 9 Prozent im Vergleich zum Vorjahr.

Weitere wichtige Ergebnisse der Studie

- Der Anteil und die Vielfalt der beobachteten Angriffe auf Kubernetes hat zugenommen, was eine breitere Annahme der Bewaffnung von Kubernetes-UI-Tools einschließt.

- Angriffe auf die Supply-Chain machen 14 Prozent der speziellen Stichprobe von Images aus öffentlichen Image-Libraries aus. Dies zeigt, dass diese Angriffe weiterhin eine effektive Methode für Angriffe auf Cloud-Native-Umgebungen sind.

- Die Zero-Day-Schwachstelle Log4j wurde sofort in freier Wildbahn ausgenutzt. Das Team Nautilus entdeckte mehrere bösartige Techniken, darunter bekannte Malware, dateilose Ausführung, Reverse-Shell-Ausführungen und Dateien, die aus dem Speicher heruntergeladen und ausgeführt wurden. Dies macht die Notwendigkeit eines Laufzeitschutzes deutlich.

- Die Forscher beobachteten Honeypot-Angriffe von TeamTNT, auch nachdem die Gruppe im Dezember 2021 ihren Rückzug angekündigt hatte. Es wurden jedoch keine neuen Taktiken verwendet, sodass unklar ist, ob die Gruppe noch aktiv ist oder die laufenden Angriffe von einer automatisierten Angriffsinfrastruktur ausgingen. Unabhängig davon sollten Unternehmensteams weiterhin Präventivmaßnahmen gegen diese Bedrohungen ergreifen.

Container-Sandbox-Lösung DTA kommt zum Einsatz

🔎 Backdoors und Worms sind auf dem Vormarsch – die Angreifer haben mehr als Kryptomining im Sinn (Bild: Aqua Security).

Aquas Team Nautilus nutzte Honeypots, um Angriffe in freier Wildbahn zu erforschen. Zur Analyse von Supply-Chain-Angriffen auf Cloud-Native-Anwendungen untersuchte das Team Images und Pakete aus öffentlichen Registries und Repositories, wie DockerHub, NPM und Python Package Index. Team Nautilus nutzte das Aqua-Produkt Dynamic Threat Analysis (DTA), um die einzelnen Angriffe zu analysieren. Aqua DTA ist die branchenweit erste Container-Sandbox-Lösung, die das Verhalten von Container-Images dynamisch bewertet, um festzustellen, ob sie versteckte Malware beherbergen. Dies ermöglicht es Unternehmen, Angriffe zu identifizieren und zu entschärfen, die statische Malware-Scanner nicht erkennen können.

„Die Ergebnisse dieser Studie unterstreichen die Tatsache, dass Cloud-Native-Umgebungen heute ein Ziel für Angreifer darstellen und dass sich die Techniken ständig weiterentwickeln“, sagt Assaf Morag, Threat Intelligence and Data Analyst Lead bei Aquas Team Nautilus. „Die breite Angriffsfläche eines Kubernetes-Clusters ist für Bedrohungsakteure attraktiv, und wenn sie erst einmal drin sind, suchen sie nach einfach zu attackierenden Zielen.

Die wichtigste Erkenntnis aus diesem Bericht ist, dass Angreifer aktiver sind als je zuvor und immer häufiger auf Schwachstellen in Anwendungen, Open-Source- und Cloud-Technologie abzielen. Sicherheitsexperten, Entwickler und DevOps-Teams müssen nach Sicherheitslösungen suchen, die speziell für Cloud-Native entwickelt wurden. Die Implementierung proaktiver und präventiver Sicherheitsmaßnahmen ermöglicht eine stärkere Sicherheit und schützt letztendlich die kompletten Umgebungen.“

Um die Sicherheit von Cloud-Umgebungen zu gewährleisten, empfiehlt Aquas Team Nautilus die Implementierung von Laufzeit-Sicherheitsmaßnahmen, einen mehrschichtigen Ansatz für Kubernetes-Sicherheit und Scanning in der Entwicklung. Der 2022 Cloud Native Threat Report von Aqua Security steht kostenlos zum Download bereit.

Mehr bei AquaSec.com

Über Aqua Security Aqua Security ist der größte Anbieter für reine cloud native Security. Aqua gibt seinen Kunden die Freiheit, Innovationen voranzutreiben und ihre digitale Transformation zu beschleunigen. Die Aqua-Plattform bietet Prävention, Erkennung und Reaktionsautomatisierung über den gesamten Lebenszyklus von Anwendungen, um die Lieferkette, die Cloud-Infrastruktur und laufende Workloads zu sichern – unabhängig davon, wo sie eingesetzt werden.