Die hohe Zahl an Angriffen, bei denen kompromittierte Anmeldedaten missbraucht werden, zeigt, dass Passwörter allein nicht mehr als vertrauenswürdige Identifikation legitimer Benutzer ausreichen, sondern der Einsatz von Multi-Faktor-Authentifizierung (MFA) ein grundlegender Baustein für die Unternehmenssicherheit geworden ist.

MFA verlangt von Benutzern zusätzlich zu ihren Anmeldedaten einen weiteren überzeugenden Nachweis ihrer Identität. Laut Microsoft kann MFA zu 99,9 Prozent identitätsbasierte Angriffe auf Basis gestohlener Anmeldedaten verhindern. Denn selbst wenn Anmeldeinformationen eines Benutzers kompromittiert werden, macht es MFA Angreifern äußerst schwer, die Authentifizierungsanforderungen zu umgehen.

Wie funktioniert Multi-Faktor-Authentifizierung?

MFA ergänzt den Authentifizierungsprozess um weitere Schritte. Die Anzahl dieser Schritte variiert je nach Konfiguration und Kontext. Die drei grundlegenden MFA-Kategorien sind:

1. Etwas, das man weiß

Das einfachste Beispiel dieser Kategorie ist ein Passwort oder eine beliebige Variation von einprägsamen Daten, die vom oder für den Benutzer eingerichtet werden. Zu dieser Kategorie gehören unter anderem persönliche Hintergrundfragen, die vermutlich nur der Benutzer beantworten kann. Generell gilt diese Kategorie als die am wenigsten sichere, da sowohl Passwörter als auch private Informationen von Angreifern kompromittiert oder erraten werden können.

2. Etwas, das man besitzt

Diese Kategorie ist wesentlich schwieriger zu kompromittieren. Sie umfasst verschiedene physische Einheiten, die nur der Nutzer besitzt – beispielsweise Mobiltelefone, physische Token, Schlüsselanhänger oder Smartcards. Die physische Entität kann entweder als Träger des Verifizierungsschritts dienen – zum Beispiel ein Mobiltelefon, das ein Einmal-Passwort anzeigt – oder selbst Authentifizierungsgegenstand sein, wie etwa ein physisches Token. Letzteres gilt als sicherer, da bei der Authentifizierung weniger Daten ausgetauscht werden, sodass ein Angreifer diese nicht so leicht abfangen kann.

3. Etwas, das man ist

Dies gilt als die sicherste Faktor-Kategorie und umfasst physische Identifikatoren. Am häufigsten wird ein Fingerabdruck auf dem Mobiltelefon oder auf einem Hardware-Token genutzt, aber auch Stimme, Gesichtserkennung und andere einzigartige biometrische Merkmale kommen zum Einsatz. Jede Kombination dieser drei Authentifizierungs-Faktor-Kategorien erhöht die Sicherheit erheblich und verringert die Wahrscheinlichkeit einer Kompromittierung des Kontos.

Beispiele für traditionelle MFA-Lösungen

In Unternehmensumgebungen wird MFA oft in Verbindung mit einer Single Sign On (SSO)-Lösung eingesetzt, um die Sicherheit des von der Belegschaft verwendeten Einzelpassworts zu erhöhen.

Statische vs. risikobasierte MFA

Bei einer statischen MFA ist jedes Mal, wenn ein Benutzer versucht, auf eine Ressource zuzugreifen, eine MFA erforderlich. Dies kann umständlich sein und die betrieblichen Abläufe stören. Um solche Unterbrechungen zu vermeiden und MFA mit den geschäftlichen Anforderungen in Einklang zu bringen, entscheiden sich viele Unternehmen für eine oder beide der folgenden Möglichkeiten:

Statische MFA wird nur auf Benutzer angewendet, wenn diese auf sensible Ressourcen zugreifen. Dies kann immer noch sehr umständlich und störend für Administratoren sein, die täglich mit vielen sensiblen Ressourcen arbeiten.

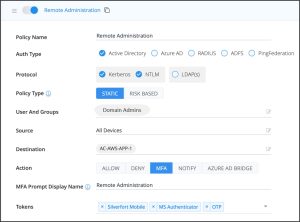

Bei einem risikobasierten Ansatz ist MFA nur dann erforderlich, wenn der Risikograd hoch ist. Dies wird als adaptive Authentifizierung oder risikobasierte Authentifizierung (RBA) bezeichnet. Dabei wird eine Risiko-Engine verwendet, die verschiedene Faktoren auswertet. Sie verlangt zusätzliche Überprüfungsfaktoren nur dann, wenn der Risikograd vermuten lässt, dass die bereitgestellten Anmeldeinformationen kompromittiert sein könnten.

MFA überall: Agentenlose Multi-Faktor-Authentifizierung

Für einen ganzeinheitlichen Schutz von Identitäten ermöglichen es Unified Identity Protection-Lösungen, MFA auf alle Ressourcen durchsetzen – auch auf solche, die bisher nicht abgedeckt werden konnten, sowohl in On-Prem- als auch in Multi-Cloud-Umgebungen, und das ohne Agenten oder Proxys.

Um dies zu erreichen, wird die traditionelle MFA-Architektur grundlegend verändert. Anstatt sich auf die Agenten auf den Geräten zu verlassen, kommuniziert eine Unified Identity Protection-Lösung direkt mit der Identity and Access Management (IAM)-Lösung selbst, überwacht die Authentifizierungsprotokolle und setzt MFA darauf aufbauend durch. Wann immer ein Benutzer versucht, auf eine Ressource zuzugreifen, authentifiziert er sich bei einer IAM-Lösung (zum Beispiel Active Directory, Okta, Ping Azure AD, etc.). Nach der Authentifizierung an der IAM-Lösung wird die Zugriffsanfrage an die Unified Identity Protection-Plattform weitergeleitet.

Plattform-Analyse bei jeder Zugriffsanfrage

Die Plattform analysiert daraufhin den Kontext jeder Zugriffsanfrage eines Benutzers oder Dienstkontos und nutzt dabei eine KI-gesteuerte Risiko-Engine. Dann wendet sie die entsprechende Zugriffsrichtlinie an. Wenn das Risiko hoch ist, kann die Lösung die Authentifizierungsanforderungen erhöhen und den Benutzer zu einer Multi-Faktor-Authentifizierung auffordern. Wurde die MFA-Aufgabe korrekt gelöst, weist die Unified Identity Protection-Lösung das IAM an, dem Benutzer Zugriff auf die Ressource zu gewähren. Falls die MFA-Aufgabe nicht gelöst wurde oder die Zugriffsrichtlinien es erfordern, kann der Zugriff komplett blockiert werden.

Diese neuartige Architektur ermöglicht es, MFA auf praktisch jede Ressource auszuweiten, die sich an der IAM-Lösung in der Umgebung des Unternehmens authentifiziert, ebenso wie auf jede Zugriffsschnittstelle. Solange sich die Ressource, auf die ein Nutzer zugreifen möchte, am IAM authentifiziert, unterliegt sie auch der MFA durch die Unified Identity Protection-Plattform. Dies ermöglicht eine Echtzeit-Prävention gängiger Angriffsszenarien wie automatisierte Ransomware-Verbreitung und On-Premises-Lateral-Movement.

Cloud ohne Multi-Faktor-Authentifizierung ist gefährlich

Die Entwicklung der IT-Landschaft macht heute eine sichere Authentifizierung wichtiger denn je. Vor der Cloud-Ära mussten Angreifer die Perimeter-Schutzmechanismen umgehen, um im Netzwerk Fuß fassen zu können und Malware auf einem Endpunkt oder Server zu installieren. Heute werden durch den sukzessiven Übergang zur Cloud große Mengen an sensiblen Geschäftsdaten im öffentlichen Internet abgelegt. Ohne den zusätzlichen Schutz durch MFA sind diese Daten nur ein Passwort vom Zugriff durch Cyberkriminelle entfernt.

Mehr bei Silverfort.com

Über Silverfort Silverfort ist Anbieter der ersten Unified Identity Protection Platform, die IAM-Sicherheitskontrollen in Unternehmensnetzwerken und Cloud-Umgebungen konsolidiert, um identitätsbasierte Angriffe abzuwehren. Durch den Einsatz innovativer agenten- und proxyloser Technologie integriert sich Silverfort nahtlos in alle IAM-Lösungen, vereinheitlicht deren Risikoanalyse und Sicherheitskontrollen und erweitert deren Abdeckung auf Assets, die bisher nicht geschützt werden konnten, wie zum Beispiel selbstentwickelter und Legacy-Applikationen, IT-Infrastruktur, Dateisysteme, Command-Line-Tools, Machine-to-Machine-Zugriffe und mehr.