Viele Behörden und Unternehmen setzen Produkte von Microsoft ein, insbesondere die Microsoft-Office-Produktreihe mit Teams ist sehr beliebt, auch in der Cloud-Version. Wie die Security-Experten von Proofpoint in der Vergangenheit bereits zeigen konnten, birgt diese Cloud-Migration neue Cyberrisiken, wie Phishing, gestohlene Logins und Identitäten.

Angreifer nehmen aktuell verstärkt Cloud-Umgebungen und -Dienste ins Visier und versuchen, bestehende Sicherheitslücken und Schwachstellen für ihre Zwecke auszunutzen. So haben in den letzten Monaten und Jahren Cyberkriminelle unter anderem Microsoft-Dienste für Angriffe genutzt und z.B. Microsoft Sway unter Umgehung der Sicherheitsmaßnahmen effektiv als Waffe eingesetzt.

Viele Microsoft-Anwendungen werden attackiert

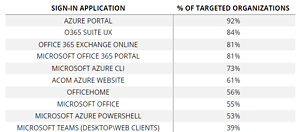

🔎 Die zehn meist angegriffenen Login-Anwendungen von Microsoft im zweiten Halbjahr 2022 (Bild: Proofpoint).

Sway ist bei Weitem nicht die einzige Microsoft-Anwendung, die von Cyberkriminellen missbraucht wird. Die Security-Forscher von Proofpoint haben kürzlich über 450 Millionen Angriffe analysiert, die in der zweiten Jahreshälfte 2022 auf Microsoft 365-Cloud-Tenants abzielten. Den Analyseergebnissen zufolge gehört Microsoft Teams zu den zehn am häufigsten angegriffenen Anwendungen. Bei fast 40 Prozent der angegriffenen Organisationen gab es mindestens einen unbefugten Anmeldeversuch.

Für Proofpoint Anlass genug, die Microsoft-Anwendung Teams näher unter die Lupe zu nehmen. Bei ihrer Untersuchung haben die Experten gleich mehrere Methoden zum Missbrauch von Microsoft Teams aufgedeckt, mit deren Hilfe Cyberkriminelle effektiv M365-Anmeldedaten phishen, gefährliche ausführbare Dateien verteilen und ihren Zugang in einer kompromittierten Cloud-Umgebung ausbreiten. Zu diesen Taktiken gehören:

- Identitätswechsel und Manipulationstechniken nach der Kompromittierung eines Kontos, einschließlich der Verwendung von Tabs zum Phishing bzw. der Verteilung von Malware.

- Missbrauch von Besprechungseinladungen, indem Standard-URLs durch bösartige Links ersetzt werden.

- Missbrauch von Nachrichten, indem vorhandene URLs durch bösartige Links ersetzt werden.

Die von Proofpoint untersuchten Angriffsmethoden setzen einen Zugriff auf ein kompromittiertes Benutzerkonto oder ein Teams-Token voraus. Im Jahr 2022 kam es immerhin bei etwa 60 Prozent der M365-Abonennten zu mindestens einer erfolgreichen Kontoübernahme. Folglich ergibt sich für Angreifer auf Basis der Teams-Funktionen ein bedeutendes Potenzial, sich im Anschluss an eine Kompromittierung lateral in den Systemen des Opfers zu bewegen.

M365-Abonennten: Konten bei 60 Prozent geknackt

Die Analyse vergangener Angriffe und aktueller Trends innerhalb der Cloud-Bedrohungslandschaft belegt außerdem, dass Angreifer verstärkt auf fortschrittlichere Angriffsmethoden setzen. Die Nutzung neuer Angriffstechniken und -tools in Kombination mit offensichtlichen Sicherheitsmängeln, einschließlich gefährlicher Funktionen in Anwendungen von Drittanbietern, setzt Unternehmen einer Vielzahl großer Risiken aus.

Ferner suchen Cyberkriminelle unentwegt nach neuen Möglichkeiten, die Anmeldedaten von Benutzern zu stehlen und sich Zugang zu Benutzerkonten zu verschaffen. Wie die neueste Untersuchung von Proofpoint veranschaulicht, kann Microsoft Teams als Plattform für verschiedene Formen von Cloud-Angriffen genutzt werden, da es sich um eine legitime und beliebte Cloud-Anwendung handelt.

Die komplette Untersuchung haben die Proofpoint-Experten in einem Blog veröffentlicht, in dem die Angriffsmethoden anhand von Screenshots detailliert erläutert werden.

Mehr bei Proofpoint.com

Über Proofpoint Proofpoint, Inc. ist ein führendes Cybersicherheitsunternehmen. Im Fokus steht für Proofpoint dabei der Schutz der Mitarbeiter. Denn diese bedeuten für ein Unternehmen zugleich das größte Kapital aber auch das größte Risiko. Mit einer integrierten Suite von Cloud-basierten Cybersecurity-Lösungen unterstützt Proofpoint Unternehmen auf der ganzen Welt dabei, gezielte Bedrohungen zu stoppen, ihre Daten zu schützen und IT-Anwender in Unternehmen für Risiken von Cyberangriffen zu sensibilisieren.