ハッカーは、ZeroFont フィッシング手法を使用します。つまり、電子メールに 0 ポイントのフォントを使用して、悪意のある電子メールが Microsoft Outlook のセキュリティ ツールによって安全にスキャンされたかのように見せかけます。

サイズが 0 ポイントのフォントを含むフィッシングメールは、まったく新しいものではありません。 いわゆる ZeroFont フィッシング手法は過去にも使用されましたが、この方法で文書化されたのは今回が初めてです。 の ISC Sans アナリストの Jan Kopriva 氏は、このトリックはフィッシング作戦の有効性に大きな違いをもたらす可能性があり、ユーザーはその存在と実際の使用について認識する必要があると警告しています。

これが ZeroFont フィッシングの仕組みです

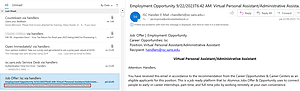

🔎 実際には、右側のウィンドウのテキストの最初の行が左側の件名の下に表示されるはずです - ここでは「Job Offer...」で始まります。 ただし、テキストはフォント サイズ 0 ポイントで表示されるため、誤った安心感が生じます (画像: ヤン・コプリヴァ)。

このトリックは非常に単純に思えますが、人々の好奇心という大きな可能性を秘めています。 そして、それは次のように機能します。古典的なフィッシングコンテンツを含む電子メールがユーザーに送信されます。 電子メール内のフィッシング テキストが表示され、すべてのリンクが機能します。 ただし、フィッシングメールの最初の行には追加の短いテキストが含まれており、このテキストはフォント サイズ 0 ポイントでフォーマットされているため、人間には見えず、マシンにしか見えません。

たとえば、テキストは「メール」となります。[会社名]Advanced Threat Protection によってスキャンされ、保護されています」と日付と時刻が含まれています。 この行は電子メール内では表示されませんが、電子メールの概要では、テキストの最初の行が「件名」の下に表示されます。これは、機械が 0 ポイントを読み取ることができ、ここでテキストを繰り返すためです。

ZeroFont フィッシングのため、メールは無害に見えます

現在、多くのユーザーは、電子メールがフィッシング フィルターによってすでに解除されていると考えて、その電子メールを見ています。 場合によっては、リンクをクリックしたり、メールが間違ってマークされていると考えたりすることもあります。 それで、トリックはうまくいきました。 研究者の Jan Kopriva が、全体がどのように機能するかをスクリーンショットで示しています。

詳細については、ISC.Sans.edu をご覧ください。