Microsoft Office の新しいゼロデイ リモート コード実行バグが物議を醸しています。 具体的には、Office ファイルを介して悪用できるコード実行の脆弱性である可能性があります。

これまでにわかっていることによると、この脆弱性をトリガーまたは悪用する方法が他にもある可能性があります。 セキュリティ研究者の Kevin Beaumont は、この脆弱性を「Follina」と名付けました。これは、公式の CVE 番号が割り当てられるまで、このトピックに関する有用な検索用語であることが証明されています。 さらに、マイクロソフトはその間に Microsoft による公式の回避策 公開されました。 ソフォスのエキスパートである Paul Ducklin がブログ投稿で、背景と考えられる解決策について考察しています。

Follina のゼロデイ脆弱性はどのように機能しますか?

- ユーザーは、電子メールなどで受け取った隠しマルウェアを含む DOC ファイルを開きます。

- ドキュメントは、ダウンロードされる通常の https: URL を指しています。

- この https: URL は、JavaScript コードを含む HTML ファイルを指しています。

- JavaScript は、https: ではなく、通常とは異なる識別子 ms-msdt: を持つ URL をポイントします。 Windows では、ms-msdt: は、MSDT ソフトウェア ツールキットを起動する独自の URL タイプです。 MSDT は、Microsoft Support Diagnostic Tool の略です。

- URL 経由で MSDT に送信されたコマンド ラインにより、信頼されていないコードが実行されます。

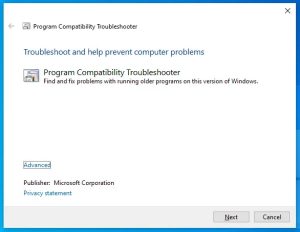

悪意のある ms-msdt: リンクが呼び出されると、msdt /id pcwdiagnostic .... のようなコマンド ライン引数を使用して MSDT コマンドをトリガーします。 このコマンドを他のパラメーターを指定せずに手動で実行すると、MSDT が自動的に読み込まれ、プログラムの互換性のトラブルシューティング ツールが呼び出されます。これは無害に見えます。

ここから、ユーザーはさまざまなサポート関連の質問に回答するトラブルシューティング アプリを選択したり、アプリで自動テストを実行したり、さまざまなトラブルシューティング データをアップロードしながら Microsoft に問題を報告したりできます。 ユーザーはおそらく、Word 文書を開くだけでこの診断ユーティリティにアクセスできるとは思っていませんが、この一連のポップアップ ダイアログ ボックスを "受け入れる" 可能性は高くなります。

リモート スクリプトの自動実行

しかし、Follina のケースでは、攻撃者はコマンド ラインに侵入するためのいくつかの珍しい、しかし非常にトリッキーなオプションを思いついたようです。 その結果、MSDT トラブルシューティング ツールはリモートでその仕事を行います。 サイバー犯罪者は、ユーザーにどのように進めたいかを尋ねる代わりに、操作を自動的に続行させる一連のパラメーター (/skip オプションや /force オプションなど) だけでなく、PowerShell 呼び出しスクリプトも作成しました。 さらに悪いことに、この PowerShell スクリプトは、ディスク上のファイルに存在する必要さえありません。暗号化されたソース コード形式で、コマンド ライン自体から直接、使用される他のオプションと共に提供できます。 「Follina」のケースでは、Hammond は、PowerShell を使用して、圧縮形式で提供されたマルウェアの実行可能ファイルを抽出して起動したと述べています。

無効化されたマクロでも危険です!

重要なことに、この攻撃は、Word が不正な ms-msdt: URL を参照することによってトリガーされます。この URL は、DOC ファイル自体に含まれる URL から参照されます。 この手順のため、VBA Office マクロ (Visual Basic for Applications) は必要ないため、Office マクロが非アクティブ化されていても、このトリックは機能します。

したがって、すべてが便利な Office URL "機能" と便利な MSDT 診断 "機能" を組み合わせたものに見えます。 しかし、実際には、ワンクリックでリモート コード実行エクスプロイトを引き起こす可能性のある脆弱性が作成されます。 このように、このように作成された Word 文書を開くだけでも、ユーザーが気付かないうちにマルウェアを送信することができます。

実際、Hammond は、DOC ファイルではなく RTF ファイルに欺瞞的なコンテンツをパッケージ化することで、このトリックをさらに直接的な攻撃に変えることができると書いています。 この場合、ドキュメントをクリックして開かなくても、Windows エクスプローラでドキュメントをプレビューするだけでエクスプロイトがトリガーされます。 サムネイル プレビュー ウィンドウをレンダリングするだけで、Windows と Office がつまずいてしまいます。

あなたは何ができますか?

Microsoft はすでに公式の回避策をリリースしており、恒久的なパッチをすぐにリリースする予定です。 Microsoft のプロプライエタリな ms-xxxx URL は便利ですが、特定の種類のファイルが開かれたりプレビューされたりしたときに自動的にプロセスを開始するように設計されているという事実は、明らかにセキュリティ上のリスクです。

また、コミュニティで一般的に受け入れられているトラブルシューティング手法は、ms-msdt:URL と MSDT.EXE ユーティリティの間の関係を単に壊すことです。 ソフォスのエキスパートである Paul Ducklin が、自身のブログ記事でこれについて詳しく説明しています。

ソフォス製品で問題を解決

ソフォスのエンドポイント製品は、このエクスプロイトを介して Troj/DocDl-AGDX として実行される既知の攻撃を検出してブロックします。 この検出名は、最初のダウンロードをトリガーする DOC ファイルと、それに続く「第 XNUMX 段階」の HTML ファイルの両方のログを検索するために使用できます。 ソフォスの電子メールおよび Web フィルタリング製品は、CXmail/OleDl-AG などのこのタイプの攻撃ファイルを傍受します。

詳細は Sophos.com をご覧ください

ソフォスについて ソフォスは、100 か国の 150 億人を超えるユーザーから信頼されています。 複雑な IT の脅威とデータ損失に対する最高の保護を提供します。 当社の包括的なセキュリティ ソリューションは、導入、使用、管理が簡単です。 業界で最も低い総所有コストを提供します。 ソフォスは、受賞歴のある暗号化ソリューション、エンドポイント、ネットワーク、モバイル デバイス、電子メール、および Web 向けのセキュリティ ソリューションを提供しています。 また、独自の分析センターのグローバル ネットワークである SophosLabs からのサポートもあります。 ソフォスの本社は、米国のボストンと英国のオックスフォードにあります。