Bitdefender Labs のセキュリティ研究者は、人気のある EZVIZ スマート カメラに複数の脆弱性を発見しました。 ハッカーはそれらを組み合わせて、システムを制御し、コンテンツにアクセスできます。 推定 XNUMX 万台のデバイスが影響を受けています。

これを行うために、加害者は既存の認証メカニズムをバイパスします。 Bitdefender は製造元に通知し、アップデートを提供しました。 ユーザーは必ずカメラにパッチを適用して更新する必要があります。 約 XNUMX 万台のデバイスが影響を受けると推定されています。 見積もりは、既知の Android および iOS インストールに基づいています。

ビデオフィードへのアクセス

一方では、ハッカーは API エンドポイントのギャップを介して、パッチが適用されていないカメラでさまざまなアクションを実行し、ビデオ フィードにアクセスできます。 また、画像を解読するためのコードを抽出することもできます。 最後に、管理者パスワードを回復して、カメラを完全に制御できるようにします。

API エンドポイントの脆弱性

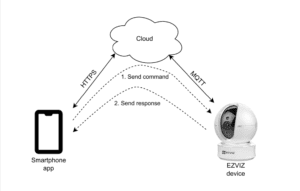

専門家は、EZVIZ インテリジェント デバイスとその API エンドポイントのさまざまな脆弱性を診断しました。 攻撃者は、MQTT トンネルまたは HTTPS を介して、クラウド経由でスマートフォン アプリとデバイスの間の常にアクティブでオープンな通信チャネルを使用します。

チャネルの XNUMX つはオーディオ ビデオ ストリームを処理しますが、XNUMX 番目のチャネルは、ユーザーがスマートフォン アプリを介して API エンドポイントに送信する制御コマンドと構成コマンドを送信します。 モーション検出を構成する /api/device/configMotionDetectArea API エンドポイントは、クラウド サーバーからのコマンドがローカル スタック バッファーに意図した長さを持っているかどうかを確認しません。 バッファ オーバーフローの場合、ハッカーはコードをリモートで実行できます。

他の API エンドポイントには、オブジェクトへの安全でない直接参照による脆弱性があります。 サイバー犯罪者は、リソースの ID を必要とするだけで、他のユーザーのリソースにアクセスできます。 個人のアクセス権を制御することはできません。 ID は連続して割り当てられるため、攻撃者は ID をインクリメントするだけで他のリソースにアクセスできます。 次に、攻撃者はペイロードを送信し、前述のように、バッファ オーバーフローの直後にコードを実行できます。

暗号化された画像を表示する

保存時にカメラによって暗号化された画像は、実際にはランダムな検証コードを使用してのみ復号化できます。 各カメラには独自のコードがあります。 ただし、ショートコードはブルートフォース攻撃を使用して簡単に開くことができます. 記録された素材を暗号化するための追加のパスワードは、デバイスのシリアル番号を知るだけで呼び出すことができます。

管理者パスワードへのアクセス

ポート 8000 経由で同じローカル ネットワーク内のカメラを制御および構成するサービスにより、攻撃者は特定の条件下で要求後に管理者パスワードを取得し、カメラを完全に制御することができます。 これは、たとえば、コミッショニング後にユーザーが自分自身を認証していない場合に当てはまります。

詳しくは Bitdefender.com をご覧ください

Bitdefenderについて Bitdefender は、サイバーセキュリティ ソリューションとウイルス対策ソフトウェアのグローバル リーダーであり、500 か国以上で 150 億を超えるシステムを保護しています。 2001 年の設立以来、同社のイノベーションは、優れたセキュリティ製品と、デバイス、ネットワーク、およびクラウド サービスのインテリジェントな保護を、個人の顧客や企業に定期的に提供してきました。 最適なサプライヤーとして、Bitdefender テクノロジは、世界で展開されているセキュリティ ソリューションの 38% で使用されており、業界の専門家、メーカー、および顧客から信頼され、認められています。 www.bitdefender.de

トピックに関連する記事

[starbox id=USER_ID] <🔎> ff7f00

この分析は、Bitdefender Labs の専門家が IoT ハードウェアの特定のセキュリティを調査している進行中のプロジェクトの一部です。 完全なレポートは、https://www.bitdefender.com/files/News/CaseStudies/study/423/Bitdefender-PR-Whitepaper-EZVIZ-creat6311-en-EN.pdf で入手できます。

高解像度の画像をこちらからダウンロードしてください: https://www.dropbox.com/sh/zm5bu7tp137vfed/AABg8UQcO54h0NBdY44M6Gwca?dl=0 .

すべての画像の著作権: Bitdefender.

図 1: クラウドを介したアプリとスマートフォン間の通信。

図 2: API を介したリモート実行: パノラマ ショットを要求した後、サード パーティは画像をダウンロードできます。