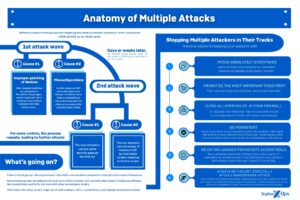

ランサムウェア グループによる複数の攻撃が注目を集めています。Hive、LockBit、BlackCat ランサムウェア ギャングが次々と同じネットワークを攻撃しています。 これは、Sophos X-Ops Active Adversary ホワイトペーパーが示していることです。攻撃された企業は、XNUMX 重に暗号化されたファイルに関する XNUMX つの異なるランサムウェア レポートを受け取りました。

最新の Sophos X-Ops Active Adversary ホワイトペーパー「複数の攻撃者: 明らかな現在の危険」は、XNUMX つの既知のランサムウェア グループ、Hive、LockBit、および BlackCat が同じネットワークを連続して攻撃したことをソフォスに報告しています。 最初の XNUMX 回の攻撃は XNUMX 時間以内に発生し、XNUMX 回目の攻撃は XNUMX 週間後に発生しました。 各ランサムウェア グループは独自の身代金メモを残し、一部のファイルは XNUMX 重暗号化されていました。

3 方向攻撃による XNUMX 重暗号化

ソフォスのシニア セキュリティ アドバイザである John Shier は次のように述べています。 「特にファイルが三重に暗号化されている場合、複数の攻撃者がリカバリにまったく新しいレベルの複雑さをもたらします。 あらゆる規模とタイプの組織にとって、防御、検出、および対応を備えたサイバーセキュリティは重要です。攻撃を受けない組織はありません。」

このホワイトペーパーでは、クリプトマイナー、リモート アクセス型トロイの木馬 (RAT)、ボットなど、重複するサイバー攻撃の他の事例について説明しています。 過去であれば同じシステムを標的とする複数の攻撃者、攻撃は通常、数か月または数年に及びました。 最新のソフォス ホワイトペーパーで説明されている攻撃は、数日から数週間で発生し、場合によっては同時に発生しました。 組織は、ネットワークへの同じ脆弱なエントリ ポイントを介して攻撃者に攻撃されることがよくあります。

サイバー暴力団間の競争と協力

通常、サイバー犯罪者は競争するため、複数の攻撃者が同時に活動することはより困難になります。 ほとんどの場合、同じシステムで競合他社を排除します。 今日の RAT は、多くの場合、犯罪フォーラムでのボット殺害の可能性を指摘しています。 XNUMX つのランサムウェア グループが関与した攻撃では、BlackCat がシステム上の最後のランサムウェア グループであり、自身の活動の痕跡だけでなく、LockBit と Hive の活動の痕跡も削除しました。 別のケースでは、システムが LockBit ランサムウェアに感染していました。 約 XNUMX か月後、Conti と関係のあるグループである Karakurt Team のメンバーが、LockBit によって作成されたバックドアを使用してデータを盗み、身代金を要求することに成功しました。

LockBit はメンバーの共同作業も可能にします

「概して、ランサムウェア グループはお互いに公然と敵意を持っているようには見えません。 実際、LockBit はメンバーが競合他社と協力することを特に禁止していません」と Shier 氏は言います。 「協力の証拠はありません。 しかし、攻撃者は、ますます競争が激化する市場では、攻撃対象の数が限られていることに気付く可能性があります。 あるいは、複数回の攻撃など、ターゲットに圧力をかけるほど、犠牲者が支払う可能性が高くなると考えています。 彼らは高度な議論を行い、一方のグループがデータを暗号化し、もう一方のグループがデータを盗み出すなど、相互に有益な合意を形成する場合があります。 ある時点で、これらのグループは、協力してこのアプローチをさらに進めるか、それともより競争力を高めたいかを決定する必要があります。 しかし、現時点では、さまざまなグループからの複数の攻撃に対して活躍の場が開かれています。」

ゲートウェイとしてのパッチ未適用の脆弱性

ホワイト ペーパーで説明されている攻撃では、最初の感染のほとんどが、パッチが適用されていない脆弱性から発生していました。 これには、Log4Shell、ProxyLogon、および ProxyShell のギャップ、または構成が不十分または保護されていない RDP (リモート デスクトップ プロトコル) サーバーが含まれます。 複数の攻撃者が関与するほとんどの場合、被害者は最初の攻撃を効果的に修復できず、将来のサイバー犯罪活動への扉を開いたままにします. これにより、同じ RDP の設定ミスだけでなく、RDWeb や AnyDesk などのアプリケーションも、その後の攻撃で簡単に悪用できる経路になりました。 保護されていない、または侵害された RDP および VPN サーバーは、ダーク Web で販売されている最も人気のある「取引」の XNUMX つです。

アクティブな敵対者のプレイブック

「2021 年の現在の Active Adversary Playbook では、ソフォスは企業が複数の機会に同時に攻撃されており、これが成長傾向になる可能性があることを発見しています」と Shier 氏は述べています。 「複数の攻撃の増加をケースバイケースで追跡する必要があるという事実は、サイバー犯罪者が悪用可能なシステムを介してこの方向にさらに進む十分な機会を与えます.」

犯罪組織の詳細や、このような攻撃からシステムを保護する方法に関する実践的なアドバイスなど、複数のサイバー攻撃の詳細については、ソフォスのホワイトペーパー「Multiple Attackers: A Clear and Present Danger」をダウンロードしてください。

詳細は Sophos.com をご覧ください

ソフォスについて ソフォスは、100 か国の 150 億人を超えるユーザーから信頼されています。 複雑な IT の脅威とデータ損失に対する最高の保護を提供します。 当社の包括的なセキュリティ ソリューションは、導入、使用、管理が簡単です。 業界で最も低い総所有コストを提供します。 ソフォスは、受賞歴のある暗号化ソリューション、エンドポイント、ネットワーク、モバイル デバイス、電子メール、および Web 向けのセキュリティ ソリューションを提供しています。 また、独自の分析センターのグローバル ネットワークである SophosLabs からのサポートもあります。 ソフォスの本社は、米国のボストンと英国のオックスフォードにあります。

トピックに関連する記事

[starboxid=USER_ID] <>ff7f00