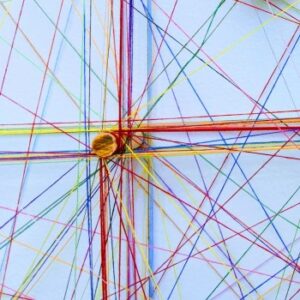

批判: OT および IoT ネットワークの異常は至る所に存在します

新しいレポートでは、ネットワークの異常と攻撃が、特に重要なインフラストラクチャの分野における OT および IoT 環境に対する最も一般的な脅威であることが示されています。重要な生産領域の脆弱性は 230% 増加しました。 Nozomi Networks は、最新の Networks Labs OT および IoT セキュリティ レポートをリリースしました。専門家の分析では、ネットワークの異常と攻撃が OT および IoT 環境に対する最大の脅威であることが示されています。懸念されるもう 230 つの理由は、重要な生産領域の脆弱性が XNUMX% 増加していることです。したがって、サイバー犯罪者がネットワークにアクセスしてこれらの異常を引き起こす機会がさらに多くなります。テレメトリーデータを収集しました…