クラウドネイティブ セキュリティのリーダーである Aqua Security は、ソフトウェア サプライ チェーン攻撃に関する最新の Software Supply Chain Security Review 調査の結果を発表します。 2021 か月間で、専門家は 2020 年の攻撃が XNUMX 年に比べて XNUMX 倍になったと判断できました。

サイバー犯罪者は、ソフトウェア サプライ チェーンの脆弱性を標的にして、マルウェアやバックドアを挿入します。 これを行うために、彼らは主にオープン ソース ソフトウェアのセキュリティ ギャップを利用し、悪意のあるコードを挿入し (「ポイズニング」)、ソフトウェア コードの整合性に関する一般的な問題を利用します。 Software Supply Chain Security Review の調査は、XNUMX 月に Aqua Security によって買収された Argon Security によって実施されました。

ソフトウェア サプライ チェーンのセキュリティ レビュー

一般に、専門家は、ソフトウェア開発環境のセキュリティ レベルが低いままであり、調査した各企業には、サプライ チェーン攻撃に対して脆弱になる可能性がある脆弱性と構成ミスがあることを発見しました。 この調査では、リスクが発生する可能性がある XNUMX つの主な領域が特定されました。

1.脆弱なパッケージの使用

オープン ソース コードは、ほぼすべての商用ソフトウェアの一部です。 使用されているオープン ソース パッケージの多くには既存のセキュリティ脆弱性があり、より安全なバージョンに更新するには、開発チームと DevOps チームに多大な労力が必要です。 当然のことながら、これは最も急速に成長している攻撃方法の XNUMX つです。 脆弱なパッケージを悪用する XNUMX つの一般的な攻撃があります。

- 既存の脆弱性の悪用: 既存のパッケージの脆弱性を悪用して、アプリケーションにアクセスし、攻撃を実行します。 (例: 最近の Log4j サイバー攻撃)

- パッケージ ポイズニング: 一般的なオープン ソースおよびプロプライエタリ ソフトウェア パッケージに悪意のあるコードを挿入して、開発者や自動化されたパイプライン ツールをだましてアプリケーション ビルド プロセスに含めるように仕向けます。 (例:COA、RC、ua-parser-jsの場合)

2. 侵害されたパイプライン ツール

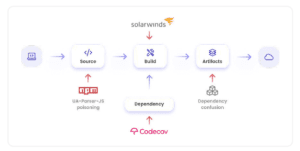

攻撃者は、CI/CD パイプライン インフラストラクチャ (ソース コントロール システム、ビルド エージェント、パッケージ登録、サービスの依存関係など) の特権アクセス、構成ミス、脆弱性を悪用して、重要な IT インフラストラクチャ、開発プロセス、ソース コード、およびアプリケーション オファーを危険にさらす可能性があります。 侵害された CI/CD パイプラインは、アプリケーション、開発インフラストラクチャ、およびプロセスの設計図であるアプリケーションのソース コードを公開する可能性があります。 これにより、攻撃者はビルド プロセス中にコードを変更したり、悪意のあるコードを挿入したりして、アプリケーションを操作することができます (たとえば、SolarWinds 攻撃の場合と同様)。 このタイプのセキュリティ違反は検出が難しく、発見されて修正される前に大きな損害を引き起こす可能性があります。

また、攻撃者は侵害されたパッケージ レジストリを使用して、正当なものではなく、侵害されたアーティファクトをアップロードします。 さらに、アクセスと攻撃に使用できるパイプラインに接続された多数の外部依存関係があります (例: codecov)。

3. コード/アーティファクトの完全性

この調査で特定された主なリスク領域の XNUMX つは、バグのあるコードをソース コード リポジトリにアップロードすることであり、アーティファクトの品質とセキュリティ体制に直接影響を与えます。 ほとんどのお客様の環境で見られる一般的な問題は、コード内の機密データ、一般的なコードの品質とセキュリティの問題、コードとしてのインフラストラクチャの問題、コンテナー イメージの脆弱性、および一般的な構成ミスでした。 多くの場合、発見された問題の数が非常に多いため、大規模なプロジェクトでしか修正できませんでした。

ソフトウェアサプライチェーンの保護

この問題に対処し、ソフトウェア サプライ チェーンのセキュリティを強化するには、セキュリティ チームは DevOps チームとのコラボレーションを強化し、開発プロセス内でセキュリティの自動化を実装する必要があります。 Aqua と Argon は、この新しい高度な攻撃の波からソフトウェア開発プロセスを保護できる新しいセキュリティ ソリューションの採用を推奨しています。

Argon Security のカスタマー サクセスおよびセールス担当シニア ディレクターである Eran Orzel は、次のように述べています。 「残念ながら、ほとんどのチームには、ソフトウェア サプライ チェーンへの攻撃に対処するためのリソース、予算、および知識が不足しています。 これに加えて、AppSec チームが開発および DevOps チームとの協力に依存してこの攻撃ベクトルに対抗しているという事実を考慮すると、これが大きな課題である理由がわかります。 ソフトウェア サプライ チェーン プロセスは、最新のアプリケーション開発ライフ サイクルのコア コンポーネントです。 この広範な攻撃ベクトルを開いたままにしておくと、エンタープライズ アプリケーションのセキュリティが脅かされ、機密データが公開され、実行時にアプリケーションへの追加のエントリ ポイントが作成される可能性があります。 多くの場合、セキュリティ チームは手遅れになるまでこのプロセスを把握できません。 ほとんどの企業は、CI/CD ツールおよびプロセス内に予防機能を備えていないためです。」

詳しくは Aquasec.com をご覧ください

アクアセキュリティについて

Aqua Security は、純粋なクラウドネイティブ セキュリティの最大のプロバイダーです。 Aqua は、デジタル トランスフォーメーションを革新し、加速する自由を顧客に提供します。 Aqua Platform は、アプリケーション ライフサイクル全体で防止、検出、および対応の自動化を提供し、サプライ チェーン、クラウド インフラストラクチャ、および進行中のワークロードを、それらがどこにデプロイされているかに関係なく保護します。 顧客には、金融サービス、ソフトウェア、メディア、製造、小売の世界最大の企業が含まれており、幅広いクラウド プロバイダーと、コンテナー、サーバーレス機能、クラウド VM を含む最新のテクノロジ スタックにデプロイされています。