Mandiant による調査では、ロシアのウクライナ侵攻が始まって以来観察されてきたさまざまな偽情報キャンペーンの包括的な分析が提供されています。 攻撃の責任者に関する新たな洞察は、ロシア、中国、イラン政府が支援するハッキング グループを示しています。

このレポートは、これまで報告されていなかった新しい偽情報キャンペーンを明らかにし、独自の偽情報キャンペーンを同時に開始した中国とイランのハッカー グループに新たな帰属を示し、さまざまなサイバー攻撃がウクライナに対する破壊的および破壊的な軍事攻撃を伴っていたことを示しています。

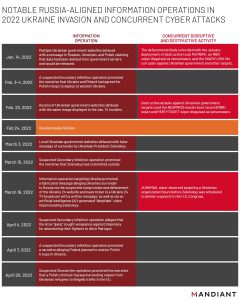

ウクライナに対する偽情報キャンペーン

レポートの上級執筆者の XNUMX 人であるシニア アナリストの Alden Wahlstrom 氏は、調査結果を次のようにまとめています。

「これらの活動のいくつかはよく知られており、報告されています。 ただし、この新しいレポートは、大規模な紛争を含む新たな安全保障上の利益を追求するために、有名なアクターやキャンペーンをどのように使用または再焦点化できるかを強調しています。 何年もの間、アナリストは、ウクライナがロシアにとって主要な戦略的関心事であり、ロシアのサイバー攻撃の実験場であり、その後他の場所で展開されることを文書化してきました. 現在、親ロシア派のアクターが、時間をかけて開発されたツールとキャンペーン インフラストラクチャを (全体または一部で) 使用して、ウクライナを標的にしているのを目にします。」

Mandiant の研究から得られた主な調査結果

- 「二次感染」と呼ばれるロシアの影響力キャンペーンは、侵攻前に始まり、その後もゼレンスキー大統領に関する誤った情報を広め続けました。

- Mandiant がこのグループの存在を初めて公に認めた新しい代筆活動では、侵害された文書を使用して偽のコンテンツを公開しました。 その目的は、ポーランドの犯罪集団が欧州連合での違法取引のためにウクライナ難民から臓器を奪っているという主張を広めることです。

- Mandiant がこれまで名前を挙げていなかった親イラン キャンペーンは、イランの「エンドレス カゲロウ」影響力キャンペーンに関連している可能性があるため、「ローミング カゲロウ」と呼ばれるようになりました。 Citizen Lab は 2019 年にこれについて報告しました。

- 親中派の DRAGONBRIDGE キャンペーンは、そのコミュニケーションを変更しました。現在、ロシア国営メディアによって流布され、キャンペーンに影響を与える描写を反映して、英語と中国語でコンテンツを作成しています。