ランサムウェアは慢性的な脅威です。 しかし、彼らの外見は絶えず変化しています。 一方では、恒久的な変化の背後には、ますます専門的になり、より経済的に考え、現在の危機の中で政治化さえしているシーンがあります。 一方で、新しい技術もある。 ここで Bitdefender は、恐喝攻撃から防御するための XNUMX つの柱を示しています。

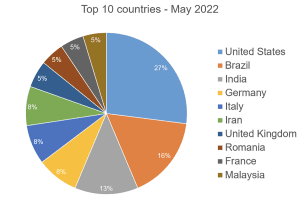

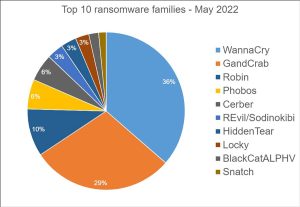

効果的な防御は、それに応じて深く設定し、さまざまな段階で恐るべき攻撃を防ぐ必要があります。 前月のテレメトリ データを含む現在の Bitdefender 脅威レポートは、2022 年 151 月のデータが利用可能な XNUMX か国でランサムウェア シーンが世界中でどれほど活発で多様であるかを示しています。 残念ながら、ドイツは否定的な統計で第 XNUMX 位の主要国の XNUMX つです。検出されたランサムウェア攻撃 (感染ではありません) の XNUMX% がドイツで発生しました。

洗練されたハック

攻撃はますます複雑になり、標的を絞って長期化しています。 日和見的な大規模な攻撃もあります。 ターゲット ネットワークの自動スキャンの後、単純で即時に作用するランサムウェアを使用して迅速な成功を目指します。

ただし、Ransomware-as-a-Service (RaaS) が支配的であり、はるかに危険です. サイバー犯罪者は、短期的なビジネス モデルで複雑なツールを使用します. 次に、この RaaS エコシステムのアクターは身代金を分割します。 マルウェアを開発し、必要なインフラストラクチャを維持するランサムウェア オペレーターは、もはや最高のシェアを持っていません。 いわゆる「アフィリエイト」の重要性が増しています。独立した契約者として、彼らは IT ネットワークを危険にさらす専門家です。 彼らは現在、支払った身代金の約 70 ~ 85%、またはそれ以上を回収しています。 それらはランサムウェア エコノミーで力を持ち、マルウェア コードが原料になります。

企業ネットワークへの侵入

お金は、イノベーションが行われる場所、つまりアフィリエイトに行き着きます。 これらの専門家は、さまざまなテクノロジーを使用してネットワークを侵害し、被害者が身代金を支払う可能性が最も高いデータを見つけます。

彼らは時間をかけてダメージを最大化します。 フィッシング メールによるインターネットへの最初の侵入は、ほんの数分かもしれません。 その後、攻撃に備えるために数時間または数週間が経過します。 盗み出し、データの暗号化、および被害者の恐喝は、数か月後まで行われない可能性があります。

ランサムウェア防御の XNUMX つの柱

フェーズに応じて、攻撃はさまざまな防御メカニズムをバイパスします。 したがって、適切に配置された IT 防御は、攻撃のさまざまな段階でランサムウェアと戦います。

1. 最小限の攻撃面による防御

事前にランサムウェア攻撃をかわしたい場合は、宿題をしなければなりません。 IT セキュリティの管理は、IT の攻撃対象領域を縮小するための仕様の一部です。 ネットワークのセキュリティと資産を継続的かつ誠実に更新し、構成をチェックする IT 管理者は、そもそも脅迫者の多くの抜け穴をふさぎます。 自動パッチ適用により、セキュリティ ギャップの発生を回避できます。 ゼロトラスト アーキテクチャは、アクセス制御を事前に保証します。

2. いくつかのレベルでの感染に対する保護

より複雑な Advanced Persistent Threat (APT) は、良心的な IT 管理だけでは阻止できない可能性が高いです。 ターゲットを絞った方法で機会を常に探している攻撃者は、遠大なテクノロジーを使用するか、ソフトウェア サプライ チェーンを経由して迂回します。

多層防御では、さまざまな攻撃段階で、さまざまな IT セキュリティ メカニズムを使用して、マルウェア コードに感染した電子メールなどによる攻撃を防ぎます (図 4 および 5)。

- 電子メールを受信する場合: 電子メール セキュリティは、マルウェア スキャン、脅威インテリジェンス、AI および機械学習に依存して、新しい攻撃を検出します。

- ドキュメントを開いた後: 悪意のあるマクロを実行する前に、隔離されたサンドボックスでのセキュリティ分析によってドキュメントが爆発し、たとえば、Visual Basic for Applications (VBA) コードの影響が調べられます。

- VBA コードの実行時: 多数の防御メカニズムがランタイム環境を保護し、解凍後にワーキング メモリをスキャンして、コード インジェクションを探します。 コード アクティビティが検出されないように、エンドポイントのプロセスをリアルタイムで監視します。

- ネットワークにネストした後: ネットワーク セキュリティは、マルウェアが実装されたエンドポイントが悪意のあるコードをリロードするためにコマンド アンド コントロール サーバーに接続すると、データ トラフィックのパターンを認識します。 ハッカーによるリバース シェルの構築は、トラフィック パターンによって明らかになります。

3.攻撃者の滞留時間の短縮

緊急時には、ハッカーをネットワークから迅速に排除することが重要です。 攻撃者がネットワークにとどまる時間が長いほど、アクティブな偵察に費やす時間が長くなります。 あらゆる規模の企業が、脅威の検出と対応の機能を必要としています。 持続的な高度な脅威の場合、管理された検出と対応 (MDR) や外部のセキュリティ専門家の助けがなければ、これを達成するのは難しいことがよくあります。 マネージド型の検出および応答サービスを使用した脅威ハンティングは、運用効率の高い防御を設定するためのスキル、時間、または人員を持たない中小企業に必要なリソースも開きます。 専門家の助けを借りて、攻撃者の滞留時間を短縮し、それによって攻撃者が与えるダメージを最小限に抑えることができます。

しかし、最新のエンドポイント検出および応答 (EDR) または拡張検出および応答 (XDR) も、可能な限り短い時間でシステム上のマルウェアを検出するのに役立ちます。これを行うために、エンドポイントの動作を監視し、危険があればすぐに報告します。攻撃の可能性です。 情報のクロスエンドポイント相関は、セキュリティ関連のインシデントをさらに迅速に発見するのに役立ちます。

4. 自動バックアップで被害を抑える

攻撃が成功した場合、緊急バックアップによって被害を軽減することが重要です。 自動ツールは、暗号化されたファイルをエントロピー値で認識します。 高いほど、暗号化の確率が高くなります。 攻撃によってエントロピーが増加した場合、ランサムウェア保護ツールが暗号化されていないファイルの一時バックアップを自動的に作成し、後で復元します。 ただし、このバックアップでは、シャドウ コピー (ボリューム シャドウ コピー) も他の静的バックアップ ソリューションもバックアップの目的ではありません。 攻撃者は IT 内のこれらの場所を視野に入れ、通常は同時に暗号化するためです。 このような自動バックアップは、エントロピーの増加だけでデータのバックアップが開始されるため、未知の攻撃からデータを保護します。

セキュリティへの多くの鍵

複雑なランサムウェア攻撃は、単一の防御メカニズムでは防御できません。 エンドポイント保護だけに頼っていると、最悪の場合は不利になります。 恐喝攻撃からの保護には、検出と回復の手段を含む多層防御が必要です。

詳しくは Bitdefender.com をご覧ください

Bitdefenderについて Bitdefender は、サイバーセキュリティ ソリューションとウイルス対策ソフトウェアのグローバル リーダーであり、500 か国以上で 150 億を超えるシステムを保護しています。 2001 年の設立以来、同社のイノベーションは、優れたセキュリティ製品と、デバイス、ネットワーク、およびクラウド サービスのインテリジェントな保護を、個人の顧客や企業に定期的に提供してきました。 最適なサプライヤーとして、Bitdefender テクノロジは、世界で展開されているセキュリティ ソリューションの 38% で使用されており、業界の専門家、メーカー、および顧客から信頼され、認められています。 www.bitdefender.de