ランサムウェア攻撃は、ほとんどの企業にとって制限として十分です. しかし、セキュリティの専門家にとっては非常にエキサイティングではありますが、一度に XNUMX つというのは黙示録的なシナリオです。 ソフォスは、最新のランサムウェア戦術と従来のランサムウェア戦術の衝突でもある稀なケースを詳しく調べました。

ソフォスは、Karma ランサムウェア オペレータからの身代金メモが 24 時間後に Conti Group によって暗号化された二重ランサムウェア攻撃に関する研究を発表しました。 別のランサムウェア コミュニティである Conti は、感染したネットワーク上で同時に活動していました。

カルマ群とコンティ群が同じネットワークで出会う

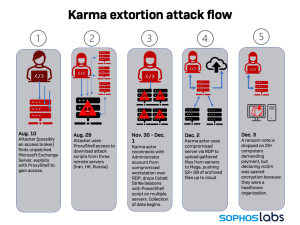

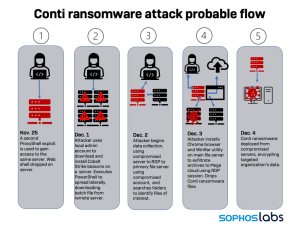

ソフォスのアナリストは、レポートで二重攻撃について詳しく説明し、パッチが適用されていない Microsoft Exchange Server を介して両方の攻撃者がネットワークにアクセスした方法を説明しています。 しかしその後、彼らは別の戦術を使って攻撃を開始しました。

ソフォスの上級脅威研究員である Sean Gallagher は、Karma と Conti がどのように行動したかを次のように説明しています。 合計で XNUMX 日間、Conti と Karma の攻撃者が標的のネットワークで同時に活動していたことが特定できます。彼らはお互いに移動し、ダウンロードを行い、スクリプトを実行し、Cobalt Strike をインストールし、データを収集して盗み出しました。

コンティ・グループがカルマ恐喝を抑圧

Karma の攻撃者は最初に攻撃の最終段階を展開し、コンピューターに身代金メモを残してビットコインの支払いを要求しました。 代償として、盗まれたデータは公開されません。 その後、Conti は攻撃を仕掛け、より伝統的なランサムウェア手法を使用して標的のファイルを暗号化しました。

最近では、攻撃に同じランサムウェアを使用するハッカー グループがチームを組み、ProxyShell エクスプロイトを使用してターゲット ネットワークに侵入するケースが増えています。 また、同じ脆弱性を悪用して被害者にアクセスするさまざまなアクターの例もあります。 まったく関係のない XNUMX つのランサムウェア グループが同時にターゲットを攻撃した今回のケースは、ランサムウェアの状況がいかに混雑し、競争が激しくなったかを示しています。」

デュアルアタック - 時系列

- 10。 8月2021

ソフォスのアナリストは、この日に攻撃が開始されたと推測しています。 サイバー犯罪エコシステムで一種のブローカーとして機能し、盗まれたシステムへのアクセスを販売するアクセス ブローカーによって開始された可能性がある犯罪者は、ProxyShell の脆弱性を使用してネットワークへのアクセスを取得し、侵害されたサーバーのベースを確保します。

- 30。 11月2021

調査の結果、Karma が 30 年 2021 月 52 日に表面化し、XNUMX GB を超えるデータがクラウドに流出するまでに、ほぼ XNUMX か月が経過したことが明らかになりました。

- 3。 12月2021

当日は以下のXNUMXつのイベントが開催されます。

Karma の攻撃者は、身代金を要求する 20 台のコンピューターに身代金メモを残します。さもないと、データを復号化できなくなります。

その間、コンティはバックグラウンドで静かに活動し、情報を盗み出しました。

被害者は、ソフォス インシデント レスポンス チームを同乗させ、カルマ攻撃に対する支援を求めました。

- 4。 12月2021

Conti がランサムウェアを展開。 ソフォスのチームはフォレンジック調査で、25 年 2021 月 XNUMX 日に展開された別の ProxyShell 脆弱性に対する Conti 攻撃の開始を追跡しました。

保護としてのテクノロジーの組み合わせ

Gallagher 氏は、このような攻撃から保護するために、テクノロジーと人間の専門知識を組み合わせることを推奨しています。 二重のランサムウェア攻撃が可能だったのは事実です。 これは、既知の脆弱性に直ちにパッチを適用し、攻撃チェーンのあらゆる段階で攻撃者を識別してブロックできる通信 IT セキュリティ システムに依存するための強力な議論です。 さらに、プロアクティブな人間主導の脅威検索により、疑わしい動作を詳細に調査できます。 これには、予期しないリモート ログインや通常のパターン以外での正当なツールの使用などが含まれます。これらの状況はすべて、差し迫ったランサムウェア攻撃の初期の兆候である可能性があります。」

セキュリティ会社も攻撃を受けている

先週、ウクライナのセキュリティ研究者が数年分のチャット ログと Conti グループのファイルを公開しました。 これらのログには、Conti グループが Sophos Intercept X のライセンスを取得しようとした方法が記載されています、失敗しました。 チャットによると、彼らは最新のマルウェアをテストし、ソフォス製品によって検出されるかどうかを確認するためにこれを行ったとのことです。 これはサイバー犯罪者の常套手段であるため、ソフォスではさまざまな予防策を講じています。

チャット ログは、Conti が Sophos 製品をバイパスしようとしたが失敗したこと、および次のステップとしてライセンスを購入するための試用版をアクティブ化したことを示しています。 Conti の目標は、犯罪活動に対するソフォスのソリューションを研究することでした。 ライセンスを取得しようとすると、ソフォスのセキュリティ メカニズムによって、ウクライナのキエフに拠点を置くとされる架空の会社 DocSoft が検出されました。 現地のパートナーが誤解を排除するために Sophos とのビデオ会議を提案した後、取引は Conti Group によってキャンセルされました。

詳細は Sophos.com をご覧ください

ソフォスについて ソフォスは、100 か国の 150 億人を超えるユーザーから信頼されています。 複雑な IT の脅威とデータ損失に対する最高の保護を提供します。 当社の包括的なセキュリティ ソリューションは、導入、使用、管理が簡単です。 業界で最も低い総所有コストを提供します。 ソフォスは、受賞歴のある暗号化ソリューション、エンドポイント、ネットワーク、モバイル デバイス、電子メール、および Web 向けのセキュリティ ソリューションを提供しています。 また、独自の分析センターのグローバル ネットワークである SophosLabs からのサポートもあります。 ソフォスの本社は、米国のボストンと英国のオックスフォードにあります。