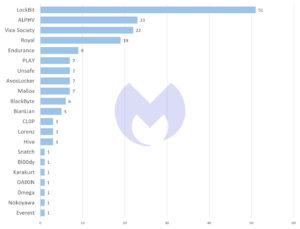

1 月の Malwarebytes ランサムウェア レポートからは、良いニュースではありません。LockBit が 2022 位に返り咲きました。2023 年と同様に、ランサムウェア グループは、XNUMX 年にサービスとしてのランサムウェア (RaaS) を販売するグループのリストのトップに返り咲きました。

Malwarebytes の脅威インテリジェンス チームは、51 月に 55 件の攻撃が LockBit に起因すると考えました (2022 年 23 月の 22 件の攻撃から増加しています)。 19 位は ALPHV で XNUMX 回、僅差で XNUMX 回のバイス ソサエティ、XNUMX 回の攻撃でロイヤルが続きます。

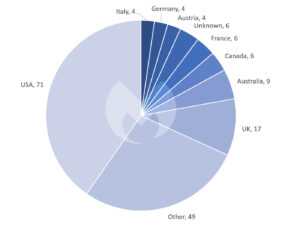

ランサムウェア: 最も一般的に影響を受けるのは米国

国別のランサムウェア攻撃の分布に関しては、米国が 2023 年 71 月に 17 件の攻撃で再び群を抜いて最も一般的な標的になりました。 ヨーロッパでは、次の国が影響を受けました。英国で XNUMX 回の攻撃、フランスで XNUMX 回の攻撃、ドイツ、オーストリア、イタリアでそれぞれ XNUMX 回の攻撃がありました。

業種: 教育セクターをターゲット

業種別に見ると、53 年 21 月の攻撃数はサービス セクターが 2023 件、教育セクターが XNUMX 件でした。 ランサムウェア グループの Vice Society だけでも、XNUMX 月に XNUMX つの学校のデータをリーク ページで公開しました。 Vice Society はロシアを拠点とするグループであり、その標的は大学や学校であると考えられています。 したがって、教育セクターへの攻撃が過去 XNUMX か月で最高レベルに達したのは偶然ではありません。

LockBit: Conti のソースコードが悪用される

2.0 月、LockBit は、以前にリークされた Conti ランサムウェアのソース コードに基づいた新しい暗号化プログラム「LockBit Green」で名を馳せました。 この新しいランサムウェア バージョンは、LockBit Red (別名 LockBit 3.0) および LockBit Black (別名 LockBit 89) に続くグループの 3 番目であり、そのコードの XNUMX% を Conti Ransomware VXNUMX と共有しており、少なくとも XNUMX つの攻撃で使用されています。

LockBit の成功を考慮して、Malwarebytes は、グループがそのランサムウェアの新しい亜種を提供している理由はまだ不明であると述べています。 考えられる説明としては、以前の Conti メンバーなど、Conti ベースのランサムウェアに慣れているアフィリエイトを引き付けたいと考えている可能性があります。 この場合、ランサムウェアの新しいバージョンはマーケティング活動と見なされる可能性があります。

Black Basta: XNUMX 月は活動なし

Black Basta は 2022 月に不在であることが目立ちます。 ランサムウェア グループからの情報は、ダーク Web のリーク ページに公開されていません。 Malwarebytes Threat Intelligence チームは、XNUMX 年 XNUMX 月からこのグループを追跡しています。それ以来、このランサムウェアは、既知の攻撃に基づく Malwarebytes チームのランキングに登場しています。

ただし、XNUMX つ確かなことがあります。Darknet のリーク サイトに表示されるのは、身代金を支払っていない企業のみです。 したがって、ランサムウェア グループにとって非常に成功した月は、活動が活発でない月のように見えることもあります。 ただし、Malwarebytes によると、支払いを拒否する人がいない月は非常に珍しいとのことです。

さらに、新しい犠牲者が投稿されている Black Basta の Tor Web サイトは、数週間ダウンしています。 Malwarebytes は、サイトが 22 月 23 日に再開されたことを確認しましたが、XNUMX 月 XNUMX 日にはすでに再びオフラインになっていました。 被害者への連絡に使用されるサイトのバックエンドも機能していないようです。

Hive: XNUMX 月に解体されたハッカー ネットワーク

世界的なハッカー ネットワークである Hive は、2022 月にドイツと米国の当局によって破壊されました。 ランサムウェア グループは、Malwarebytes にとっても見知らぬ人ではありませんでした。2022 年には、最も使用されている RaaS の 120 つになりました。 Malwarebytes は、XNUMX 年 XNUMX 月以降、このグループによる XNUMX 件の攻撃を認識しています。 LockBit、ALPHV、Black Basta、Conti に次ぐ XNUMX 位です。

Malwarebytes は、15 年 2022 月に XNUMX 件の攻撃があった後、XNUMX 月に XNUMX 件の攻撃をグループに帰属させることができました。その後、ハッカー ネットワークは XNUMX 月末に解体されました。 米国司法省は、数か月にわたる混乱のキャンペーンの成功を発表しました。

ハイブに対するユーロポール、FBI、警察の成功

捜査官は、キャンペーンのおかげで、2022 年 26 月以降、Hive のコンピューター ネットワークとインフラストラクチャにアクセスできるようになったと伝えられています。 このアクセスは、XNUMX 月 XNUMX 日にダーク Web 上のハッカーの Web サイトにサイトが没収されたという通知が表示されたときに知られました。

ドイツと米国の当局によると、ランサムウェア グループは、病院、学区、金融会社、重要なインフラストラクチャを含む 1.500 か国以上の 80 を超える組織を標的とし、被害者から 100 億ドル以上の身代金を集めようとしました。恐喝。

詳しくは Malwarebytes.com をご覧ください

Malwarebytesについて Malwarebytes は、ウイルス対策プログラムが検出しない危険な脅威、ランサムウェア、エクスプロイトからホーム ユーザーと企業を保護します。 Malwarebytes は、他のウイルス対策ソリューションを完全に置き換えて、個人ユーザーや企業に対する最新のサイバーセキュリティの脅威を回避します。 60.000 を超える企業と何百万人ものユーザーが、Malwarebyte の革新的な機械学習ソリューションとそのセキュリティ研究者を信頼して、新たな脅威を回避し、時代遅れのセキュリティ ソリューションが見逃していたマルウェアを排除しています。 詳細については、www.malwarebytes.com にアクセスしてください。