イラン主導の APT グループ Charming Kitten (別名 Mint Sandstorm) は、米国、ヨーロッパ、イスラエル、トルコ、インドの組織を標的とした新しい BellaCiao マルウェア キャンペーンの背後にあります。 攻撃の初心者: マルウェアはハード コードとして使用されます。

Bitdefender Labs は最新のレポートで、新たに活動中のマルウェア キャンペーン BellaCiao の攻撃手法を分析しています。 有名な Iranian Charming Kitten グループは、個々の被害者に合わせて個別に調整された高度なマルウェア攻撃を開始する前に、最初に日和見的かつ自動化された方法で脆弱性を検索するためにこれを使用しています。 その後、新しいコマンドアンドコントロール (CC) インフラストラクチャを使用してターゲットを攻撃します。 ハッカーはバックドア機能やドロッパー機能を悪用して、スパイ行為、データ窃盗、ランサムウェアなどのマルウェアをダウンロードする代わりにハードコーディングすることができます。 このマルウェアの最初の開発者は、攻撃キャンペーンを BellaCiao と名付けました。

イラン国家が支援する魅力的な子猫

Charming Kitten (APT35/APT42、Mint Sandstorm/PHOSPHORUS、ITG18、UNC788、Yellow Garuda、または TA453 という名前でも知られています) は、イラン国家支援の APT グループで、イスラム革命の守護者 (革命防衛隊) 軍に所属しています。 Charming Kitten は、2014 年以来、反体制派、活動家、ジャーナリスト、個人の反体制活動家をターゲットにしていることで IT セキュリティ専門家の間で知られています。 このグループは主にソーシャル エンジニアリングやスピア フィッシングに依存していましたが、有名な研究者や活動家になりすますなどの高度な攻撃手法も使用していました。 2021年以降、革命防衛隊と関連するAPTグループはますます攻撃的になっている。

新しいステップ: ハードコードとしてのマルウェア

BellaCiao を使用すると、Charming Kitten グループのメンバーは、CC サーバーから既存のエンドポイントにコマンドを実行する新しい方法を使用します。 これを行うために、BellaCiao は影響を受けるシステムに、24 時間ごとに代わりに DNS リクエストを開始するように要求します。 その後、ハッカーが制御する DNS サーバーは、実際のパブリック IP アドレスとほぼ一致する解決された IP アドレスを送信します。 コマンド アンド コントロール サーバーは、従来のダウンロードではなく、ハードコードされた文字列を介してコマンドを送信します。 マルウェアのさらなる動作は、正当な IT プロセスとして偽装されます。

文字列は、攻撃を受けた企業ごとに次のパターンに従って個別に設定されます。

<ランダムな大文字 2 文字><ランダムな小文字 3 文字> 。

Bitdefender によって観察されるすべてのサンプルには .pdb パスが含まれています。 PDB (Program Database) は Microsoft Visual Studio のファイル形式であり、実行可能ファイルまたは DLL ファイルに関するデバッグ情報を保存します。 このパスには、国ごとに分類された個々の顧客に対する攻撃の情報が含まれます。

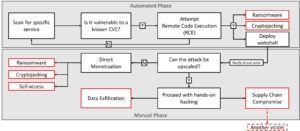

ハイブリッド攻撃: 自動化された日和見主義から標的を絞った手動攻撃まで。 BellaCiao を使用すると、ハッカーは日和見攻撃に基づく標的型マルウェア攻撃を使用します。

常にリモートの脆弱性を探しています

Charming Kitten のような商業目的または国の支援を受けた APT ハッカーは現在、リモート コード実行 (RCE) の脆弱性をますます探しています。PoC がすでに公に知られている脆弱性が望ましいです。 これに基づいて、彼らは日和見的な方法を使用してできるだけ多くの企業を攻撃したいと考えています。 彼らは自動スキャンで脆弱なシステムを発見し、スプレーアンドプレイ戦術を使用して悪意のあるペイロードでシステムを侵害します。 これは通常、価値があります。ソフトウェア メーカーがこの脆弱性に対するパッチを公開したとしても、世界中で平均して数万台のシステムがパッチが適用されていないため、脆弱なままになっています。 次に、攻撃者は Web シェルを実装します。

被害ネットワークへの持続的な侵入の後に、標的型攻撃が続きます。この場合は BellaCiao です。 場合によっては、攻撃が開始されてから実際に実行されるまでに数週間または数か月かかることがあります。 あらゆる業界、さまざまな規模の企業が影響を受けます。

その後、Microsoft Defender を非アクティブ化できます

その後、攻撃者は Microsoft Defender の非アクティブ化やパスワード情報の窃取など、さまざまなアクションを実行できるようになります。 BellaCiao のバリアントは、コマンド アンド コントロール サーバーへのリバース プロキシ接続用の Plink コマンド ライン ツールを実装します。 その結果、ハッカーは Powershell を使用してコマンドやスクリプトを実行したり、ファイルをアップロードまたはダウンロードしたり、Web サーバーをシャットダウンしたりすることができます。 Bitdefender の専門家は、Microsoft Exchange サーバーに対する攻撃も予想しています。

このようなハイブリッド攻撃に対する防御として、既知の脆弱性に一貫してパッチを適用することが特に推奨されます。 このような情報が知られている場合、どの企業もハッカーがそのような情報を追跡すると想定する必要があります。 同様に重要なのは、攻撃対象領域の削減、プロアクティブな検出と防御、そして IP、ドメイン、URL レピュテーションに基づく脅威インテリジェンスです。 セキュリティ オペレーション センターのセキュリティ専門家は、個別に変更された攻撃を特定します。

詳しくは Bitdefender.com をご覧ください

Bitdefenderについて Bitdefender は、サイバーセキュリティ ソリューションとウイルス対策ソフトウェアのグローバル リーダーであり、500 か国以上で 150 億を超えるシステムを保護しています。 2001 年の設立以来、同社のイノベーションは、優れたセキュリティ製品と、デバイス、ネットワーク、およびクラウド サービスのインテリジェントな保護を、個人の顧客や企業に定期的に提供してきました。 最適なサプライヤーとして、Bitdefender テクノロジは、世界で展開されているセキュリティ ソリューションの 38% で使用されており、業界の専門家、メーカー、および顧客から信頼され、認められています。 www.bitdefender.de