Bitdefender Labs は、複雑な産業スパイ攻撃を発見して分析しました。 キャンペーンの発信者である可能性が最も高いのは、中国と関係のある APT (Advanced Persistent Threat) グループの Backdoor Diplomacy でした。

被害者は現在、中東の通信業界で発見されています。 サイバー犯罪者の活動は 2021 年 XNUMX 月に始まりました。キャンペーンはいくつかのフェーズで設計され、電子メールの添付ファイルで Web シェルを使用して、被害者のシステムへの初期アクセスを取得しました。 電子メールの件名と添付ファイルは、Exchange サーバーが感染ベクトルであることを示していました。

さらなるコントロールを求めて

情報を探すために、攻撃者は、hostname.exe、systeminfo.exe、ipconfig.exe、netstat.exe、ping.exe、net.exe などの組み込みユーティリティ ツールを使用しました。 彼らは、PC システム、ドメイン コントローラー、およびコンピューターとユーザーの構成に関する情報だけでなく、ドメイン管理者やリモート デスクトップ ユーザーなどの特定のグループに関する情報も探していました。 Ldifde や csvde などのツールを使用して、Active Directory からデータをエクスポートしました。 オープン ソース スキャナーや、Nimscan、SoftPErfect Network Scanner v5.4.8 Network Service Management Tool – v2.1.0.0、Netbios Scanner などの公開されているソフトウェアも使用されました。

登録キーやサービス、および Windows Management Instrumentation (WMI) へのサブスクリプションなどのメカニズムを使用して、サイバー犯罪者は被害者のネットワークで永続的な存在を獲得しました。 サイバー防御から身を隠すために、攻撃者はさまざまなローダーを使用し、デジタル ID の既存の権限をエスカレートし、マルウェア スキャンのパスを除外し、タイムスタンプを操作しました。 メタデータを含む電子メールをスパイするために、Powershell コマンドとキーロガーが使用されました。 通常、攻撃者はさまざまな正当なツールやカスタム ツールを使用していました。

豊富なツールボックス

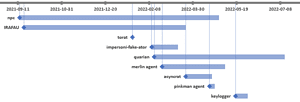

ハッカーは、IRAFAU バックドア (後に Quarian に置き換えられた) など、ファイルのダウンロード、アップロード、および操作用のツールやリモート シェルなど、さまざまなツールを使用していました。 Pinkman Agent と、Bitdefender の専門家によって発見され、「Impersoni-fake-ator」と名付けられたツールは、防御が悪意のある目的を検出するのを防ぎます。 DbgView や Putty などの正当なツールも、悪意のあるプロセスを隠していました。 リモート アクセス、プロキシ、およびデータのトンネリング用のツールは他にもありました。 タイムラインは、攻撃者がキャンペーンのためにさまざまなツールを次々に使用した方法を示しています。

詳しくは Bitdefender.com をご覧ください

Bitdefenderについて Bitdefender は、サイバーセキュリティ ソリューションとウイルス対策ソフトウェアのグローバル リーダーであり、500 か国以上で 150 億を超えるシステムを保護しています。 2001 年の設立以来、同社のイノベーションは、優れたセキュリティ製品と、デバイス、ネットワーク、およびクラウド サービスのインテリジェントな保護を、個人の顧客や企業に定期的に提供してきました。 最適なサプライヤーとして、Bitdefender テクノロジは、世界で展開されているセキュリティ ソリューションの 38% で使用されており、業界の専門家、メーカー、および顧客から信頼され、認められています。 www.bitdefender.de