侵害された資格情報を悪用してリソースにアクセスする ID ベースの攻撃は、企業のセキュリティ防御の盲点です。 たとえば、マルウェア、悪意のあるデータ アクセス、およびその流出など、さまざまな種類の攻撃に対するリアルタイムの保護ソリューションはありますが、攻撃者が有効だが侵害された資格情報で自分自身を認証するシナリオに対する保護はありません。

したがって、これらの攻撃に効果的に対抗するには、パラダイム シフトが必要です。 ユーザー ID は、特定の特性とプロパティを持つ個別の攻撃ベクトルとして扱う必要があります。 この記事では、ID ベースの攻撃に対して既存のセキュリティ ポートフォリオが失敗する理由と、企業がこれらの脅威から身を守るために講じることができる対策について検討します。

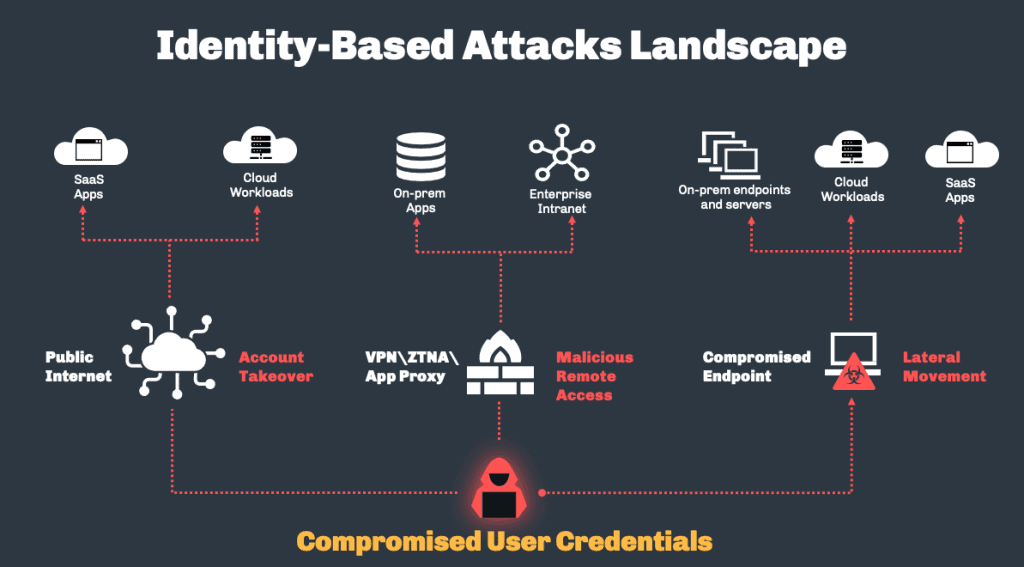

一般的な ID ベースの攻撃の概要

侵害された資格情報を使用してターゲット リソースにアクセスする ID ベースの攻撃は、SaaS アプリケーションのブルート フォース攻撃などのスタンドアロンの行為である場合もあれば、オンプレミス ネットワークでのハッカーの水平移動など、より広範な攻撃の一部である場合もあります。 次の図は、組織が通常遭遇する一般的な ID ベースの攻撃をまとめたものです。

急速に成長する攻撃ベクトル

セキュリティ会社 Digital Shadows の 2020 年のレポート From Exposure to Takeover によると、15 億を超える資格情報がダーク Web で販売されています。 この数字は、世界中の企業が直面している問題の大きさをある程度示しています。

IBM の 2021 年のデータ侵害のコスト レポートでは、2021 年の最も一般的な最初の攻撃ベクトルが資格情報の侵害であったこともわかりました。 これらは、セキュリティ侵害の 20% に関与しており、前年からのリードを維持しています。 さらに、レポートは、盗まれた/侵害された認証情報によって引き起こされたセキュリティ侵害が、平均して識別 (250 日) と封じ込め (91 日) に最も長い時間を要し、合計平均期間は 341 日であると述べています。 また、レポートで最もコストのかかる攻撃ベクトルであることが判明したビジネスメール侵害は、基本的に資格情報侵害の特殊なケースであることにも注意してください。

一貫性のない保護と盲点

ID ベースの攻撃は、今日のセキュリティ システムの弱点に遭遇します。 まず、SaaS アプリケーションへの初回アクセスから保護する CASB、ローカルのラテラル ムーブメントに対するエンドポイント プロテクション プラットフォーム (EPP)、悪意のあるリモート接続に対する次世代ファイアウォールなど、さまざまな製品やチームに保護が分散されます。 第 XNUMX に、これらのセキュリティ対策はすべて、資格情報が侵害された悪意のある認証に対してリアルタイムの保護を提供することが本質的に不可能です。 その理由は単純です。これは、これらの製品が設計された目的ではありません。

リアルタイム保護が鍵

サイバー保護の中核は、次の機能に基づいています。

- IT 環境内の特定のアクティビティの監視。

- このアクティビティでの悪意のある動作の検出。

- 悪意のあるものとして検出された場合の活動の終了。

したがって、主要なセキュリティ要件は、リアルタイムで保護し、悪意のあるアクティビティが検出されるとすぐにブロックする機能です。

この概念を説明する方法の例として、Endpoint Protection Platform (EPP) ソリューションがあります。EPP エージェントはワークステーションまたはサーバーにインストールされ、実行中のすべてのプロセスを監視し、特定のプロセスが悪意のある動作を示していることを検出し、そのプロセスを終了できます。必要に応じて完全に処理します。 このソリューションは、このために開発されました。 実際、EPP は、エクスプロイト、マルウェア、スクリプト、悪意のあるマクロ、および異常なプロセス動作として現れるあらゆる脅威を阻止する優れた機能を果たします。

EPP の本質的な価値は、悪意のあるアクティビティをリアルタイムで阻止できる場所に配置されることです。 これは、ネットワーク トラフィック用のファイアウォール、ファイル アクセス用の DLP など、それぞれ独自の領域にある他のセキュリティ製品にも当てはまります。

ID ベースの攻撃に対するリアルタイム保護

ID ベースの攻撃は、侵害された資格情報を使用して、正当な認証と思われるものを実行します。 したがって、この種の脅威に対するリアルタイムの保護を提供するには、認証の試みを悪意のあるものとして確実にフラグを立てるだけでなく、事前に防止することもできなければなりません。 このタスクは、認証プロセスに参加するように設計されていない従来のセキュリティ製品の範囲を超えています。

たとえば、ハッカーが PsExec を使用してラテラル ムーブメント攻撃を実行し、患者ゼロのコンピューターから追加のコンピューターに拡散した場合、エンドポイント保護プラットフォームのエージェントは、PsExec プロセスが実行されていることを検出できます。 ただし、エージェントは完全な認証サイクルには関与しません。この認証サイクルでは、Patient Zero マシンの攻撃者が侵害された資格情報を Active Directory に送信して、別のマシンにログオンします。 特定の認証が悪意のあるものであることをエージェントが検出できたとしても、エージェントはそれに対して何もできません。

ID プロバイダーから始まるリアルタイムの ID 保護

実際、今日の環境でこの種の保護を実施できる唯一のコンポーネントは、すべての認証アクティビティの中核にある ID プロバイダー自体です。 これはあらゆる種類のリソースに当てはまります。SaaS アプリケーションでのアカウントの乗っ取りを防ぐには、既存のクラウド ID プロバイダーを使用する必要があります。 ランサムウェアの自動拡散を防ぐには、オンプレミス ディレクトリ (ほとんどの場合 Active Directory) を使用する必要があります。

問題は、ほとんどの場合、ID プロバイダーが受け取ったパスワードを検証する以上のことをしないことです。 患者ゼロのマシンの攻撃者が、侵害された資格情報を使用して別のコンピューターにアクセスしようとすると、Active Directory は、提供された有効な資格情報が悪用されていることを検出できません。

たとえば、ID プロバイダーは、ID ベースの攻撃に対するリアルタイムの保護を提供する重要なコンポーネントですが、現在の形でその保護を完全に提供することはできません。

新しいテクノロジーがセキュリティ ギャップを埋める

Unified Identity Protection は、既存のすべての ID プロバイダーとネイティブに統合され、ID プロバイダーによる初期ログイン検証に加えて、リスク分析とプロアクティブな防止機能の両方を追加する新しいテクノロジです。 ID プロバイダーがアクセス要求を受信すると、その要求は検証のために Unified Identity Protection ソリューションに転送されます。

企業のすべての ID プロバイダーからこのデータを取得することにより、ソリューションはすべてのリソースで各ユーザーの完全な認証アクティビティを取得します。 この完全なデータを使用して、テクノロジーは各認証試行のリスクを分析できます。 分析結果に基づいて、リスク エンジンは、要求されたリソースへのアクセスをユーザーに許可するかどうか、および多要素認証を行う必要があるかどうかを決定します。 これに基づいて、担当の ID プロバイダーがユーザー アクセスを許可または拒否します。 この統一されたアプローチにより、あらゆる種類の ID ベースの攻撃に対する保護を一元化できます。

今日の防御の盲点は、攻撃者の水平移動をエンドポイントの問題、SaaS アカウントの乗っ取りを SaaS アクセスの問題、ネットワークへの悪意のあるリモート アクセスをネットワークの問題と見なす考え方に起因しています。 ただし、本質的には、これらの例はすべて、資格情報が侵害される脅威のさまざまな兆候です。 認証とアクセス試行が実際に行われる場所にセキュリティ制御を配置することによってのみ解決できる問題。

詳細は Silverfort.com をご覧ください

シルバーフォートについて Silverfort は、エンタープライズ ネットワークとクラウド環境全体で IAM セキュリティ制御を統合して ID ベースの攻撃を軽減する、初の統合 ID 保護プラットフォームを提供します。 Silverfort は、革新的なエージェントレスおよびプロキシレス テクノロジーを使用して、すべての IAM ソリューションとシームレスに統合し、リスク分析とセキュリティ制御を統合し、自社開発およびレガシー アプリケーション、IT インフラストラクチャ、ファイル システム、コマンド ラインなど、以前は保護できなかった資産に対象範囲を拡大しました。ツール、マシン間アクセスなど。