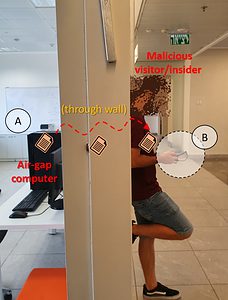

これはまだ実験室でのサイバー攻撃です。イスラエルの研究者は PC にマルウェアをインストールし、PC の電源から発生する電磁波を使用して、壁の後ろにあるリモートのスマートフォンにデータを転送しました。

イスラエルの研究者は、COVID-Bit と呼ばれる新しい攻撃方法を研究しています。 PC などのデバイスの電磁波を使用して、インターネットから隔離されたデバイス (エアギャップ システム) から少なくとも XNUMX メートルの距離でデータを送信します。 そこでは、壁の後ろであっても、スマートフォンの受信機でキャプチャできます。 持ち方 研究者は、無料で入手できる技術的な PDF ファイルを作成しました。.

インターネットにアクセスできないタップされたデバイス

COVID-bit 攻撃は、ベングリオン大学の研究者 Mordechai Guri によって開発されました。彼は、エアギャップ システムから機密データを盗むための複数の方法を研究してきました。 それは主に攻撃についてではなく、何が可能であり、それを防御する方法を認識することです.

いわゆるエア ギャップ システムは、通常、エネルギー インフラストラクチャ、政府機関、兵器管理部門などのリスクの高い環境で見られます。 これらのシステムは常にインターネットから切断されているか、まったくアクセスできません。 ただし、調査済みの攻撃が機能するには、マルウェアが PC またはシステムにインストールされている必要があります。 それはとてつもなく聞こえる しかし、たとえばStuxnetの場合はそうでした. ワームは、イランのウラン濃縮遠心分離機制御システムを誤って誘導したため、それらが破壊されました。

低いデータ転送速度

最初の結果はデータ転送速度が非常に低いことを示していますが、これで十分です。 さらに、この調査は、この攻撃の実現可能性を実証することを目的としていました。 COVID-bit 攻撃でデータを送信するために、研究者は CPU 負荷を調整するマルウェア プログラムを作成し、コア周波数を特定の方法で調整して、エアギャップ コンピューターの電源が低周波数帯域で電磁放射ブロードキャストを放出するようにしました。 .

研究者によると、このような攻撃に対する適切な防御は、エア ギャップ システムで CPU と電源の周波数を監視する必要があるため、非常に困難です。

詳細は Sophos.com をご覧ください