未使用および忘れられたツールの問題 - Midas ランサムウェア攻撃の年表。 Sophos Rapid Response Team は、サイバー犯罪者が実際の Midas 攻撃のケースでどのように行動したか、および 2021 年 XNUMX 月から XNUMX 月にかけて、最終的にランサムウェア攻撃を開始する前に商用ツールを介してネットワーク内を移動した方法について説明しています。

統合されたセキュリティ エコシステムとゼロ トラストがあれば、攻撃者がネットワークに侵入する可能性はほとんどなく、攻撃を受けた組織は不正なネットワーク アクセスをより強力に制御できたはずです。

Midas ランサムウェアによる大規模な攻撃

2021 年 XNUMX 月のテクノロジー プロバイダーへのランサムウェア攻撃の後 Sophos Rapid Response チームが支援を求められました。 フォレンジックの調査結果は、あまり知られていない Midas ランサムウェアを使用した攻撃で、少なくとも XNUMX つの異なる商用リモート アクセス ツールとオープンソースの Windows ユーティリティが使用されたことを示しています。 分析中に、専門家は、ランサムウェアが出現する少なくとも XNUMX か月前に、サイバー犯罪者がネットワーク内のドメイン コントローラーやその他のコンピューターで活動していたという証拠も発見しました。 これは、一貫したセキュリティ戦略とゼロトラストによっておそらく防止できたはずの、古典的な一連のイベントに対応しています。

一般的な IT 構造にはリスクが潜んでいます

攻撃を受けた企業は、何千回も見られる種類の IT およびセキュリティ インフラストラクチャを運用していました。 Citrix を使用して、従業員のデスクトップを仮想化しました。 ネットワーク トポロジはフラットに構成され、VPN 経由でネットワーク全体にアクセスできます。 物理デバイスのほとんどは、仮想マシンを実行する Windows サーバーで構成されていました。 ネットワークのセグメンテーションはありませんでした。 全体として、サイバー攻撃を比較的容易にする典型的なインフラストラクチャです。

攻撃の流れ

攻撃は、脅威アクターによる複数のアクションで実行され、Windows サービスを作成して一度に XNUMX 台のマシンで複数の PowerShell スクリプトを実行し、途中で他のマシンを攻撃に巻き込みました。 これにより、SMB プロトコルを介して、サーバーであるか VM であるかに関係なく、他のマシンにアクセスできるようになりました。

ゼロ トラスト環境では、適切に構成されたアクセス制御により、攻撃者が侵害されたコンピューターを別のコンピューターに対して使用することを防ぐことができた可能性があります。

振り返ってみると、フォレンジックは、おそらく最初の侵害が 13 月 7 日であると日付を付けることができました。 攻撃者がランサムウェア バイナリをネットワーク内のコンピューターに配布し始めたのは XNUMX 月 XNUMX 日でした。 その結果、侵入者は XNUMX か月以上気付かれませんでした。 彼らはコマンドを実行し、内部 RDP 接続を開始し、既にインストールされている商用リモート アクセス ソフトウェアを使用し、データをクラウドに流出させ、標的のドメイン コントローラーの XNUMX つとの間でファイルを移動しました。

道具の未使用・置き忘れ問題

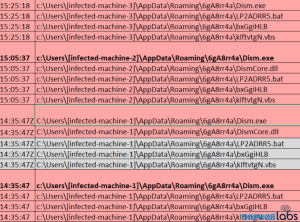

起動時に悪意のある DismCore.dll をサイドロードするサービスをセットアップするために、XNUMX 時間にわたって複数のコンピュータでコマンドを繰り返し実行しました (画像: Sophos)。

Midas は、他のランサムウェア ファミリのように目立った脅威ではありませんが、攻撃者はインシデント全体を通しておなじみのパターンに従っているようです。 彼らは、従来の Windows 管理ツールとプロセス (例: PowerShell と Deployment Image Servicing and Management Tool) と、マルウェア対策アラートをトリガーする可能性が低い市販のリモート アクセス ツール (AnyDesk と TeamViewer) を使用していました。

このインシデントで、同社の IT チームは、AnyDesk、TeamViewer、およびその他のさまざまなリモート アクセス ツールをテストしました。 ツールは最終的には使用されませんでしたが、サイバー犯罪者が有利に利用するさまざまなサーバーで使用されていません。 場合によっては、オープンソースの Process Hacker ツールを使用して、攻撃された企業が使用しているエンドポイント セキュリティ製品を特定してバイパスすることもありました。

ゼロ トラストを備えたセキュリティ エコシステムが保護していたでしょう

「これは、多くの企業が何らかの方法で IT を運用しているために起こり得ることの良い例です。 企業ネットワークを主に外部からシールドすることは、統合されたセキュリティ エコシステムに関連する効果的な保護方法であることは間違いありません。 ただし、この境界ベースのアプローチでさえ、ますます多くのギャップがあります。 従業員は外出先で仕事をすることが増えており、他のネットワークも利用しています。 サービスとしてのソフトウェア アプリケーション (SaaS)、クラウド プラットフォーム、およびクラウドベースのサービスもあります。 統合されたすべてのシステムが安全な企業ネットワークはほとんどありません。 ここで、ゼロ トラストのコンセプト、つまり、何も信頼せず、誰も信頼せず、すべてをチェックするという考え方の出番です」と Sophos のセキュリティ エキスパート、Michael Veit は述べています。

詳細は Sophos.com をご覧ください

ソフォスについて ソフォスは、100 か国の 150 億人を超えるユーザーから信頼されています。 複雑な IT の脅威とデータ損失に対する最高の保護を提供します。 当社の包括的なセキュリティ ソリューションは、導入、使用、管理が簡単です。 業界で最も低い総所有コストを提供します。 ソフォスは、受賞歴のある暗号化ソリューション、エンドポイント、ネットワーク、モバイル デバイス、電子メール、および Web 向けのセキュリティ ソリューションを提供しています。 また、独自の分析センターのグローバル ネットワークである SophosLabs からのサポートもあります。 ソフォスの本社は、米国のボストンと英国のオックスフォードにあります。