オンライン バンキングのトロイの木馬グループである Trickbot は現在も活動を続けています。 分析によると、追加機能を備えた新しい VNC モジュールがボットネット用に開発されています。 Bitdefender の脅威調査およびレポート担当ディレクターである Bogdan Botezatu によるテクニカル レポートです。

Trickbot マルウェアと関連するボットネットは、2016 年に初めて発見されて以来、活動を続けています。 この間、背後にいる攻撃者グループは、世界中で数百万台の PC を感染させることに成功しました。 Dyre マルウェア環境から出現した Trickbot 攻撃者は、プラグイン モジュールと追加コンポーネントの真のエコシステムを構築し、常に新しい機能に取り組んでいます。専門家は現在、仮想ネットワーク コンピューティング (VNC) モジュール vncDII のさらなる開発を観察しています。 攻撃者は、代替デスクトップを介して感染したコンピューターの広範な情報にアクセスし、新しい悪意のある機能をロードできます。

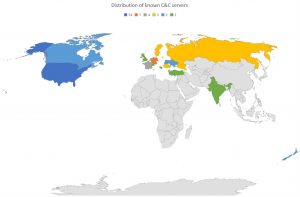

Bitdefender Labs の最新の分析は、法執行機関からの圧力が高まっているにもかかわらず、Trickbot グループが非常に精力的にボットネットに取り組んでいることを証明しています。 ロシア、ベラルーシ、ウクライナ、スリナムで活動するこのサイバー犯罪集団は、コマンド アンド コントロール サーバー インフラストラクチャを絶えず進化させています。 特定された 71 のコマンド アンド コントロール サーバーのうち、現在 54 が米国、XNUMX がドイツ、XNUMX がフランスにあります。

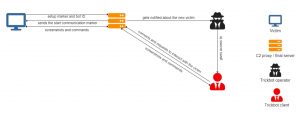

コマンドセンターに連絡する

Trickbot マルウェアの現在の仮想ネットワーク コンピューティング (VNC) モジュール tvncDll は、攻撃されたシステムを監視し、情報を収集するための新しい機能を提供します。 tvncDll は、グループが以前に選択した著名な標的を攻撃するために使用した vncDll モジュールの更新です。 更新とバグ修正の頻度が非常に高いことは、犯罪者の開発者がシステムにどれほど集中して取り組んでいるかを示しています。

tvncDlI は独自の通信プロトコルを使用して、被害者の知らないうちにモジュールが Command and Control (C2) サーバーに送信するデータを難読化します。

感染成功直後

感染が成功すると、C2 サーバーは、制御機能と SetConf コマンドを介して vnconf 構成ファイルをモジュールに送信します。 この構成ファイルには、事前定義された C2 サーバーの最大 XNUMX つの IP アドレスが含まれています。 サーバーは被害者と攻撃者の間の仲介者として機能し、現在、ハッカーがファイアウォールの背後にある被害者のシステムにアクセスすることを許可しています.

セットアップの過程で、クライアント モジュールは最初に利用可能な最初の C2 サーバーにマーカーを送信してその存在を通知し、さらなるコマンドを待機します。 また、コンピューターに実装されているモジュールを一意に識別するボット ID も送信します。

サーバーからの応答に応じて

- モジュールはアイドル状態のままで、C2 サーバーからの信号がアクションを実行するのを待ちます。

- アクティビティを終了し、メモリからモジュールを削除するよう Trickbot に要求します。

- 動作モードになります。 これにより、クライアントと悪意のあるホストの間でメッセージの交換が開始されます。 全二重では、代替デスクトップのスクリーンショットとクリップボードの情報が被害者のシステムから送信されます。

C2 サーバーとのデータ トラフィックはポート 443 を介して実行されるため、疑わしさを軽減できます。 このポートを通過するトラフィックは通常 SSL または TLS ですが、サイバー犯罪者はデータを暗号化せずに送信します。

モジュールの制御下にある代替デスクトップ

モジュールは、攻撃者がモジュールを完全に制御できる独自の代替デスクトップを構築します (図 4)。 侵入者は、Cmd.exe メニュー項目から PowerShell を使用していくつかのアクションを実行できます。 これも:

- ネットワーク内で攻撃を開始するための新しいペイロードのダウンロード

- さまざまなドキュメントや電子メールの受信ボックスを開き、

- 被害者のコンピューターからコマンド アンド コントロール サーバーにデータと情報をアップロードします。

ネイティブ ブラウザ ボタンを使用すると、パスワード ダンプでパスワードを開示できます。 この機能の開発は本格化しており、毎週の更新で証明されています。 [Native Browser] を左クリックすると、別のブラウザが表示され、Internet Explorer を介してアクセス データをダンプするオプションが表示されます (図 5)。 ただし、Chrome、Firefox、および Opera にこのオプションを提供する計画が立てられているようです。 このためのボタンが作成されました。

バックグラウンドでの複雑なインフラストラクチャ

これらの分析は、サイバー犯罪者が常に攻撃方法を改善し、複雑な Trickbot インフラストラクチャを構築してリスクの可能性を高めていることを示しています。 Bitdefender Labs の専門家による Trickbot の新しい開発の完全な分析も、Bitdefender でオンラインで見つけることができます。

詳しくは Bitdefender.com をご覧ください

Bitdefenderについて Bitdefender は、サイバーセキュリティ ソリューションとウイルス対策ソフトウェアのグローバル リーダーであり、500 か国以上で 150 億を超えるシステムを保護しています。 2001 年の設立以来、同社のイノベーションは、優れたセキュリティ製品と、デバイス、ネットワーク、およびクラウド サービスのインテリジェントな保護を、個人の顧客や企業に定期的に提供してきました。 最適なサプライヤーとして、Bitdefender テクノロジは、世界で展開されているセキュリティ ソリューションの 38% で使用されており、業界の専門家、メーカー、および顧客から信頼され、認められています。 www.bitdefender.de