Bitdefender Labs が軍のサイバー スパイ活動を発見: Naikon ハッカー グループは、サイドローディング手法と強力なバックドアを使用して、スパイ活動とデータの引き出しを行います。

脆弱な正当なソフトウェアの悪用の分析中に、Bitdefender Labs は、有名な APT グループ Naikon による長期にわたるサイバースパイ活動を発見しました。 Naikon は XNUMX 年以上にわたって活動しています。 中国語を話すグループは、政府機関や軍事組織などの高レベルの標的に焦点を当てています。 収集された証拠は、キャンペーンの目的がスパイ活動とデータの流出であることを示唆しています。 このような攻撃は、現時点で最もサイバー危険度の高い地域の XNUMX つである東南アジアでの例に倣い、ヨーロッパでも発生する可能性があります。

東南アジアの軍事組織を標的に

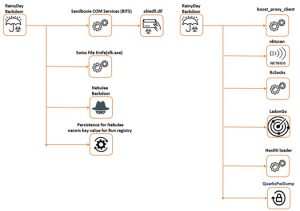

Bitdefender Labs の専門家は、この作戦の犠牲者が東南アジアの軍事組織であることを突き止めました。 このキャンペーンは 2019 年 2021 月から 2020 年 XNUMX 月にかけて行われました。攻撃者は、攻撃の最初の段階として、Aria ボディローダーと「Nebulae」と呼ばれる新しいバックドアを使用しました。 XNUMX 年 XNUMX 月の時点で、このグループはバックドア RainyDay をツールキットに追加しました。

サイドローディング技術が使用されています

DLL ハイジャックやその他のサイドローディング手法は、非常に長い間使用されてきました。 それらは頻繁に発生し、理論的には十分に防ぐことができます。 しかし、紙の上では単純に見えることでも、ますます複雑化するソフトウェアの世界ではすぐに問題になります。 ハッカーがサイドローディングを使用して侵害するのはそのためです。個人と政府の両方のクライアントに対してです。 この一連の攻撃の一環として、Naikon グループは多数の正当なアプリケーションも悪用しました。

新しいバックドア / キル チェーンの再構築

Bitdefender Labs は、Nebulae と名付けた新しいバックドアも発見しました。 防御によって主要なバックドアが取り除かれると、Nebulae は侵入者のバックアップとして機能します。 Bitdefender の専門家は、この Naikon Group キャンペーンの完全なキル チェーンを再構築し、使用されたすべてのツールをリストすることができました。 Bitdefender は、英語の PDF レポートで攻撃のすべての詳細を提示します。

詳しくは Bitdefender.com をご覧ください