新しい Barracuda Research: サイバー犯罪者は、攻撃をより効率的にし、検出を回避するためにボットと自動化をますます利用しています。 Barracuda は、Barracuda システムによってブロックされた Web アプリケーションに対する攻撃に関する XNUMX か月分のデータのサンプルを分析し、膨大な数の自動化された攻撃を発見しました。 上位 XNUMX つの攻撃は、自動ツールを使用して実行された攻撃が大半を占めました。

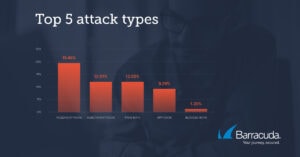

発見された攻撃のほぼ 20% は、自動化を使用してアプリケーションの脆弱性を見つけて悪用しようとするファジング攻撃でした。 インジェクション攻撃が約 12% で続き、ほとんどの攻撃者は sqlmap などの自動ツールを使用してアプリケーションに侵入しました。 これらの攻撃の多くは、攻撃をカスタマイズするための調査が行われていない、スクリプト子供レベルの攻撃でした。 Google ボットまたは類似のボットを装ったボットは、分析された Web アプリケーション攻撃の 12 パーセント強で後を追いました。 アプリケーション DDoS (分散型サービス拒否) 攻撃は驚くほど蔓延しており、分析サンプルの 9% 以上を占めていました。 攻撃のごく一部 (1,2%) は、サイト管理者によってブロックされたボットからのものでした。

ここでは、Web アプリ攻撃の傾向とサイバー犯罪者による自動攻撃の利用方法について詳しく見ていきます。

Web アプリ攻撃の現在の傾向

自動化された攻撃では、ボットを使用して Web アプリケーションの脆弱性を悪用します。 これらの攻撃は、検出を回避するために Google ボットを装った偽のボットから、アプリケーションに微妙に過負荷をかけることで Web サイトをクラッシュさせようとするアプリケーションに対する DDoS 攻撃まで、多岐にわたります。

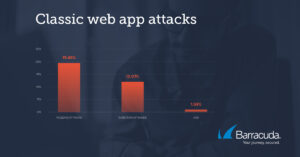

ボット トラフィックは急速に拡大している問題ですが、サイバー犯罪者がこれまでのやり方を放棄しているわけではありません。 Barracuda が分析した攻撃の大部分は、インジェクション攻撃 (12%) やクロスサイト スクリプティング (XSS) (1%) などの古典的な Web アプリ攻撃でした。 前述したように、ほとんどの攻撃トラフィックは、アプリケーションの調査に使用される偵察ツールやファジング ツールから来ています。

よく使用される: インジェクション攻撃

インジェクション攻撃は現在、最も重大なセキュリティ リスクのリストである OWASP Top 10 のトップの攻撃であり、最初のリスト以来、すべてのエディションで取り上げられています。 これらの攻撃は比較的簡単に実行でき、サイバー犯罪者に莫大な利益をもたらす可能性があるため、なくなる気配はありません。 クロスサイト スクリプティング攻撃も非常に人気があり、このカテゴリで最も一般的な攻撃の XNUMX 位にランクされています。

分析された攻撃トラフィックの大部分は、WordPress または PHP の脆弱性 (通常は phpMyAdmin ページ) をターゲットとしており、それぞれ 6,1 パーセントと 1,05 パーセントでした。 ただし、これらの攻撃の一部は非 PHP または非 WP サイトもターゲットにしており、一部の攻撃者はスクリプトキディであることが示唆されています。 しかし、これらの攻撃者は、攻撃を開始する前により適切な偵察を行う方法を間もなく習得するでしょう。

復活:密輸攻撃の依頼

リクエスト密輸攻撃は、最近 HTTP 非同期攻撃が発見されるまで、歴史的に無視できるレベルまで減少していました。 それ以来、密輸攻撃が大規模に再発した。 リクエスト密輸攻撃は、サーバーが HTTP リクエストのさまざまな側面における異常に安全に対処できないことを利用します。 Barracuda の調査では、密輸攻撃の 60% 以上で無効なヘッダーが使用されていることが判明しました。 3 番目は複数のコンテンツの長さを使用しており、XNUMX パーセントはコンテンツの長さが間違っていました。

JSON APIに対する攻撃

Barracuda が観察した JSON API に対する攻撃のほとんどは境界条件がテストされており、最終的に API をファジングしようとしたことを意味します。 これらのタイプの攻撃の 95 パーセントは最大値を超えており、これらの攻撃のほぼ 4 パーセントは最大値の長さを超えていました。 分析では、他のトラフィック攻撃の試み (XSS および SQL インジェクション攻撃) も指摘されましたが、これらの種類の攻撃の量は、サンプルでは非常に少ないか無視できるほどでした。 来年にかけてこれが増加すると予想されます。

データ漏洩を目的とした攻撃は、主にクレジット カード番号などの機密情報の抽出に焦点を当てていました。 これらの攻撃の 20 分の XNUMX 以上で、Visa が明らかに焦点となっていました。 JCB が XNUMX% 以上で大きく引き離され、マスターカード、ダイナース、アメリカン・エキスプレスもシェアはかなり小さいものでした。

暗号化セキュリティステータス

トラフィック暗号化は、中間者攻撃などのさまざまな攻撃を防止し、Web サイトを閲覧するユーザーに保護層を提供します。 ただし、攻撃はデータ ストリーム内で発生する可能性があります。 分析されたトラフィックのほぼ 92% が HTTPS 経由でした。 HTTP 経由で処理されたトラフィックは 10% 未満でした。 これは、Web アプリケーションのセキュリティ体制にとって良いニュースです。

ブラウザ ベンダーはプロトコルとして TLS1.3 を優先しており、これがこれらのプロトコルの主流の採用に影響を及ぼし始めています。 調査したサンプルでは、安全性が著しく低い古い SSLv3 プロトコルをアクティブ化している企業はわずか数社でした。 また、このプロトコルを有効にしている企業の中でも、SSLv3 トラフィックはほとんどありませんでした。 TLS1.0 と TLS1.1 にも同様のことが当てはまり、これらのプロトコルの使用量は急速に減少しており、それぞれが分析されたトラフィックの 1% 未満を占めています。 分析されたトラフィックの 65% は、現在利用可能な最も安全なプロトコルである TLS1.3 を使用していました。 HTTPS トラフィックの約 1.2 分の XNUMX は依然として TLSXNUMX 上で実行されていますが、その数は徐々に減少しています。

TLS1.3でのブラウザ解析

TLS1.3 を使用するブラウザを分析した場合 (報告されたユーザー エージェントに基づく)、Chrome がトラフィックの 47 パーセントを占めて最も人気のあるブラウザであり、次に Safari が TLS34 トラフィックの 1.3 パーセントを占めました。 驚いたことに、Edge は Firefox を 16% で 3 位に押し上げました。 Firefox が使用されたのはトラフィックのわずか XNUMX% でした。 Firefox が Edge に勢いを失った原因は XNUMX つあると考えられます。Chrome の優位性と、これまで Internet Explorer を好んでいた企業システムが Edge に移行したことです。

TLS1.2 はかなり驚くべき傾向を示しています。 ここでは Internet Explorer の使用率が Chrome よりも高く、トラフィックの半分以上が Internet Explorer からのものであるのに対し、Chrome の使用率は 40% 弱です。 比較すると、Safari の使用率は 10% 未満であり、Firefox の使用率はさらに低いです。

より安全なブラウザを求めるユーザーの傾向

さらに、調査により、Chrome と Firefox の自動アップデートが非常に頻繁に使用されていることがわかりました。 分析対象となったブラウザのバージョンのほとんどは、最新バージョンか 11 ~ 1.3 バージョン遅れていました。 Internet Explorer のユーザーは依然として多数いますが、ほとんどの場合に使用されているバージョンは IE1.2 でした。 これは、より最新で安全なブラウザを求める傾向を示しています。 比較すると、自動トラフィックでは TLSXNUMX はほとんど使用されませんでした。 ほとんどは TLSXNUMX を使用します。 これには、Web サイトの監視、ボット、curl などのツールが含まれます。

企業が自動化された攻撃から身を守る方法

ボットや API 攻撃などの新しい攻撃から保護することになると、セキュリティ チームは必要なソリューションが多数あることに圧倒されてしまうことがあります。 良いニュースとしては、これらのソリューションが WAF/WAF-as-a-Service ソリューション (Web Application and API Protection Services (WAAP) とも呼ばれる) に統合されつつあることです。

WAF マジック クアドラント 2020 WAAP サービス

Gartner は、2020 年の WAF マジック クアドラントで、WAAP サービスをクラウド WAF サービスの進化として定義しています: 「WAAP サービスは、クラウドベースのサービスとしての WAF 配信、ボット軽減、DDoS 保護、API セキュリティをサブスクリプション モデルと組み合わせたものです。」 したがって、組織は、ボット軽減、DDoS 保護、API セキュリティ、および Credential Stuffing を提供する WAF-as-a-service (WAAP) ソリューションを探し、それが構成されていることを確認する必要があります。正しく。

現在の脅威とその発展について常に最新の情報を入手することも重要です。 バラクーダ氏は、今年アプリケーションが直面するトップ XNUMX の攻撃は、自動化されたボット攻撃、API に対する攻撃、ソフトウェア サプライ チェーンに対する攻撃であると予測しています。 これらの新しい攻撃は防御力が低く、突破される可能性が高くなります。その理由の一部は理解不足であり、場合によっては適切な保護なしで展開されたシャドウ アプリケーションが原因です。 しかし、サイバー犯罪者が使用する最新の攻撃戦術に関する専門知識と最新のテクノロジーを組み合わせることで、企業は Web アプリケーションに対する自動化が進む攻撃のリスクを大幅に最小限に抑えることができます。

Barracuda.comで詳細をご覧ください[スターボックス=5]