Exchange Server に対する Conti ランサムウェアによる攻撃は継続し、ますます効率的になっています。 SophosLabs は、サイバー犯罪者が XNUMX 回の攻撃で XNUMX つのバックドアを仕掛けたことを発見しました。

Conti ランサムウェアを使用した最近の Exchange Server への攻撃に関する調査では、サイバー犯罪者が ProxyShell を介してシステムにアクセスしていることが明らかになりました。 過去数か月にわたって、Microsoft Exchange の脆弱性に対するさまざまな重要な更新プログラムがリリースされました。 ProxyShell は、ProxyLogon 攻撃手法を進化させたものです。 ここ数か月で、エクスプロイトは、XNUMX 月に初めて登場した新しい LockFile ランサムウェアを使用するものを含め、ランサムウェア攻撃者が使用するトップ ツールの XNUMX つになりました。

この攻撃ベクトルに関する知識が増えるにつれて、サイバー犯罪者は、ランサムウェアが起動されてから、標的のネットワークでランサムウェアが最終的にアクティブになるまでの滞在時間を数週間から数時間に短縮しました。

高速な「効率的な」攻撃

ソフォスが確認した ProxyShell ベースの攻撃では、Conti の攻撃者が被害者のネットワークにアクセスし、30 分もかからずにリモート Web シェルをセットアップすることに成功しました。 48 分後、犯罪者は 1 つ目のバックアップ Web シェルをインストールしました。 わずか XNUMX 分で、ネットワーク上のコンピュータ、ドメイン コントローラ、およびドメイン管理者の完全なリストが作成されました。 XNUMX 時間後、Conti の攻撃者はドメイン管理者アカウントの資格情報を取得し、コマンドの実行を開始しました。 最初のアクセスから XNUMX 時間以内に、攻撃者は約 XNUMX テラバイトのデータを盗み出しました。 XNUMX 日後、彼らはネットワーク全体に Conti ランサムウェアを解き放ち、具体的には各コンピューターの個々のネットワーク共有を標的にしました。

悪の遺産: 7 つのバックドア

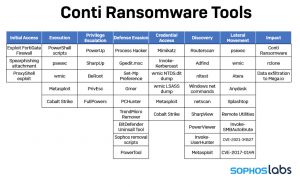

侵害の過程で、Conti の攻撃者はネットワークに XNUMX つ以上のバックドアをインストールしました。XNUMX つの Web シェル、Cobalt Strike、および XNUMX つの商用リモート アクセス ツール (AnyDesk、Atera、Splashtop、および Remote Utilities) です。 初期にインストールされた Web シェルは、主に初期アクセスに使用されました。 Cobalt Strike と AnyDesk は、残りの攻撃で使用された主要なツールです。

詳細は Sophos.com をご覧ください

ソフォスについて ソフォスは、100 か国の 150 億人を超えるユーザーから信頼されています。 複雑な IT の脅威とデータ損失に対する最高の保護を提供します。 当社の包括的なセキュリティ ソリューションは、導入、使用、管理が簡単です。 業界で最も低い総所有コストを提供します。 ソフォスは、受賞歴のある暗号化ソリューション、エンドポイント、ネットワーク、モバイル デバイス、電子メール、および Web 向けのセキュリティ ソリューションを提供しています。 また、独自の分析センターのグローバル ネットワークである SophosLabs からのサポートもあります。 ソフォスの本社は、米国のボストンと英国のオックスフォードにあります。