Microsoft Office में एक नया शून्य-दिन रिमोट कोड निष्पादन बग हलचल पैदा कर रहा है। अधिक विशेष रूप से, यह संभावित रूप से एक कोड निष्पादन भेद्यता है जिसका कार्यालय फ़ाइलों के माध्यम से शोषण किया जा सकता है।

अब तक जो ज्ञात है उसके आधार पर, इस भेद्यता को ट्रिगर या दुरुपयोग करने के अन्य तरीके हो सकते हैं। सुरक्षा शोधकर्ता केविन ब्यूमोंट ने भेद्यता को "फोलिना" नाम दिया है, जो एक आधिकारिक सीवीई नंबर असाइन किए जाने तक विषय पर एक उपयोगी खोज शब्द साबित हो रहा है। इसके अलावा, माइक्रोसॉफ्ट ने इस बीच एक बनाया है Microsoft से एक आधिकारिक समाधान प्रकाशित। अपने ब्लॉग पोस्ट में, सोफोस विशेषज्ञ पॉल डकलिन पृष्ठभूमि और संभावित समाधानों के बारे में जानकारी देते हैं।

फोलिना जीरो-डे भेद्यता कैसे काम करती है?

- उपयोगकर्ता एक DOC फ़ाइल खोलते हैं जिसमें छिपे हुए मैलवेयर होते हैं, जो उन्हें प्राप्त होते हैं, उदाहरण के लिए, ई-मेल द्वारा।

- दस्तावेज़ एक सामान्य दिखने वाले https: URL की ओर इशारा करता है जिसे डाउनलोड किया गया है।

- यह https: URL एक HTML फ़ाइल की ओर इशारा करता है जिसमें जावास्क्रिप्ट कोड होता है।

- बदले में जावास्क्रिप्ट असामान्य पहचानकर्ता एमएस-एमएसडीटी वाले यूआरएल को इंगित करता है: https: के बजाय। विंडोज पर, ms-msdt: एक मालिकाना URL प्रकार है जो MSDT सॉफ्टवेयर टूलकिट लॉन्च करता है। MSDT Microsoft सपोर्ट डायग्नोस्टिक टूल का संक्षिप्त नाम है।

- URL के माध्यम से MSDT को सबमिट की गई कमांड लाइन के परिणामस्वरूप अविश्वसनीय कोड निष्पादित किया जा रहा है।

🔎 एमएस ऑफिस जीरो डे: दुर्भावनापूर्ण एमएस-एमएसडीटी: लिंक एमएसडीटी कमांड को ट्रिगर करता है (छवि: सोफोस)।

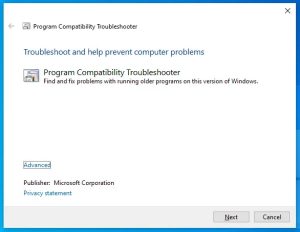

जब दुर्भावनापूर्ण ms-msdt: लिंक का उपयोग किया जाता है, तो यह निम्न जैसे कमांड-लाइन तर्कों के साथ MSDT कमांड को ट्रिगर करता है: msdt /id pcwdiagnostic .... हाथ से चलाए जाने पर, बिना किसी अन्य पैरामीटर के, यह आदेश स्वचालित रूप से MSDT को लोड करता है और प्रोग्राम संगतता समस्या निवारक को आमंत्रित करता है, जो हानिरहित दिखता है:

यहां से, उपयोगकर्ता एक समस्या निवारण ऐप का चयन कर सकते हैं जो विभिन्न समर्थन-संबंधी प्रश्नों का उत्तर देगा, ऐप में स्वचालित परीक्षण चलाएगा, या विभिन्न समस्या निवारण डेटा अपलोड करते समय Microsoft को समस्या की रिपोर्ट करेगा। हालांकि उपयोगकर्ता शायद केवल वर्ड डॉक्यूमेंट खोलकर इस डायग्नोस्टिक यूटिलिटी में आने की उम्मीद नहीं करते हैं, लेकिन पॉप-अप डायलॉग बॉक्स की इस श्रृंखला को "स्वीकार" करने की संभावना बढ़ जाती है।

स्वचालित दूरस्थ स्क्रिप्ट निष्पादन

हालांकि, फोलिना मामले में, ऐसा लगता है कि हमलावर कमांड लाइन में घुसने के लिए कुछ असामान्य, लेकिन बहुत पेचीदा विकल्पों के साथ आए थे। परिणामस्वरूप, MSDT समस्यानिवारक दूरस्थ रूप से अपना कार्य करता है। यह पूछे जाने के बजाय कि उपयोगकर्ता कैसे आगे बढ़ना चाहते हैं, साइबर अपराधियों ने मापदंडों का एक सेट बनाया जो न केवल ऑपरेशन को स्वचालित रूप से जारी रखने का कारण बनता है (उदाहरण के लिए, /छोड़ें और /बल विकल्प), बल्कि एक PowerShell इनवोक स्क्रिप्ट भी। मामले को बदतर बनाने के लिए, इस PowerShell स्क्रिप्ट को डिस्क पर फ़ाइल में रहने की भी आवश्यकता नहीं है - इसे कमांड लाइन से ही एन्क्रिप्टेड सोर्स कोड फॉर्म में प्रदान किया जा सकता है, साथ ही उपयोग किए गए किसी भी अन्य विकल्प के साथ। "फोलिना" मामले में, हैमंड का कहना है कि पॉवरशेल का उपयोग मैलवेयर निष्पादन योग्य फ़ाइल को निकालने और लॉन्च करने के लिए किया जाता है जो कि संपीड़ित रूप में प्रदान की गई थी।

निष्क्रिय मैक्रोज़ के साथ भी खतरनाक!

महत्वपूर्ण रूप से, यह हमला वर्ड द्वारा भ्रामक ms-msdt: URL को संदर्भित करके ट्रिगर किया गया है, जिसे DOC फ़ाइल में निहित URL से संदर्भित किया गया है। इस प्रक्रिया के कारण, कोई वीबीए कार्यालय मैक्रोज़ (अनुप्रयोगों के लिए विजुअल बेसिक) आवश्यक नहीं है, इसलिए यह चाल काम करती है भले ही कार्यालय मैक्रोज़ निष्क्रिय हो जाएं।

तो पूरी चीज एक सहायक एमएसडीटी डायग्नोस्टिक्स "फीचर" के साथ संयुक्त एक आसान कार्यालय यूआरएल "फीचर" की तरह दिखती है। वास्तव में, हालांकि, यह एक भेद्यता पैदा करता है जो एक क्लिक के साथ रिमोट कोड निष्पादन शोषण का कारण बन सकता है। इस तरह, इस तरह से तैयार किए गए वर्ड डॉक्यूमेंट को खोलना भी उपयोगकर्ता को नोटिस किए बिना मैलवेयर प्रसारित कर सकता है।

वास्तव में, हैमंड लिखते हैं कि इस ट्रिक को DOC फाइल के बजाय RTF फाइल में भ्रामक सामग्री को पैक करके और भी सीधे हमले में बदला जा सकता है। इस मामले में, विंडोज एक्सप्लोरर में दस्तावेज़ का पूर्वावलोकन करना ही इसे खोलने के लिए उस पर क्लिक किए बिना शोषण को ट्रिगर करने के लिए पर्याप्त है। केवल थंबनेल पूर्वावलोकन विंडो प्रस्तुत करने से Windows और Office लड़खड़ा जाएंगे।

आप क्या कर सकते हैं?

Microsoft ने पहले ही एक आधिकारिक वर्कअराउंड जारी कर दिया है और उम्मीद है कि जल्द ही एक स्थायी पैच जारी करेगा। Microsoft के स्वामित्व वाले ms-xxxx URL जितने आसान हैं, तथ्य यह है कि जब कुछ फ़ाइल प्रकार खोले जाते हैं या यहां तक कि सिर्फ पूर्वावलोकन किया जाता है, तो वे स्वचालित रूप से प्रक्रियाओं को शुरू करने के लिए डिज़ाइन किए जाते हैं, यह स्पष्ट रूप से एक सुरक्षा जोखिम है।

साथ ही, समुदाय में सामान्य रूप से स्वीकृत समस्या निवारण तकनीक केवल ms-msdt:URLs और MSDT.EXE यूटिलिटी के बीच संबंध तोड़ना है। सोफोस विशेषज्ञ पॉल डकलिन ने अपने ब्लॉग पोस्ट में इसका विस्तृत विवरण दिया है।

सोफोस उत्पाद समस्या को खत्म करते हैं

सोफोस एंडपॉइंट उत्पाद ट्रोज/डॉकडीएल-एजीडीएक्स के रूप में इस शोषण के माध्यम से किए गए ज्ञात हमलों का पता लगाते हैं और ब्लॉक करते हैं। इस खोज नाम का उपयोग उन दोनों DOC फ़ाइलों के लिए लॉग खोजने के लिए किया जा सकता है जो प्रारंभिक डाउनलोड और "द्वितीय चरण" HTML फ़ाइलों को ट्रिगर करती हैं। सोफोस ईमेल और वेब फ़िल्टरिंग उत्पाद इस प्रकार की आक्रमण फ़ाइलों को रोकते हैं, जैसे कि CXmail/OleDl-AG।

Sophos.com पर अधिक

सोफोस के बारे में सोफोस पर 100 देशों में 150 मिलियन से अधिक उपयोगकर्ता भरोसा करते हैं। हम जटिल आईटी खतरों और डेटा हानि के विरुद्ध सर्वोत्तम सुरक्षा प्रदान करते हैं। हमारे व्यापक सुरक्षा समाधानों को तैनात करना, उपयोग करना और प्रबंधित करना आसान है। वे उद्योग में स्वामित्व की सबसे कम कुल लागत की पेशकश करते हैं। सोफोस पुरस्कार विजेता एन्क्रिप्शन समाधान, एंडपॉइंट, नेटवर्क, मोबाइल डिवाइस, ईमेल और वेब के लिए सुरक्षा समाधान प्रदान करता है। मालिकाना विश्लेषण केंद्रों के हमारे वैश्विक नेटवर्क सोफोसलैब्स से भी समर्थन प्राप्त है। सोफोस का मुख्यालय बोस्टन, यूएसए और ऑक्सफोर्ड, यूके में है।