बिटडेफेंडर लैब्स के सुरक्षा शोधकर्ताओं ने लोकप्रिय EZVIZ स्मार्ट कैमरों में कई कमजोरियों की खोज की है। हैकर्स उन्हें जोड़ सकते हैं और सिस्टम पर नियंत्रण हासिल कर सकते हैं और सामग्री तक पहुंच बना सकते हैं। अनुमानित दस मिलियन डिवाइस प्रभावित हैं।

ऐसा करने के लिए, अपराधी मौजूदा प्रमाणीकरण तंत्र को बायपास करते हैं। बिटडेफ़ेंडर ने निर्माता को सूचित किया है और अपडेट प्रदान किया है। उपयोगकर्ताओं को निश्चित रूप से अपने कैमरों को पैच और अपडेट करना चाहिए। अनुमान है कि लगभग दस मिलियन डिवाइस प्रभावित हैं। अनुमान ज्ञात एंड्रॉइड और आईओएस इंस्टॉलेशन पर आधारित है।

वीडियो फ़ीड तक पहुंच

एक ओर, हैकर्स एपीआई एंडपॉइंट्स पर अंतराल के माध्यम से अप्रकाशित कैमरों पर विभिन्न क्रियाएं कर सकते हैं और वीडियो फ़ीड तक पहुंच प्राप्त कर सकते हैं। साथ ही, वे छवियों को डिक्रिप्ट करने के लिए कोड निकाल सकते हैं। अंत में, वे कैमरे पर पूर्ण नियंत्रण देते हुए, व्यवस्थापक पासवर्ड पुनर्प्राप्त करने में सक्षम होते हैं।

एपीआई एंडपॉइंट भेद्यताएं

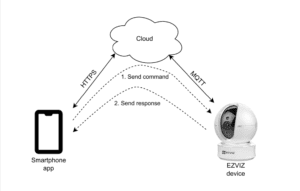

विशेषज्ञों ने EZVIZ बुद्धिमान उपकरणों और उनके एपीआई एंडपॉइंट्स में विभिन्न कमजोरियों का निदान किया। हमलावर MQTT टनल या HTTPS के माध्यम से क्लाउड के माध्यम से स्मार्टफोन ऐप और डिवाइस के बीच लगातार सक्रिय और खुले संचार चैनलों का उपयोग करते हैं।

जबकि एक चैनल ऑडियो-वीडियो स्ट्रीम को संभालता है, दूसरा चैनल कंट्रोल कमांड और कॉन्फ़िगरेशन कमांड को प्रसारित करता है जो उपयोगकर्ता स्मार्टफोन ऐप के माध्यम से एपीआई एंडपॉइंट को भेजता है। गति का पता लगाने को कॉन्फ़िगर करने वाला /api/device/configMotionDetectArea API एंडपॉइंट यह जांच नहीं करता है कि क्लाउड सर्वर से कमांड की स्थानीय स्टैक बफर में इच्छित लंबाई है या नहीं। बफर ओवरफ्लो के मामले में, हैकर्स दूरस्थ रूप से कोड निष्पादित कर सकते हैं।

वस्तुओं के असुरक्षित प्रत्यक्ष संदर्भ के कारण अन्य एपीआई एंडपॉइंट्स में कमजोरियां हैं। साइबर अपराधी केवल संसाधन की आईडी की आवश्यकता के द्वारा अन्य उपयोगकर्ताओं के संसाधनों तक पहुंच सकते हैं। व्यक्ति के पहुँच अधिकारों का कोई नियंत्रण नहीं है। चूंकि आईडी को क्रमिक रूप से असाइन किया गया है, हमलावरों को अन्य संसाधनों तक पहुंचने में सक्षम होने के लिए केवल उन्हें बढ़ाने की आवश्यकता है। हमलावर तब अपना पेलोड भेजते हैं और - जैसा कि पहले ही वर्णित है - बफर ओवरफ्लो के बाद सीधे कोड निष्पादित कर सकते हैं।

एन्क्रिप्टेड छवियां देखें

सहेजे जाने पर कैमरे द्वारा एन्क्रिप्ट की गई छवियों को वास्तव में केवल एक यादृच्छिक सत्यापन कोड का उपयोग करके डिक्रिप्ट किया जा सकता है। प्रत्येक कैमरे का अपना कोड होता है। हालांकि, क्रूर बल के हमलों का उपयोग करके शॉर्ट कोड आसानी से खोले जा सकते हैं। रिकॉर्ड की गई सामग्री को एन्क्रिप्ट करने के लिए अतिरिक्त पासवर्ड को डिवाइस के सीरियल नंबर को जानकर ही कॉल किया जा सकता है।

व्यवस्थापक पासवर्ड तक पहुंच

एक ही स्थानीय नेटवर्क में कैमरे को नियंत्रित और कॉन्फ़िगर करने के लिए पोर्ट 8000 के माध्यम से एक सेवा हमलावरों को कुछ शर्तों के तहत अनुरोध के बाद व्यवस्थापक पासवर्ड प्राप्त करने की अनुमति देती है और इस प्रकार कैमरे का पूर्ण नियंत्रण होता है। यह मामला है, उदाहरण के लिए, यदि किसी उपयोगकर्ता ने कमीशन के बाद खुद को प्रमाणित नहीं किया है।

Bitdefender.com पर अधिक

बिटडेफेंडर के बारे में बिटडेफ़ेंडर साइबर सुरक्षा समाधान और एंटीवायरस सॉफ़्टवेयर में वैश्विक अग्रणी है, जो 500 से अधिक देशों में 150 मिलियन से अधिक सिस्टम की सुरक्षा करता है। 2001 में इसकी स्थापना के बाद से, कंपनी के नवाचारों ने नियमित रूप से निजी ग्राहकों और कंपनियों के लिए उपकरणों, नेटवर्क और क्लाउड सेवाओं के लिए उत्कृष्ट सुरक्षा उत्पाद और बुद्धिमान सुरक्षा प्रदान की है। पसंद के आपूर्तिकर्ता के रूप में, बिटडेफ़ेंडर तकनीक दुनिया के तैनात सुरक्षा समाधानों के 38 प्रतिशत में पाई जाती है और उद्योग के पेशेवरों, निर्माताओं और उपभोक्ताओं द्वारा समान रूप से विश्वसनीय और मान्यता प्राप्त है। www.bitdefender.de

विषय से संबंधित लेख

[स्टारबॉक्स आईडी=USER_ID] <🔎> ff7f00

विश्लेषण एक चालू परियोजना का हिस्सा है जिसमें बिटडेफेंडर लैब्स विशेषज्ञ IoT हार्डवेयर की विशिष्ट सुरक्षा की जांच कर रहे हैं। पूरी रिपोर्ट यहां उपलब्ध है: https://www.bitdefender.com/files/News/CaseStudies/study/423/Bitdefender-PR-Whitepaper-EZVIZ-creat6311-en-EN.pdf।

उच्च रिज़ॉल्यूशन की इमेज यहां से डाउनलोड करें: https://www.dropbox.com/sh/zm5bu7tp137vfed/AABg8UQcO54h0NBdY44M6Gwca?dl=0।

सभी छवियों के लिए कॉपीराइट: बिटडेफ़ेंडर।

चित्र 1: क्लाउड के माध्यम से एप और स्मार्टफोन के बीच संचार।

चित्र 2: एपीआई के माध्यम से दूरस्थ निष्पादन: पैनोरमा शॉट का अनुरोध करने के बाद, तृतीय पक्ष छवियों को डाउनलोड कर सकते हैं।