क्लाउड-नेटिव सुरक्षा में अग्रणी एक्वा सिक्योरिटी ने सॉफ्टवेयर आपूर्ति श्रृंखला हमलों में नवीनतम सॉफ्टवेयर आपूर्ति श्रृंखला सुरक्षा समीक्षा अध्ययन के परिणामों की घोषणा की। छह महीने की अवधि में, विशेषज्ञ यह निर्धारित करने में सक्षम थे कि 2021 की तुलना में 2020 में हमले तीन गुना हो गए।

साइबर अपराधी मैलवेयर और बैकडोर इंजेक्ट करने के लिए सॉफ्टवेयर आपूर्ति श्रृंखला में कमजोरियों को लक्षित करते हैं। ऐसा करने के लिए, वे मुख्य रूप से ओपन सोर्स सॉफ़्टवेयर में सुरक्षा अंतराल का उपयोग करते हैं, दुर्भावनापूर्ण कोड ("विषाक्तता") इंजेक्ट करते हैं और सॉफ़्टवेयर कोड की अखंडता के साथ सामान्य समस्याओं का उपयोग करते हैं। सॉफ्टवेयर आपूर्ति श्रृंखला सुरक्षा समीक्षा अध्ययन आर्गन सिक्योरिटी द्वारा आयोजित किया गया था, जिसे दिसंबर में एक्वा सिक्योरिटी द्वारा अधिग्रहित किया गया था।

सॉफ्टवेयर आपूर्ति श्रृंखला सुरक्षा समीक्षा

सामान्य तौर पर, विशेषज्ञों ने पाया कि सॉफ्टवेयर विकास के वातावरण में सुरक्षा का स्तर कम रहता है और जांच की गई प्रत्येक कंपनी में कमजोरियां और गलत कॉन्फ़िगरेशन हैं जो इसे आपूर्ति श्रृंखला हमलों के लिए कमजोर बना सकते हैं। अध्ययन ने तीन मुख्य क्षेत्रों की पहचान की जहां जोखिम उत्पन्न हो सकते हैं।

1. असुरक्षित पैकेजों का उपयोग

ओपन सोर्स कोड लगभग सभी व्यावसायिक सॉफ्टवेयर का हिस्सा है। उपयोग किए गए कई ओपन सोर्स पैकेजों में मौजूदा सुरक्षा भेद्यताएं हैं और अधिक सुरक्षित संस्करण में अपडेट करने के लिए विकास और DevOps टीमों के लिए बहुत अधिक प्रयास की आवश्यकता होती है। अप्रत्याशित रूप से, यह हमलों के संचालन के सबसे तेजी से बढ़ते तरीकों में से एक है। कमजोर पैकेजों का फायदा उठाने वाले दो आम हमले हैं:

- मौजूदा भेद्यता शोषण: मौजूदा पैकेज कमजोरियों का उपयोग एप्लिकेशन तक पहुंच प्राप्त करने और हमले को अंजाम देने के लिए किया जाता है। (उदाहरण: हाल के Log4j साइबर हमले)

- पैकेज पॉइज़निंग: डेवलपर्स या स्वचालित पाइपलाइन टूल को एप्लिकेशन निर्माण प्रक्रिया में शामिल करने के लिए लोकप्रिय ओपन सोर्स और मालिकाना सॉफ़्टवेयर पैकेजों में दुर्भावनापूर्ण कोड इंजेक्ट करना। (उदाहरण: COA, RC और ua-parser-js का मामला)

2. समझौता पाइपलाइन उपकरण

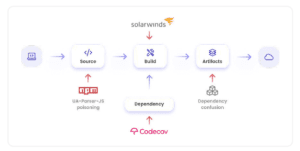

हमलावर सीआई/सीडी पाइपलाइन इंफ्रास्ट्रक्चर (उदाहरण के लिए, स्रोत नियंत्रण प्रणाली, बिल्ड एजेंट, पैकेज पंजीकरण, और सेवा निर्भरता) में विशेषाधिकार प्राप्त पहुंच, गलत कॉन्फ़िगरेशन और कमजोरियों का फायदा उठा सकते हैं जो महत्वपूर्ण आईटी आधारभूत संरचना, विकास प्रक्रियाओं, स्रोत कोड और एप्लिकेशन ऑफ़र से समझौता करते हैं। एक समझौता सीआई / सीडी पाइपलाइन एक आवेदन के स्रोत कोड को उजागर कर सकती है, जो कि आवेदन, विकास के बुनियादी ढांचे और प्रक्रियाओं का खाका है। यह हमलावरों को निर्माण प्रक्रिया के दौरान कोड को संशोधित करने या दुर्भावनापूर्ण कोड इंजेक्ट करने और एप्लिकेशन में हेरफेर करने की अनुमति देता है (जैसा कि सोलरविंड्स हमले के मामले में था, उदाहरण के लिए)। इस प्रकार के सुरक्षा उल्लंघन का पता लगाना मुश्किल है और इसे खोजने और ठीक करने से पहले बड़ी क्षति हो सकती है।

हमलावर समझौता किए गए पैकेज रजिस्ट्रियों का उपयोग वैध कलाकृतियों के बजाय समझौता किए गए कलाकृतियों को अपलोड करने के लिए भी करते हैं। इसके अलावा, पाइपलाइन से दर्जनों बाहरी निर्भरताएँ जुड़ी हुई हैं जिनका उपयोग और हमले के लिए किया जा सकता है (उदाहरण: कोडकोव)।

3. कोड/विरूपण साक्ष्य अखंडता

अध्ययन में पहचाने गए मुख्य जोखिम क्षेत्रों में से एक बग्गी कोड को सोर्स कोड रिपॉजिटरी में अपलोड करना है, जो सीधे कलाकृतियों की गुणवत्ता और सुरक्षा स्थिति को प्रभावित करता है। अधिकांश ग्राहक परिवेशों में पाए जाने वाले सामान्य मुद्दे कोड में संवेदनशील डेटा, कोड गुणवत्ता और सामान्य रूप से सुरक्षा के मुद्दे, इंफ्रास्ट्रक्चर-ए-कोड समस्या, कंटेनर छवियों में भेद्यता, और सामान्य गलत कॉन्फ़िगरेशन थे। कई मामलों में, खोजी गई समस्याओं की संख्या इतनी बड़ी थी कि उन्हें केवल व्यापक परियोजनाओं से ही ठीक किया जा सकता था।

सॉफ्टवेयर आपूर्ति श्रृंखला का संरक्षण

समस्या का मुकाबला करने और सॉफ़्टवेयर आपूर्ति श्रृंखला की सुरक्षा बढ़ाने के लिए, सुरक्षा टीमों को DevOps टीमों के साथ सहयोग बढ़ाने और विकास प्रक्रियाओं के भीतर सुरक्षा स्वचालन लागू करने की आवश्यकता है। एक्वा और आर्गन नए सुरक्षा समाधानों को अपनाने की सलाह देते हैं जो परिष्कृत हमलों की इस नई लहर से सॉफ्टवेयर विकास प्रक्रिया की रक्षा कर सकते हैं।

आर्गन सिक्योरिटी में कस्टमर सक्सेस एंड सेल्स के सीनियर डायरेक्टर एरन ओरजेल ने कहा, "पिछले एक साल में हमलों की संख्या और एक ही हमले का दूरगामी प्रभाव अनुप्रयोग सुरक्षा टीमों के सामने गंभीर चुनौतियों को रेखांकित करता है।" "दुर्भाग्य से, अधिकांश टीमों के पास सॉफ़्टवेयर आपूर्ति श्रृंखला हमलों से निपटने के लिए संसाधनों, बजट और ज्ञान की कमी है। इस तथ्य को जोड़ें कि ऐपसेक टीम इस हमले वेक्टर से निपटने के लिए विकास और देवओप्स टीमों के सहयोग पर भरोसा करती है और आप देख सकते हैं कि यह एक बड़ी चुनौती क्यों है। सॉफ्टवेयर आपूर्ति श्रृंखला प्रक्रिया आधुनिक अनुप्रयोग विकास जीवन चक्र में एक प्रमुख घटक है। इस व्यापक हमले के वेक्टर को खुला छोड़ने से एंटरप्राइज़ एप्लिकेशन सुरक्षा को खतरा होता है, संभावित रूप से संवेदनशील डेटा को उजागर करता है और रनटाइम पर एप्लिकेशन में अतिरिक्त प्रवेश बिंदु बनाता है। कई मामलों में, सुरक्षा टीमों के पास इस प्रक्रिया की दृश्यता तब तक नहीं होती जब तक कि बहुत देर न हो जाए। क्योंकि अधिकांश कंपनियों के पास उनके सीआई/सीडी उपकरणों और प्रक्रियाओं में निवारक क्षमताएं नहीं होती हैं।”

Aquasec.com पर अधिक

एक्वा सुरक्षा के बारे में

एक्वा सिक्योरिटी शुद्ध क्लाउड-नेटिव सुरक्षा का सबसे बड़ा प्रदाता है। एक्वा अपने ग्राहकों को अपने डिजिटल परिवर्तन को नया करने और तेज करने की स्वतंत्रता देता है। एक्वा प्लेटफॉर्म आपूर्ति श्रृंखला, क्लाउड इंफ्रास्ट्रक्चर और चल रहे वर्कलोड को सुरक्षित करने के लिए एप्लिकेशन लाइफसाइकिल में रोकथाम, पहचान और प्रतिक्रिया स्वचालन प्रदान करता है-चाहे वे कहीं भी तैनात हों। ग्राहकों में वित्तीय सेवाओं, सॉफ्टवेयर, मीडिया, विनिर्माण और खुदरा क्षेत्र की दुनिया की सबसे बड़ी कंपनियां शामिल हैं, जिनमें क्लाउड प्रदाताओं की एक विस्तृत श्रृंखला और आधुनिक प्रौद्योगिकी स्टैक शामिल हैं जिनमें कंटेनर, सर्वर रहित फ़ंक्शंस और क्लाउड वीएम शामिल हैं।