यूक्रेन पर रूसी आक्रमण शुरू होने के बाद से देखे गए विभिन्न दुष्प्रचार अभियानों का एक व्यापक विश्लेषण मैंडियंट द्वारा किया गया शोध प्रदान करता है। हमलों के लिए जिम्मेदार लोगों में नई अंतर्दृष्टि रूसी, चीनी और ईरानी सरकारों द्वारा समर्थित हैकिंग समूहों की ओर इशारा करती है।

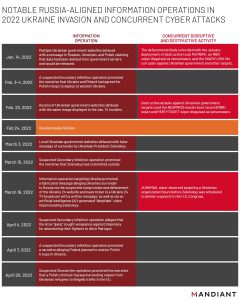

रिपोर्ट नए दुष्प्रचार अभियानों का खुलासा करती है जो पहले रिपोर्ट नहीं किए गए हैं, चीनी और ईरानी हैकर समूहों के लिए नए आरोप लगाते हैं जिन्होंने एक साथ अपने स्वयं के विघटन अभियान शुरू किए हैं, और यह दर्शाता है कि यूक्रेन पर विघटनकारी और विनाशकारी सैन्य हमलों के साथ विभिन्न साइबर हमले हुए हैं।

यूक्रेन के खिलाफ दुष्प्रचार अभियान

रिपोर्ट के वरिष्ठ लेखकों में से एक, वरिष्ठ विश्लेषक एल्डन वाह्लस्ट्रॉम, शोध का सार इस प्रकार बताते हैं:

“इनमें से कुछ गतिविधियाँ सर्वविदित हैं और रिपोर्ट की गई हैं। हालाँकि, यह नई रिपोर्ट इस बात पर प्रकाश डालती है कि बड़े पैमाने पर संघर्ष सहित - उभरते सुरक्षा हितों को आगे बढ़ाने के लिए जाने-माने अभिनेताओं और अभियानों का उपयोग कैसे किया जा सकता है या फिर से ध्यान केंद्रित किया जा सकता है। वर्षों से, विश्लेषकों ने प्रलेखित किया है कि यूक्रेन रूस के लिए प्रमुख रणनीतिक हित का है और रूसी साइबर हमलों के लिए एक परीक्षण स्थल है जो तब कहीं और तैनात किए जाते हैं। अब हम रूस समर्थक अभिनेताओं को यूक्रेन को लक्षित करने के लिए समय के साथ विकसित किए गए उपकरणों और अभियान के बुनियादी ढांचे (पूरे या आंशिक रूप से) का उपयोग करते हुए देखते हैं।

मैंडियंट के शोध से मुख्य निष्कर्ष

- "द्वितीयक संक्रमण" करार दिया, रूसी प्रभाव अभियान आक्रमण से पहले शुरू हुआ और उसके बाद राष्ट्रपति वलोडिमिर ज़ेलेंस्की के बारे में गलत सूचना फैलाना जारी रखा।

- एक नया घोस्ट राइटिंग ऑपरेशन, जिसे मैंडिएंट पहली बार सार्वजनिक रूप से समूह के लिए जिम्मेदार ठहरा रहा है, ने नकली सामग्री को प्रकाशित करने के लिए समझौता किए गए दस्तावेज़ों का उपयोग किया। उद्देश्य: इस दावे को फैलाना कि एक पोलिश आपराधिक गिरोह यूरोपीय संघ में अवैध तस्करी के लिए यूक्रेनी शरणार्थियों से अंग ले रहा है।

- मैंडियंट द्वारा पूर्व में अज्ञात समर्थक ईरानी अभियान को अब "रोमिंग मेफ्लाई" लेबल किया जा रहा है क्योंकि इसे ईरान के "एंडलेस मेफ्लाई" प्रभाव अभियान से जोड़ा जा सकता है। सिटीजन लैब ने 2019 में इस पर रिपोर्ट दी थी।

- प्रो-चीनी DRAGONBRIDGE अभियान ने अपना संचार बदल दिया है: यह अब अंग्रेजी और चीनी में सामग्री का उत्पादन करता है, जो रूसी राज्य मीडिया द्वारा प्रसारित चित्रण और अभियानों को प्रभावित करता है।