रैंसमवेयर एक पुराना खतरा है। लेकिन उनका स्वरूप लगातार बदल रहा है। एक ओर, स्थायी परिवर्तन के पीछे एक दृश्य है जो अधिक से अधिक पेशेवर होता जा रहा है, अधिक आर्थिक रूप से सोचता है या वर्तमान संकट में खुद का राजनीतिकरण भी करता है। दूसरी ओर, नई प्रौद्योगिकियां हैं। यहां बिटडेफेंडर जबरन वसूली के हमलों से बचाव के लिए चार स्तंभों को दिखाता है।

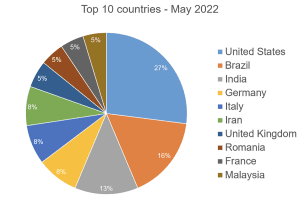

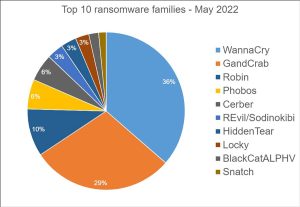

एक प्रभावी बचाव को तदनुसार गहराई में स्वयं को स्थापित करना चाहिए और विभिन्न चरणों में जबरन वसूली के हमलों को दूर करना चाहिए। वर्तमान बिटडेफेंडर थ्रेट रिपोर्ट, जिसमें पिछले महीने के टेलीमेट्री डेटा शामिल हैं, मई 2022 के महीने के लिए दिखाता है कि 151 देशों में रैनसमवेयर दृश्य कितना सक्रिय और विविध है, जिसके लिए डेटा उपलब्ध है। दुर्भाग्य से, जर्मनी नकारात्मक आँकड़ों में चौथे स्थान पर अग्रणी देशों में से एक है: ज्ञात रैंसमवेयर हमलों के आठ प्रतिशत - संक्रमण नहीं - जर्मनी में हुए।

परिष्कृत हैक्स

हमले तेजी से जटिल, लक्षित और दीर्घकालिक होते जा रहे हैं। अवसरवादी सामूहिक हमले भी होते हैं। लक्ष्य नेटवर्क के एक स्वचालित स्कैन के बाद, वे एक सरल, तत्काल-क्रियाशील रैंसमवेयर के साथ त्वरित सफलता का लक्ष्य रखते हैं।

हालाँकि, रैंसमवेयर-एज़-ए-सर्विस (RaaS) प्रमुख और बहुत अधिक खतरनाक है।साइबर अपराधी एक अल्पकालिक व्यापार मॉडल में जटिल उपकरणों का उपयोग करते हैं। इस रास पारिस्थितिकी तंत्र के अभिनेता फिर देय फिरौती को विभाजित करते हैं। रैंसमवेयर ऑपरेटर जो मैलवेयर विकसित करते हैं और आवश्यक बुनियादी ढांचे को बनाए रखते हैं, उनके पास अब उच्चतम हिस्सेदारी नहीं है। तथाकथित "सहयोगी" अधिक महत्वपूर्ण होते जा रहे हैं: स्वतंत्र ठेकेदारों के रूप में, वे आईटी नेटवर्क से समझौता करने के विशेषज्ञ हैं। वे वर्तमान में भुगतान की गई फिरौती का लगभग 70 से 85% - या इससे भी अधिक - एकत्र करते हैं। वे रैंसमवेयर अर्थव्यवस्था में शक्ति रखते हैं, जबकि मैलवेयर कोड कच्चा माल बन जाता है।

कॉर्पोरेट नेटवर्क में घुसपैठ

पैसा वहीं समाप्त होता है जहां नवाचार होते हैं - सहयोगी कंपनियों के पास। ये विशेषज्ञ नेटवर्क से समझौता करने के लिए विभिन्न तकनीकों का उपयोग करते हैं और उस डेटा को ढूंढते हैं जिसके लिए पीड़ितों को फिरौती देने की सबसे अधिक संभावना होती है।

वे नुकसान को अधिकतम करने में अपना समय लगाते हैं। फ़िशिंग ईमेल के माध्यम से इंटरनेट में पहली घुसपैठ केवल कुछ ही मिनटों में हो सकती है। हमले की तैयारी के लिए घंटे या हफ्ते बीत जाते हैं। बहिर्गमन, डेटा का एन्क्रिप्शन और पीड़ितों की जबरन वसूली महीनों बाद तक नहीं हो सकती है।

रैंसमवेयर रक्षा के चार स्तंभ

चरण के आधार पर, हमले विभिन्न रक्षा तंत्रों को बायपास करते हैं। एक अच्छी तरह से तैनात आईटी रक्षा इसलिए हमले के विभिन्न चरणों में रैंसमवेयर से लड़ती है:

1. न्यूनतम हमले की सतह के माध्यम से रोकथाम

अगर आप रैनसमवेयर के हमलों से पहले ही बचना चाहते हैं, तो आपको अपना होमवर्क करना होगा। आईटी हमले की सतह को कम करने के लिए आईटी सुरक्षा का प्रबंधन विनिर्देश का हिस्सा है। एक आईटी प्रशासक जो लगातार और कर्तव्यनिष्ठा से अपनी नेटवर्क सुरक्षा और संपत्तियों को अपडेट करता है और कॉन्फ़िगरेशन की जांच करता है, ब्लैकमेलर्स के लिए पहली जगह में कई खामियों को बंद करता है। स्वचालित पैचिंग सुरक्षा अंतराल को खोलने से बचाती है। जीरो-ट्रस्ट आर्किटेक्चर अग्रिम में अभिगम नियंत्रण सुनिश्चित करता है।

2. कई स्तरों पर संक्रमण से बचाव

अधिक जटिल एडवांस्ड परसिस्टेंट थ्रेट्स (APT) को अकेले कर्तव्यनिष्ठ आईटी प्रशासन के साथ रोका नहीं जा सकता है। हमलावर, जो लगातार विशिष्ट अवसरों की तलाश में रहते हैं, दूरगामी तकनीकों का उपयोग करते हैं या सॉफ़्टवेयर आपूर्ति श्रृंखला के माध्यम से चक्कर लगाते हैं।

गहराई से रक्षा किसी हमले को रोकने के लिए विभिन्न आईटी सुरक्षा तंत्रों का उपयोग करती है, उदाहरण के लिए मैलवेयर कोड से संक्रमित ई-मेल के माध्यम से, हमले के विभिन्न चरणों में (आंकड़े 4 और 5):

- ईमेल प्राप्त करते समय: ईमेल सुरक्षा नए हमलों का पता लगाने के लिए मैलवेयर स्कैनिंग, खतरे की जानकारी और एआई और मशीन लर्निंग पर निर्भर करती है।

- दस्तावेज़ खोलने के बाद: दुर्भावनापूर्ण मैक्रोज़ चलाने से पहले, पृथक सैंडबॉक्स में एक सुरक्षा विश्लेषण दस्तावेज़ को विस्फोटित करता है और उदाहरण के लिए, अनुप्रयोगों (वीबीए) कोड के लिए विजुअल बेसिक के प्रभावों की जांच करता है।

- VBA कोड निष्पादित करते समय: कई रक्षा तंत्र रनटाइम वातावरण की रक्षा करते हैं, अनपैकिंग के बाद कार्यशील मेमोरी को स्कैन करते हैं और कोड इंजेक्शन की तलाश करते हैं। वे वास्तविक समय में एक समापन बिंदु की प्रक्रियाओं की निगरानी करते हैं ताकि कोड गतिविधियां अनिर्धारित न रहें।

- नेटवर्क में नेस्टिंग के बाद: नेटवर्क सुरक्षा डेटा ट्रैफ़िक में पैटर्न को पहचानती है जब दुर्भावनापूर्ण कोड को फिर से लोड करने के लिए कार्यान्वित मालवेयर वाला एक एंडपॉइंट कमांड और कंट्रोल सर्वर से संपर्क करता है। ट्रैफिक पैटर्न से हैकर्स द्वारा रिवर्स शेल के निर्माण का पता चलता है।

3. हमलावरों के ठहरने के समय में कमी

एक आपात स्थिति में, हैकर्स को नेटवर्क से जल्दी से हटाना महत्वपूर्ण है। हमलावर जितने लंबे समय तक नेटवर्क में रहते हैं, उनके पास सक्रिय टोही के लिए उतना ही अधिक समय होता है। सभी आकार के व्यवसायों को खतरे का पता लगाने और प्रतिक्रिया क्षमताओं की आवश्यकता होती है। उन्नत लगातार खतरों के मामले में, प्रबंधित पहचान और प्रतिक्रिया (एमडीआर) के बिना और बाहरी सुरक्षा विशेषज्ञों की सहायता के बिना इसे हासिल करना अक्सर मुश्किल होता है। एक प्रबंधित पहचान और प्रतिक्रिया सेवा का उपयोग करके खतरे की खोज छोटी और मध्यम आकार की कंपनियों के लिए आवश्यक संसाधनों को भी खोलती है, जिनके पास परिचालन कुशल रक्षा स्थापित करने के लिए कौशल, समय या कर्मचारी नहीं हैं। विशेषज्ञों की मदद से हमलावरों के रहने के समय को कम करना संभव होगा, जिससे उन्हें होने वाले नुकसान को कम किया जा सकेगा।

लेकिन आधुनिक एंडपॉइंट डिटेक्शन एंड रिस्पांस (ईडीआर) या एक्सटेंडेड डिटेक्शन एंड रिस्पांस (एक्सडीआर) भी कम से कम समय में सिस्टम पर मैलवेयर का पता लगाने में मदद कर सकता है: ऐसा करने के लिए, यह एंडपॉइंट के व्यवहार का निरीक्षण करता है और जैसे ही कोई खतरा होता है, उसकी रिपोर्ट करता है। हमले की आशंका है। सूचना का क्रॉस-एंडपॉइंट सहसंबंध सुरक्षा संबंधी घटनाओं को और भी तेजी से खोजने में मदद करता है।

4. स्वचालित बैकअप के माध्यम से क्षति को सीमित करें

एक सफल आक्रमण में, आपातकालीन बैकअप के माध्यम से क्षति को कम करना महत्वपूर्ण है। स्वचालित उपकरण एक एन्क्रिप्टेड फ़ाइल को उसके एन्ट्रॉपी मान से पहचानते हैं। उच्च, एन्क्रिप्शन की संभावना जितनी अधिक होगी। अगर किसी हमले से एन्ट्रापी में वृद्धि होती है, तो रैनसमवेयर सुरक्षा उपकरण स्वचालित रूप से अनएन्क्रिप्टेड फ़ाइल का एक अस्थायी बैकअप बनाता है और बाद में इसे पुनर्स्थापित करता है। हालांकि, इस बैकअप के साथ, न तो छाया प्रतियां (वॉल्यूम छाया प्रतियां) और न ही अन्य स्थिर बैकअप समाधान बैकअप का उद्देश्य हैं। क्योंकि हमलावरों के पास आईटी में ये स्थान उनकी दृष्टि में होते हैं और आमतौर पर उन्हें एक ही समय में एन्क्रिप्ट करते हैं। इस तरह के स्वचालित बैकअप डेटा को अज्ञात हमलों से बचाते हैं क्योंकि एन्ट्रापी में वृद्धि अकेले डेटा को बैकअप करने के लिए ट्रिगर करती है।

सुरक्षा के लिए कई चाबियां

जटिल रैंसमवेयर हमलों को केवल एक रक्षा तंत्र से नहीं रोका जा सकता है। यदि आप केवल समापन बिंदु सुरक्षा पर भरोसा करते हैं, तो सबसे खराब स्थिति में आपका हाथ खराब होता है। जबरन वसूली के हमलों के खिलाफ सुरक्षा के लिए एक बहुस्तरीय रक्षा की आवश्यकता होती है जिसमें पता लगाने के साथ-साथ पुनर्प्राप्ति के साधन भी शामिल होते हैं।

Bitdefender.com पर अधिक

बिटडेफेंडर के बारे में बिटडेफ़ेंडर साइबर सुरक्षा समाधान और एंटीवायरस सॉफ़्टवेयर में वैश्विक अग्रणी है, जो 500 से अधिक देशों में 150 मिलियन से अधिक सिस्टम की सुरक्षा करता है। 2001 में इसकी स्थापना के बाद से, कंपनी के नवाचारों ने नियमित रूप से निजी ग्राहकों और कंपनियों के लिए उपकरणों, नेटवर्क और क्लाउड सेवाओं के लिए उत्कृष्ट सुरक्षा उत्पाद और बुद्धिमान सुरक्षा प्रदान की है। पसंद के आपूर्तिकर्ता के रूप में, बिटडेफ़ेंडर तकनीक दुनिया के तैनात सुरक्षा समाधानों के 38 प्रतिशत में पाई जाती है और उद्योग के पेशेवरों, निर्माताओं और उपभोक्ताओं द्वारा समान रूप से विश्वसनीय और मान्यता प्राप्त है। www.bitdefender.de