अधिकांश कंपनियों के लिए एक सीमा के रूप में एक रैंसमवेयर हमला पर्याप्त है। लेकिन दो एक बार में एक सर्वनाश परिदृश्य है, हालांकि सुरक्षा पेशेवरों के लिए यह काफी रोमांचक है। सोफोस ने दुर्लभ मामले पर करीब से नज़र डाली, जो आधुनिक और पारंपरिक रैंसमवेयर रणनीति का टकराव भी है।

सोफोस ने दोहरे रैंसमवेयर हमले में अपना शोध जारी किया जिसमें कर्मा रैंसमवेयर ऑपरेटरों से फिरौती के नोट को कोंटी ग्रुप द्वारा 24 घंटे बाद एन्क्रिप्ट किया गया था। कॉन्टी, एक अन्य रैंसमवेयर समुदाय, उसी समय संक्रमित नेटवर्क पर काम कर रहा था।

कर्म समूह उसी नेटवर्क में कोंटी समूह से मिलता है

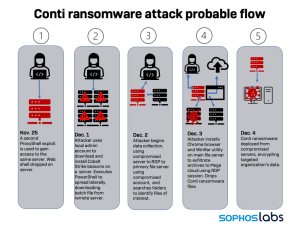

सोफोस के विश्लेषकों ने अपनी रिपोर्ट में दोहरे हमले का विस्तार से वर्णन किया है और बताया है कि कैसे दोनों अभिनेताओं ने एक असंबद्ध Microsoft एक्सचेंज सर्वर के माध्यम से नेटवर्क तक पहुंच प्राप्त की। हालांकि, इसके बाद उन्होंने अपने हमले शुरू करने के लिए अलग-अलग हथकंडे अपनाए।

सोफोस के सीनियर थ्रेट रिसर्चर सीन गैलाघेर बताते हैं कि कर्मा और कोंटी ने कैसे व्यवहार किया: “दोहरे रैंसमवेयर हमले का शिकार बनना किसी भी संगठन के लिए एक दुःस्वप्न परिदृश्य है। कुल मिलाकर, चार दिनों की अवधि की पहचान की जा सकती है जिसमें कोंटी और कर्मा हमलावरों ने लक्षित नेटवर्क में एक साथ काम किया: वे एक-दूसरे के चारों ओर चले गए, डाउनलोड किए, स्क्रिप्ट निष्पादित किए, कोबाल्ट स्ट्राइक स्थापित किया और डेटा एकत्र किया और बहिष्कृत किया।

कोंटी ग्रुप कर्मा ब्लैकमेल का दमन करता है

कर्म अभिनेताओं ने पहले अपने हमले के अंतिम चरण को शुरू किया, बिटकॉइन भुगतान की मांग करने वाले कंप्यूटरों पर फिरौती का नोट छोड़ दिया। मुआवजे के रूप में, चोरी हुए डेटा को प्रकाशित नहीं किया जाएगा। फिर कोंटी ने हमला किया, एक अधिक पारंपरिक रैंसमवेयर विधि का उपयोग करके लक्षित फ़ाइलों को एन्क्रिप्ट किया - विडंबना यह है कि कर्मा फिरौती नोट भी शामिल है।

हाल ही में, हम अधिक से अधिक मामले देख रहे हैं जहां हैकर समूह अपने हमलों के लिए एक ही रैनसमवेयर का उपयोग कर रहे हैं और लक्ष्य नेटवर्क में घुसपैठ करने के लिए ProxyShell शोषण का उपयोग कर रहे हैं। अपने शिकार तक पहुंच प्राप्त करने के लिए समान भेद्यता का शोषण करने वाले विभिन्न अभिनेताओं के उदाहरण भी हैं। मौजूदा मामला, जिसमें दो पूरी तरह से असंबंधित रैंसमवेयर समूहों ने एक ही समय में एक लक्ष्य पर हमला किया, यह दर्शाता है कि रैंसमवेयर परिदृश्य कितना भीड़भाड़ वाला और प्रतिस्पर्धी बन गया है।

दोहरा हमला - एक समय अनुक्रम

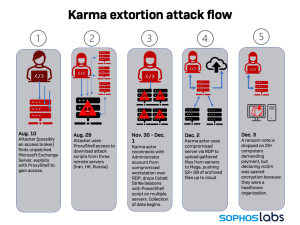

- 10. अगस्त 2021

सोफोस के विश्लेषकों का मानना है कि हमला इसी दिन शुरू किया गया था। अपराधी, संभवतः एक्सेस ब्रोकर्स द्वारा शुरू किए गए, जो साइबर क्राइम इकोसिस्टम में एक तरह के ब्रोकर के रूप में कार्य करते हैं और सिस्टम में चोरी की गई एक्सेस को बेचते हैं, नेटवर्क तक पहुंच प्राप्त करने और समझौता किए गए सर्वर पर एक आधार को सुरक्षित करने के लिए ProxyShell भेद्यता का उपयोग करते हैं।

- 30. नवम्बर 2021

जांच से पता चलता है कि 30 नवंबर, 2021 को कर्मा के सामने आने से पहले लगभग चार महीने बीत गए और 52GB से अधिक डेटा को क्लाउड में एक्सफ़िलिएट कर दिया गया।

- 3. 2021. Dezember

इस तारीख को तीन गतिविधियां होंगी:

कर्म हमलावर फिरौती की मांग करते हुए 20 कंप्यूटरों पर फिरौती का नोट छोड़ते हैं या वे डेटा को डिक्रिप्ट नहीं कर पाएंगे।

इस बीच, कोंटी ने पृष्ठभूमि में चुपचाप काम किया और सूचनाओं का बहिष्करण किया।

पीड़ित कर्मा हमले के खिलाफ मदद के लिए सोफोस इंसीडेंट रिस्पांस टीम को बोर्ड पर लाया।

- 4. 2021. Dezember

कोंटी ने रैंसमवेयर जारी किया फोरेंसिक जांच में, सोफोस टीम ने एक अन्य प्रॉक्सीशेल भेद्यता पर कोंटी हमले की शुरुआत को ट्रैक किया, जिसे 25 नवंबर, 2021 को तैनात किया गया था।

सुरक्षा के रूप में प्रौद्योगिकी का संयोजन

गैलाघेर इस तरह के हमलों से बचाने के लिए प्रौद्योगिकी और मानव विशेषज्ञता के संयोजन की सिफारिश करता है: "क्या प्रारंभिक एक्सेस ब्रोकर ने दो अलग-अलग रैनसमवेयर समूहों को एक्सेस बेचा या क्या असुरक्षित एक्सचेंज सर्वर कई रैनसमवेयर हमलावरों के लिए सिर्फ एक दुर्भाग्यपूर्ण लक्ष्य था, जिसे अनिश्चित देखा जा सकता है। तथ्य यह है कि दोहरा रैंसमवेयर हमला संभव था। यह ज्ञात कमजोरियों को तुरंत पैच करने और एक संचार आईटी सुरक्षा प्रणाली पर भरोसा करने के लिए एक शक्तिशाली तर्क है जो हमलावरों को उनकी हमले श्रृंखला के हर चरण में पहचान और ब्लॉक कर सकता है। एक और कदम में, सक्रिय, मानव-नेतृत्व वाली थ्रेट सर्च किसी भी संदिग्ध व्यवहार की विस्तार से जांच कर सकती है। इसमें अनपेक्षित दूरस्थ लॉगिन या उनके सामान्य पैटर्न के बाहर वैध उपकरण का उपयोग करने जैसी चीजें शामिल हैं - ये सभी स्थितियां आसन्न रैंसमवेयर हमले के शुरुआती संकेत हो सकती हैं।

सुरक्षा कंपनियों पर भी हमले हो रहे हैं

पिछले हफ्ते, एक यूक्रेनी सुरक्षा शोधकर्ता ने कोंटी समूह से कई वर्षों के चैट लॉग और फ़ाइलें जारी कीं। इन लॉग्स में उल्लेख किया गया है कि कैसे कोंटी समूह ने भी सोफोस इंटरसेप्ट एक्स को लाइसेंस देने का प्रयास किया, और असफल रहा। चैट के अनुसार, उन्होंने अपने नवीनतम मैलवेयर का परीक्षण करने और यह देखने के लिए ऐसा किया कि क्या सोफोस उत्पादों द्वारा इसका पता लगाया जाएगा। यह साइबर अपराधियों की एक आम प्रथा है और इसलिए सोफोस में विभिन्न निवारक उपाय सक्रिय हैं।

चैट लॉग दिखाते हैं कि कॉन्टी के सोफोस उत्पादों को बायपास करने के प्रयास असफल रहे और फिर उन्होंने अगले चरण के रूप में लाइसेंस खरीदने के लिए एक परीक्षण सक्रिय किया। कोंटी का लक्ष्य उनकी आपराधिक गतिविधियों के लिए सोफोस समाधान का अध्ययन करना था। लाइसेंस प्राप्त करने का प्रयास करते समय, सोफोस सुरक्षा तंत्र द्वारा कथित रूप से कीव, यूक्रेन में स्थित काल्पनिक कंपनी डॉकसॉफ्ट का पता लगाया गया था। किसी भी गलतफहमी को दूर करने के लिए स्थानीय भागीदार द्वारा सोफोस के साथ एक वीडियो कॉन्फ्रेंस का सुझाव देने के बाद, कोंटी ग्रुप द्वारा लेनदेन रद्द कर दिया गया।

Sophos.com पर अधिक

सोफोस के बारे में सोफोस पर 100 देशों में 150 मिलियन से अधिक उपयोगकर्ता भरोसा करते हैं। हम जटिल आईटी खतरों और डेटा हानि के विरुद्ध सर्वोत्तम सुरक्षा प्रदान करते हैं। हमारे व्यापक सुरक्षा समाधानों को तैनात करना, उपयोग करना और प्रबंधित करना आसान है। वे उद्योग में स्वामित्व की सबसे कम कुल लागत की पेशकश करते हैं। सोफोस पुरस्कार विजेता एन्क्रिप्शन समाधान, एंडपॉइंट, नेटवर्क, मोबाइल डिवाइस, ईमेल और वेब के लिए सुरक्षा समाधान प्रदान करता है। मालिकाना विश्लेषण केंद्रों के हमारे वैश्विक नेटवर्क सोफोसलैब्स से भी समर्थन प्राप्त है। सोफोस का मुख्यालय बोस्टन, यूएसए और ऑक्सफोर्ड, यूके में है।