LockBit, वर्तमान में सबसे सक्रिय रैंसमवेयर समूह है, जिसने अप्रैल में macOS उपकरणों के लिए अपनी गतिविधियों का विस्तार किया। इसके अलावा, पेपरकट प्रिंटर सॉफ्टवेयर में कमजोरियों का सक्रिय रूप से शोषण किया जाता है। वाइस सोसाइटी और प्ले, जो शिक्षा क्षेत्र पर हमला करना पसंद करते हैं, ने नए तरीके विकसित किए हैं। अप्रैल में पहचाने गए खतरों का संक्षिप्त विवरण।

सटीक रूप से क्योंकि मैक पारिस्थितिकी तंत्र पारंपरिक रूप से लगभग रैंसमवेयर-मुक्त रहा है, लॉकबिट का नया macOS रैनसमवेयर खतरे के परिदृश्य में एक खतरनाक विकास है। नए कार्यों से पता चलता है कि लॉकबिट अपने संचालन में और विविधता ला रहा है और वर्तमान में सक्रिय रूप से macOS के लिए एक मैलवेयर विकसित कर रहा है। MacOS के arm64 आर्किटेक्चर को लक्षित करने वाला वैरिएंट पहली बार नवंबर और दिसंबर 2022 में VirusTotal पर दिखाई दिया, लेकिन अप्रैल 2023 के अंत तक किसी का ध्यान नहीं गया।

परीक्षण चरण में लॉकबिट एनक्रिप्टर

हालांकि, अब तक, मालवेयरबाइट्स द्वारा विश्लेषण किए गए LockBit macOS नमूने हानिरहित प्रतीत होते हैं। मैलवेयर एक अमान्य हस्ताक्षर का उपयोग करता है और बफर ओवरफ्लो जैसे बग से पीड़ित होता है, जो macOS के तहत चलने पर समय से पहले समाप्त हो जाता है। मालवेयरबाइट्स में मैक और मोबाइल प्लेटफॉर्म के निदेशक थॉमस रीड ने कहा, "अपने मौजूदा स्वरूप में, लॉकबिट एनक्रिप्टर बहुत परिपक्व नहीं लगता है।" "हालांकि, भविष्य में इसकी वास्तविक कार्यक्षमता में सुधार हो सकता है - यह इस बात पर निर्भर करता है कि भविष्य के परीक्षण कितने आशाजनक हैं।"

मालवेयरबाइट्स के अनुसार, मैकओएस रैंसमवेयर वेरिएंट पर लॉकबिट का काम भविष्य में मैक इकोसिस्टम में आने वाले और रैंसमवेयर का संकेत हो सकता है।

Cl0p पेपरकट प्रिंटर सॉफ्टवेयर में कमजोरियों का फायदा उठाता है

रूसी हैकर समूह Cl0p, जो मार्च में GoAnywhere MFT में एक शून्य-दिन भेद्यता और कुल 104 हमलों का फायदा उठाने के लिए जाना जाता है, की पहचान Microsoft द्वारा अप्रैल में पेपरकट में कंपनी डेटा चोरी करने के लिए महत्वपूर्ण कमजोरियों का शोषण करने के रूप में की गई थी।

पेपरकट प्रिंट प्रबंधन सॉफ्टवेयर है जिस पर अप्रैल में Cl0p और LockBit दोनों ने हमला किया था। दो गंभीर भेद्यताओं का शोषण किया गया: एक जो रिमोट कोड निष्पादन (CVE-2023-27350) की अनुमति देता है और एक जो सूचना प्रकटीकरण की अनुमति देता है (CVE-2023-27351)। Cl0p सदस्यों ने नेटवर्क के माध्यम से चुपके से और डेटा चोरी करने के लिए TrueBot मैलवेयर और एक कोबाल्ट स्ट्राइक बीकन का इस्तेमाल किया। अन्यथा, रैंसमवेयर गिरोह बड़े पैमाने पर अप्रैल में केवल चार हमलों के साथ वापस ले लिया।

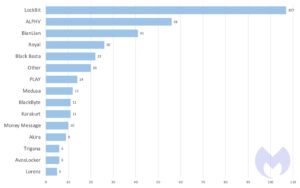

मालवेयरबाइट्स थ्रेट इंटेलिजेंस टीम के विश्लेषण के अनुसार, अप्रैल 2023 में लॉकबिट एक बार फिर सबसे सक्रिय रैंसमवेयर समूह था। उसने अपनी डार्क वेब लीक वेबसाइट पर कुल 107 पीड़ितों की सूचना दी। इसके बाद 56 पीड़ितों के साथ ALPHV, 41 पीड़ितों के साथ बियानलियन, 26 पीड़ितों के साथ रॉयल और 22 पीड़ितों के साथ ब्लैक बस्ता है।

वाइस सोसाइटी और प्ले परिष्कृत तरीके विकसित करते हैं

रैंसमवेयर समूह वाइस सोसाइटी, जिसे शिक्षा क्षेत्र पर अपने हमलों के लिए जाना जाता है, ने हाल ही में स्वचालित डेटा चोरी के लिए एक पॉवरशेल स्क्रिप्ट प्रकाशित की है। पालो ऑल्टो नेटवर्क्स यूनिट 42 द्वारा खोजे गए डेटा एक्सफिल्ट्रेशन टूल का पता लगाने से बचने के लिए चालाकी से एलओटीएल (लिविंग-ऑफ-द-लैंड) तकनीकों का उपयोग किया जाता है।

अलग से, रैंसमवेयर समूह Play ने अपने साइबर हमलों को और भी प्रभावी बनाने के लिए दो परिष्कृत .NET टूल विकसित किए हैं: ग्रिक्सबा और वीएसएस कॉपीइंग टूल। Grixba किसी हमले के अगले चरणों की प्रभावी योजना बनाने के लिए एंटीवायरस प्रोग्राम, EDR सूट और बैकअप टूल को स्कैन करता है। वीएसएस कॉपीिंग टूल सिस्टम स्नैपशॉट और बैकअप से फाइलों को चुराने के लिए विंडोज वॉल्यूम शैडो कॉपी सर्विस (वीएसएस) को बायपास करता है। संभावित पीड़ितों के सिस्टम पर आसान स्थापना की अनुमति देने के लिए दोनों उपकरण कॉस्टुरा .NET विकास उपकरण का उपयोग करके विकसित किए गए हैं।

चूंकि वाइस सोसाइटी, प्ले और अन्य रैंसमवेयर समूह तेजी से परिष्कृत लॉटएल विधियों और ग्रिक्सबा जैसे परिष्कृत उपकरणों का उपयोग करते हैं, इसलिए यह संगठनों और उनकी रक्षा रणनीति के लिए तेजी से महत्वपूर्ण हो जाता है ताकि वे एक नेटवर्क के भीतर दुर्भावनापूर्ण टूल और वैध उपकरणों के दुर्भावनापूर्ण उपयोग दोनों का सक्रिय रूप से पता लगा सकें। .

क्या आप के पास कुछ वक़्त है?

हमारे 2023 उपयोगकर्ता सर्वेक्षण के लिए कुछ मिनट निकालें और B2B-CYBER-SECURITY.de को बेहतर बनाने में मदद करें!आपको केवल 10 प्रश्नों का उत्तर देना है और आपके पास Kaspersky, ESET और Bitdefender से पुरस्कार जीतने का तत्काल अवसर है।

यहां आप सीधे सर्वे में जाते हैं

देश: जर्मनी तीसरा सबसे अधिक प्रभावित देश है

अप्रैल में 170 ज्ञात हमलों के साथ रैंसमवेयर से सबसे अधिक प्रभावित देशों की सूची में अमेरिका भी सबसे ऊपर है, इसके बाद कनाडा 19 हमलों के साथ है। जर्मनी अप्रैल में 15 ज्ञात हमलों के साथ तीसरे स्थान पर है।

उद्योगों में, सेवा क्षेत्र 77 ज्ञात पीड़ितों के साथ, रैनसमवेयर हमलों के लिए शीर्ष लक्ष्य बना हुआ है। स्वास्थ्य सेवा और शिक्षा दोनों क्षेत्रों में अप्रैल में मजबूत वृद्धि देखी गई: जनवरी 20 के बाद से शिक्षा क्षेत्र में सबसे अधिक हमले (2023) देखे गए और स्वास्थ्य सेवा क्षेत्र में भी इस वर्ष सबसे अधिक हमले (37) देखे गए।

नया रैंसमवेयर ग्रुप अकीरा

अकीरा एक नया रैनसमवेयर समूह है जो मार्च 2023 से दुनिया भर की कंपनियों पर हमला कर रहा है। अकेले अप्रैल में, समूह ने शिक्षा, वित्त और विनिर्माण जैसे विभिन्न क्षेत्रों में नौ कंपनियों पर हमले के आंकड़े प्रकाशित किए। रैंसमवेयर के चलने के बाद, यह विंडोज शैडो वॉल्यूम कॉपी को हटा देता है, फाइलों को एन्क्रिप्ट करता है और बाद में .akira फाइल एक्सटेंशन को जोड़ देता है। अधिकांश रैंसमवेयर गिरोहों की तरह, अकीरा कंपनी का डेटा चुराता है और फिर इसे एक डबल रैकेट को सक्षम करने के लिए एन्क्रिप्ट करता है। अकीरा की लीक वेबसाइट पर अब तक 5,9जीबी से 259जीबी तक का डेटा पब्लिश किया गया है।

अकीरा 200.000 डॉलर से लेकर लाखों डॉलर तक की फिरौती मांगता है - और कंपनियों के लिए फिरौती की मांग को कम करने को तैयार लगता है जो सिर्फ अकीरा के चोरी हुए डेटा के प्रकटीकरण को रोकना चाहते हैं लेकिन डिक्रिप्टर की जरूरत नहीं है।

नया रैंसमवेयर ग्रुप ट्रिगोना

ट्रिगोना रैंसमवेयर समूह पहली बार अक्टूबर 2022 में दिखाई दिया और तब से दुनिया भर में विभिन्न उद्योगों को लक्षित कर रहा है। अप्रैल में, समूह द्वारा किए गए छह हमलों की जानकारी मिली। हमलावर लक्षित सिस्टम से संवेदनशील जानकारी प्राप्त करने और एकत्र करने के लिए NetScan, Splashtop, और Mimikatz जैसे टूल का उपयोग करते हैं। इसके अलावा, वे नए उपयोगकर्ता खाते बनाने, सुरक्षा सुविधाओं को अक्षम करने और अपने ट्रैक को कवर करने के लिए बैच स्क्रिप्ट का उपयोग करते हैं।

मनीमैसेज रैंसमवेयर

मनी मैसेज एक नया रैंसमवेयर है जो उन्नत एन्क्रिप्शन तकनीकों का उपयोग करके विंडोज और लिनक्स दोनों प्रणालियों पर हमला करता है। अप्रैल में, साइबर अपराधियों ने कम से कम XNUMX पीड़ितों को निशाना बनाने के लिए मनी मैसेज रैंसमवेयर का इस्तेमाल किया। अपराधियों ने अरबों डॉलर की कुछ बड़ी कंपनियों को भी निशाना बनाया, जैसे कि ताइवानी कंप्यूटर हार्डवेयर निर्माता MSI (माइक्रो-स्टार इंटरनेशनल)।

Malwarebytes.com पर अधिक

मालवेयरबाइट्स के बारे में मालवेयरबाइट्स घरेलू उपयोगकर्ताओं और व्यवसायों को खतरनाक खतरों, रैनसमवेयर और ऐसे कारनामों से बचाता है जिनका एंटीवायरस प्रोग्राम पता नहीं लगा पाते। निजी उपयोगकर्ताओं और कंपनियों के लिए आधुनिक साइबर सुरक्षा खतरों को टालने के लिए मालवेयरबाइट्स अन्य एंटीवायरस समाधानों को पूरी तरह से बदल देता है। 60.000 से अधिक कंपनियां और लाखों उपयोगकर्ता मालवेयरबाइट के अभिनव मशीन लर्निंग सॉल्यूशंस और इसके सुरक्षा शोधकर्ताओं पर भरोसा करते हैं ताकि उभरते खतरों को टाला जा सके और मैलवेयर को खत्म किया जा सके जो पुराने सुरक्षा समाधानों को याद करते हैं। अधिक जानकारी के लिए www.malwarebytes.com पर जाएं।