अमेरिका, यूरोप, इज़राइल, तुर्की और भारत में संगठनों को लक्षित करने वाले नए BellaCiao मैलवेयर अभियान के पीछे ईरानी नेतृत्व वाला APT समूह चार्मिंग किटन (उर्फ मिंट सैंडस्टॉर्म) है। हमले में नया: मैलवेयर का उपयोग हार्ड कोड के रूप में किया जाता है।

बिटडेफेंडर लैब्स ने अपनी वर्तमान रिपोर्ट में नए सक्रिय मैलवेयर अभियान बेलासियाओ के हमले के तरीकों का विश्लेषण किया है। प्रसिद्ध ईरानी चार्मिंग किटन समूह अत्यधिक परिष्कृत मैलवेयर हमलों को शुरू करने से पहले एक अवसरवादी और स्वचालित तरीके से कमजोरियों की खोज करने के लिए इसका उपयोग करता है जो व्यक्तिगत रूप से व्यक्तिगत पीड़ितों के अनुरूप होते हैं। वे तब एक उपन्यास कमांड-एंड-कंट्रोल (सीसी) बुनियादी ढांचे का उपयोग करके लक्ष्य पर हमला करते हैं। हैकर्स किसी भी जासूसी, डेटा-चोरी, या रैंसमवेयर मैलवेयर को डाउनलोड करने के बजाय हार्ड-कोड करने के लिए पिछले दरवाजे और ड्रॉपर क्षमताओं का फायदा उठा सकते हैं। मैलवेयर के पहले डेवलपर्स ने अपने हमले अभियान BellaCiao को डब किया।

आकर्षक बिल्ली का बच्चा ईरानी राज्य द्वारा समर्थित

चार्मिंग किटन (जिसे APT35/APT42, मिंट सैंडस्टॉर्म/PHOSPHORUS, ITG18, UNC788, येलो गरुड़, या TA453 के नाम से भी जाना जाता है) एक ईरानी राज्य समर्थित APT समूह है जो गार्डियंस ऑफ़ द इस्लामिक रेवोल्यूशन (रिवोल्यूशनरी गार्ड) आर्मी से संबद्ध है। आकर्षक बिल्ली का बच्चा 2014 से आईटी सुरक्षा विशेषज्ञों के बीच राजनीतिक विपक्ष, कार्यकर्ताओं, पत्रकारों और व्यक्तिगत विरोधी शासन अभिनेताओं को लक्षित करने के लिए जाना जाता है। यह समूह इसके लिए ज्यादातर सोशल इंजीनियरिंग या स्पीयर फ़िशिंग पर निर्भर था, लेकिन इसने परिष्कृत हमले के तरीकों का भी इस्तेमाल किया जैसे कि प्रसिद्ध शोधकर्ताओं या कार्यकर्ताओं का प्रतिरूपण करना। 2021 के बाद से, रिवोल्यूशनरी गार्ड्स और संबद्ध APT समूह तेजी से आक्रामक हो गए हैं।

नया चरण: हार्ड कोड के रूप में मैलवेयर

BellaCiao के साथ, आकर्षक बिल्ली का बच्चा समूह के सदस्य CC सर्वर से मौजूदा समापन बिंदु तक अपने आदेशों को चलाने का एक नया तरीका उपयोग करते हैं। ऐसा करने के लिए, BellaCiao प्रभावित सिस्टम से प्रत्येक 24 घंटे में उनकी ओर से एक DNS अनुरोध प्रारंभ करने के लिए कहता है। हैकर्स द्वारा नियंत्रित डीएनएस सर्वर तब एक हल किया गया आईपी पता भेजता है जो वास्तविक सार्वजनिक आईपी पते से लगभग मेल खाता है। कमांड और कंट्रोल सर्वर अपने कमांड को पारंपरिक डाउनलोड के बजाय हार्ड-कोडेड स्ट्रिंग के माध्यम से भेजता है। मैलवेयर की आगे की कार्रवाई वैध आईटी प्रक्रिया के रूप में प्रच्छन्न है।

पैटर्न के अनुसार प्रत्येक आक्रमण की गई कंपनी के लिए स्ट्रिंग को अलग-अलग सेट किया गया है:

<2 रैंडम अपरकेस अक्षर> <3 रैंडम लोअरकेस अक्षर> .

बिटडेफ़ेंडर द्वारा देखे गए सभी नमूनों में .pdb पथ शामिल हैं। PDB (प्रोग्राम डेटाबेस) Microsoft Visual Studio के लिए एक फ़ाइल स्वरूप है और एक निष्पादन योग्य या DLL फ़ाइल के बारे में डिबगिंग सूचनाओं को संग्रहीत करता है। इसके बाद पथों में देश के अनुसार क्रमबद्ध प्रत्येक व्यक्तिगत ग्राहक पर हमलों की जानकारी होती है।

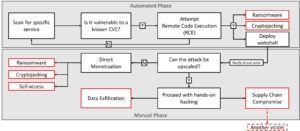

हाइब्रिड हमले: स्वचालित अवसरवाद से लक्षित मैन्युअल हमलों तक। BellaCiao के साथ, हैकर्स एक लक्षित मैलवेयर हमले का उपयोग करते हैं जो अवसरवादी हमलों पर आधारित होता है।

हमेशा दूरस्थ भेद्यता की तलाश में

चार्मिंग किटन जैसे व्यावसायिक रूप से प्रेरित या राज्य समर्थित एपीटी हैकर वर्तमान में तेजी से रिमोट कोड एक्ज़ीक्यूशन (आरसीई) कमजोरियों की तलाश कर रहे हैं - अधिमानतः वे जिनके लिए एक पीओसी पहले से ही सार्वजनिक रूप से जाना जाता है। इस पर निर्माण, वे अवसरवादी तरीकों का उपयोग करके अधिक से अधिक कंपनियों पर हमला करना चाहते हैं। वे स्वचालित स्कैन के साथ कमजोर प्रणालियों की खोज करते हैं और एक स्प्रे-एंड-प्रेयर रणनीति का उपयोग करके दुर्भावनापूर्ण पेलोड के साथ समझौता करते हैं। यह आम तौर पर सार्थक है: भले ही सॉफ्टवेयर निर्माता भेद्यता के खिलाफ एक पैच प्रकाशित करते हैं, दुनिया भर में औसतन दसियों हज़ार प्रणालियाँ अप्रकाशित रहती हैं और इसलिए असुरक्षित रहती हैं। इसके बाद, हमलावर फिर एक webshell लागू करते हैं।

पीड़ित नेटवर्क में लगातार घुसपैठ के बाद लक्षित हमले होते हैं, इस मामले में BellaCiao के साथ। अवसरवादी शुरुआत और हमले के वास्तविक निष्पादन के बीच कभी-कभी सप्ताह या महीने बीत सकते हैं। हर उद्योग और विभिन्न आकार की कंपनियां प्रभावित होती हैं।

Microsoft डिफेंडर को तब निष्क्रिय किया जा सकता है

🔎 हाइब्रिड हमले: आर्थिक रूप से उन्मुख और राज्य समर्थित हैकर पहले स्वचालित रूप से और अवसरवादी रूप से अधिक से अधिक पीड़ितों की खोज करते हैं, जिन पर वे मैन्युअल रूप से और विशेष रूप से हमला करते हैं (छवि: बिटडेफेंडर)।

हमलावर तब कई कार्य कर सकते हैं, जैसे Microsoft डिफेंडर को निष्क्रिय करना या पासवर्ड की जानकारी चुराना। BellaCiao का एक संस्करण प्लिंक कमांड लाइन टूल को कमांड और कंट्रोल सर्वर से रिवर्स प्रॉक्सी कनेक्शन के लिए लागू करता है। नतीजतन, हैकर कमांड और स्क्रिप्ट चलाने, फाइल अपलोड या डाउनलोड करने या वेब सर्वर को बंद करने के लिए पावरशेल का उपयोग कर सकते हैं। बिटडेफेंडर विशेषज्ञ माइक्रोसॉफ्ट एक्सचेंज सर्वर पर हमलों की भी उम्मीद करते हैं।

इस तरह के हाइब्रिड हमलों के खिलाफ बचाव के रूप में ज्ञात कमजोरियों के लगातार पैचिंग की विशेष रूप से सिफारिश की जाती है। अगर ऐसा पता चले तो हर कंपनी को यह मान लेना चाहिए कि हैकर्स भी इस तरह की टिप पर फॉलोअप करेंगे। आईपी, डोमेन और यूआरएल प्रतिष्ठा के आधार पर हमले की सतह, सक्रिय पहचान और रक्षा के साथ-साथ खतरे की खुफिया जानकारी में कमी भी उतनी ही महत्वपूर्ण है। एक सुरक्षा संचालन केंद्र में सुरक्षा विशेषज्ञ व्यक्तिगत रूप से संशोधित हमलों की पहचान करते हैं।

Bitdefender.com पर अधिक

बिटडेफेंडर के बारे में बिटडेफ़ेंडर साइबर सुरक्षा समाधान और एंटीवायरस सॉफ़्टवेयर में वैश्विक अग्रणी है, जो 500 से अधिक देशों में 150 मिलियन से अधिक सिस्टम की सुरक्षा करता है। 2001 में इसकी स्थापना के बाद से, कंपनी के नवाचारों ने नियमित रूप से निजी ग्राहकों और कंपनियों के लिए उपकरणों, नेटवर्क और क्लाउड सेवाओं के लिए उत्कृष्ट सुरक्षा उत्पाद और बुद्धिमान सुरक्षा प्रदान की है। पसंद के आपूर्तिकर्ता के रूप में, बिटडेफ़ेंडर तकनीक दुनिया के तैनात सुरक्षा समाधानों के 38 प्रतिशत में पाई जाती है और उद्योग के पेशेवरों, निर्माताओं और उपभोक्ताओं द्वारा समान रूप से विश्वसनीय और मान्यता प्राप्त है। www.bitdefender.de