पहचान-आधारित हमले जो संसाधनों तक पहुँचने के लिए समझौता किए गए क्रेडेंशियल्स का दुरुपयोग करते हैं, उद्यम सुरक्षा सुरक्षा में एक अंधा स्थान है। उदाहरण के लिए, जबकि विभिन्न प्रकार के हमलों जैसे मैलवेयर, दुर्भावनापूर्ण डेटा एक्सेस और इसके एक्सफिल्ट्रेशन के खिलाफ रीयल-टाइम सुरक्षा समाधान हैं, ऐसे परिदृश्य के खिलाफ कोई सुरक्षा नहीं है जिसमें हमलावर खुद को वैध लेकिन समझौता किए गए क्रेडेंशियल्स के साथ प्रमाणित करते हैं।

इसलिए इन हमलों का प्रभावी ढंग से मुकाबला करने के लिए एक प्रतिमान बदलाव की आवश्यकता है। उपयोगकर्ता की पहचान को विशिष्ट विशेषताओं और गुणों के साथ विशिष्ट आक्रमण वैक्टर के रूप में माना जाना चाहिए। यह लेख इस बात की पड़ताल करता है कि मौजूदा सुरक्षा पोर्टफोलियो पहचान-आधारित हमलों के खिलाफ क्यों विफल हो जाते हैं और कंपनियां इन खतरों से खुद को बचाने के लिए क्या उपाय कर सकती हैं।

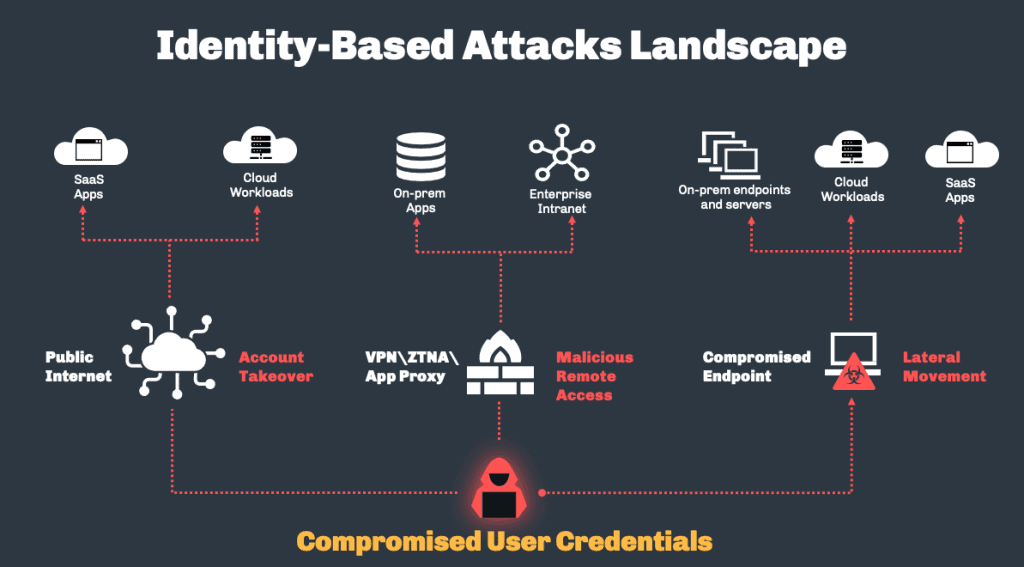

आम पहचान-आधारित हमलों का अवलोकन

लक्ष्य संसाधनों तक पहुँचने के लिए समझौता किए गए क्रेडेंशियल्स का उपयोग करके पहचान-आधारित हमले एक स्टैंडअलोन कार्य हो सकते हैं, जैसे सास एप्लिकेशन को क्रूर-बल देना, या वे एक व्यापक हमले का हिस्सा हो सकते हैं, जैसे कि ऑन-प्रिमाइसेस नेटवर्क में हैकर का लेटरल मूवमेंट। निम्नलिखित आरेख उन सामान्य पहचान-आधारित हमलों का सार प्रस्तुत करता है जिनका सामना आमतौर पर संगठन करते हैं।

तेजी से बढ़ते हमले वेक्टर

सुरक्षा फर्म डिजिटल शैडो की 2020 की रिपोर्ट एक्सपोजर से टेकओवर तक के अनुसार, बिक्री के लिए डार्क वेब पर 15 बिलियन से अधिक क्रेडेंशियल तैर रहे हैं। यह संख्या दुनिया भर की कंपनियों के सामने आने वाली समस्या की भयावहता का कुछ संकेत देती है।

डेटा ब्रीच रिपोर्ट 2021 की आईबीएम लागत से यह भी पता चलता है कि 2021 में सबसे आम प्रारंभिक हमले वेक्टर से समझौता किया गया था। ये 20 प्रतिशत सुरक्षा उल्लंघनों के लिए जिम्मेदार थे, जो पिछले वर्ष से अपनी बढ़त बनाए हुए थे। इसके अतिरिक्त, रिपोर्ट में कहा गया है कि चोरी/समझौता किए गए क्रेडेंशियल्स के कारण सुरक्षा उल्लंघनों को पहचानने में सबसे लंबा समय लगा (250 दिनों में) और रोकथाम (91 दिन) औसतन, 341 दिनों की कुल औसत अवधि के लिए। यह भी ध्यान दिया जाना चाहिए कि व्यापार ईमेल समझौता, जो रिपोर्ट को सबसे महंगा हमला वेक्टर पाया गया, अनिवार्य रूप से समझौता किए गए क्रेडेंशियल्स का एक विशेष मामला है।

असंगत सुरक्षा और अंधे धब्बे

पहचान आधारित हमले आज की सुरक्षा प्रणाली में कमजोरियों का सामना करते हैं। सबसे पहले, विभिन्न उत्पादों और टीमों में सुरक्षा वितरित की जाती है - सास अनुप्रयोगों के लिए पहली बार पहुंच के खिलाफ सीएएसबी, स्थानीय पार्श्व आंदोलन के खिलाफ एंडपॉइंट प्रोटेक्शन प्लेटफॉर्म (ईपीपी), दुर्भावनापूर्ण रिमोट कनेक्शन के खिलाफ अगली पीढ़ी के फायरवॉल, और इसी तरह। दूसरा, ये सभी सुरक्षा उपाय समझौता किए गए क्रेडेंशियल्स के साथ दुर्भावनापूर्ण प्रमाणीकरण के खिलाफ वास्तविक समय सुरक्षा प्रदान करने में स्वाभाविक रूप से अक्षम हैं। इसका कारण सरल है: यह वह नहीं है जिसके लिए इन उत्पादों को डिज़ाइन किया गया था।

रीयल-टाइम सुरक्षा कुंजी है

किसी भी साइबर सुरक्षा का मूल निम्नलिखित क्षमताओं पर आधारित होता है:

- आईटी वातावरण के भीतर एक विशिष्ट गतिविधि की निगरानी।

- इस गतिविधि में दुर्भावनापूर्ण व्यवहार का पता लगाना।

- दुर्भावनापूर्ण के रूप में पाए जाने पर गतिविधि की समाप्ति।

इसलिए प्रमुख सुरक्षा आवश्यकता वास्तविक समय में सुरक्षा करने की क्षमता है, जिससे दुर्भावनापूर्ण गतिविधि का पता चलते ही उसे रोक दिया जाता है।

एंडपॉइंट प्रोटेक्शन प्लेटफॉर्म (ईपीपी) समाधान के साथ इस अवधारणा को कैसे चित्रित किया जा सकता है इसका एक उदाहरण: एक ईपीपी एजेंट वर्कस्टेशन या सर्वर पर स्थापित है और सभी चल रही प्रक्रियाओं की निगरानी कर सकता है, यह पता लगा सकता है कि एक विशिष्ट प्रक्रिया दुर्भावनापूर्ण व्यवहार प्रदर्शित कर रही है, और समाप्त कर सकती है। यदि आवश्यक हो तो पूरी तरह से प्रक्रिया करें। इसके लिए समाधान निकाला गया। और वास्तव में, ईपीपी कारनामे, मैलवेयर, स्क्रिप्ट, दुर्भावनापूर्ण मैक्रोज़ और किसी भी खतरे को रोकने का एक बड़ा काम करता है जो खुद को विषम प्रक्रिया व्यवहार के रूप में प्रकट करता है।

ईपीपी का आवश्यक मूल्य यह है कि इसे वहां रखा जाता है जहां यह वास्तविक समय में दुर्भावनापूर्ण गतिविधि को रोक सके। यह अन्य सुरक्षा उत्पादों पर भी लागू होता है, प्रत्येक अपने क्षेत्र में - नेटवर्क ट्रैफ़िक के लिए फ़ायरवॉल, फ़ाइल एक्सेस के लिए DLP, और बहुत कुछ।

पहचान-आधारित हमलों के खिलाफ रीयल-टाइम सुरक्षा

पहचान-आधारित हमले वैध प्रमाणीकरण प्रतीत होने वाले प्रदर्शन के लिए समझौता किए गए क्रेडेंशियल्स का उपयोग करते हैं। इसलिए, इस प्रकार के खतरे के खिलाफ रीयल-टाइम सुरक्षा प्रदान करने के लिए, किसी को न केवल प्रमाणीकरण प्रयास को दुर्भावनापूर्ण के रूप में फ़्लैग करने में सक्षम होना चाहिए, बल्कि इसे सक्रिय रूप से रोकना भी चाहिए। यह कार्य किसी भी क्लासिक सुरक्षा उत्पाद के दायरे से बाहर है, क्योंकि उनमें से कोई भी प्रमाणीकरण प्रक्रिया में भाग लेने के लिए डिज़ाइन नहीं किया गया है।

उदाहरण के लिए, यदि कोई हैकर रोगी शून्य कंप्यूटर से अतिरिक्त कंप्यूटरों में फैलने के लिए PsExec का उपयोग करके पार्श्व आंदोलन का हमला करता है, तो समापन बिंदु सुरक्षा प्लेटफ़ॉर्म का एजेंट यह पता लगा सकता है कि PsExec प्रक्रिया चल रही है। हालाँकि, एजेंट पूर्ण प्रमाणीकरण चक्र में कोई भूमिका नहीं निभाता है, जिसमें रोगी ज़ीरो मशीन पर हमलावर किसी अन्य मशीन पर लॉग ऑन करने के लिए समझौता किए गए क्रेडेंशियल्स को सक्रिय निर्देशिका में जमा करता है। यहां तक कि अगर एजेंट यह पता लगा सकता है कि कोई विशेष प्रमाणीकरण वास्तव में दुर्भावनापूर्ण है, तो वह इसके बारे में कुछ नहीं कर सकता।

रीयल-टाइम पहचान सुरक्षा पहचान प्रदाता से शुरू होती है

वास्तव में, आज के परिवेश में एकमात्र घटक जो इस प्रकार की सुरक्षा को लागू कर सकता है, वे स्वयं पहचान प्रदाता हैं, क्योंकि वे सभी प्रमाणीकरण गतिविधियों के मूल में हैं। और यह किसी भी प्रकार के संसाधन पर लागू होता है: सास अनुप्रयोगों पर खाता अधिग्रहण को रोकने के लिए मौजूदा क्लाउड पहचान प्रदाता का उपयोग किया जाना चाहिए। रैंसमवेयर के स्वत: प्रसार को रोकने के लिए, ऑन-प्रिमाइसेस निर्देशिका (ज्यादातर मामलों में सक्रिय निर्देशिका) का उपयोग किया जाना चाहिए।

समस्या यह है कि ज्यादातर मामलों में, पहचान प्रदाता प्राप्त पासवर्ड को मान्य करने से परे नहीं जाते हैं। यदि पेशेंट ज़ीरो मशीन पर हमलावर किसी अन्य कंप्यूटर को समझौता किए गए क्रेडेंशियल्स के साथ एक्सेस करने का प्रयास करता है, तो सक्रिय निर्देशिका यह पता लगाने में सक्षम नहीं होगी कि प्रदान किए गए वैध क्रेडेंशियल्स का दुरुपयोग किया जा रहा है।

उदाहरण के लिए, जबकि पहचान प्रदाता पहचान-आधारित हमलों के खिलाफ रीयल-टाइम सुरक्षा प्रदान करने में एक महत्वपूर्ण घटक हैं, वे अपने वर्तमान स्वरूप में पूरी तरह से सुरक्षा प्रदान नहीं कर सकते हैं।

नई तकनीक सुरक्षा अंतर को बंद कर देती है

यूनिफाइड आइडेंटिटी प्रोटेक्शन एक नई तकनीक है जो पहचान प्रदाता द्वारा प्रारंभिक लॉगिन सत्यापन के अलावा जोखिम विश्लेषण और सक्रिय रोकथाम क्षमताओं दोनों को जोड़ने के लिए मूल रूप से सभी मौजूदा पहचान प्रदाताओं के साथ एकीकृत होती है। जब भी किसी पहचान प्रदाता को एक्सेस अनुरोध प्राप्त होता है, तो उसे सत्यापन के लिए एकीकृत पहचान सुरक्षा समाधान के पास भेज दिया जाता है।

एंटरप्राइज़ के सभी पहचान प्रदाताओं से इस डेटा को पुनर्प्राप्त करके, समाधान सभी संसाधनों में प्रत्येक उपयोगकर्ता की पूर्ण प्रमाणीकरण गतिविधि प्राप्त करता है। इस संपूर्ण डेटा के साथ, तकनीक प्रत्येक प्रमाणीकरण प्रयास के जोखिम का विश्लेषण कर सकती है। विश्लेषण के परिणामों के आधार पर, एक जोखिम इंजन तय करता है कि उपयोगकर्ता को अनुरोधित संसाधन तक पहुंचने की अनुमति है या नहीं और क्या उन्हें बहु-कारक प्रमाणीकरण के माध्यम से जाना चाहिए। इसके आधार पर, जिम्मेदार पहचान प्रदाता तब उपयोगकर्ता पहुंच प्रदान करता है या अस्वीकार करता है। यह एकीकृत दृष्टिकोण किसी भी प्रकार के पहचान-आधारित हमले से सुरक्षा को केंद्रीकृत करने में सक्षम बनाता है।

आज की रक्षा में अंधा स्थान एक समापन बिंदु मुद्दे के रूप में हमलावर पार्श्व आंदोलन को देखने की मानसिकता से उपजा है, सास खाता अधिग्रहण को सास एक्सेस मुद्दे के रूप में, और नेटवर्क मुद्दे के रूप में नेटवर्क के लिए दुर्भावनापूर्ण रिमोट एक्सेस। संक्षेप में, हालाँकि, ये सभी उदाहरण एक समझौता किए गए क्रेडेंशियल खतरे की अलग-अलग अभिव्यक्तियाँ हैं। एक समस्या जिसे केवल सुरक्षा नियंत्रणों को रखकर हल किया जा सकता है जहां प्रमाणीकरण और पहुंच के प्रयास वास्तव में होते हैं।

Silverfort.com पर अधिक

सिल्वरफोर्ट के बारे में सिल्वरफोर्ट पहला एकीकृत पहचान सुरक्षा मंच प्रदान करता है जो पहचान-आधारित हमलों को कम करने के लिए एंटरप्राइज़ नेटवर्क और क्लाउड वातावरण में आईएएम सुरक्षा नियंत्रण को समेकित करता है। अभिनव एजेंट रहित और प्रॉक्सीलेस तकनीक का उपयोग करते हुए, सिल्वरफोर्ट सभी IAM समाधानों के साथ समेकित रूप से एकीकृत होता है, उनके जोखिम विश्लेषण और सुरक्षा नियंत्रणों को एकीकृत करता है और अपने कवरेज को उन संपत्तियों तक बढ़ाता है जिन्हें पहले संरक्षित नहीं किया जा सकता था, जैसे कि घरेलू और विरासत अनुप्रयोग, आईटी अवसंरचना, फाइल सिस्टम, कमांड लाइन उपकरण, मशीन-से-मशीन पहुंच और बहुत कुछ।