स्विस सुरक्षा कंपनी एक्सॉन एनालिटिक्स एंडपॉइंट हासिल करते समय केवल पारंपरिक ईडीआर समाधानों (एंडपॉइंट डिटेक्शन एंड रिस्पांस) पर भरोसा करने के खिलाफ चेतावनी देती है। क्योंकि एजेंट सॉफ्टवेयर हमेशा अंतिम बिंदु पर नहीं चलता है, जो रक्षा नेटवर्क में कमजोरियां पैदा करता है।

आधुनिक, हाइब्रिड नेटवर्क में कई समापन बिंदु इसके लिए आवश्यक एजेंटों का समर्थन नहीं करते हैं, और जहां ऐसे एजेंट चल रहे हैं, उन्हें परिष्कृत हमलों से कमजोर और निष्क्रिय किया जा सकता है। साथ ही, घर से काम करने और BYOD (अपनी खुद की डिवाइस लाओ) की प्रवृत्ति के कारण, IT और सुरक्षा टीमों के पास अक्सर कर्मचारियों के स्वामित्व वाले एंडपॉइंट तक पहुंच नहीं होती है, जिसका उपयोग परिवार के अन्य सदस्यों द्वारा भी किया जा सकता है।

एक्सॉन एनालिटिक्स के सीसीओ ग्रेगोर एरिसमैन ने कहा, "ईडीआर समाधान एंडपॉइंट्स में रीयल-टाइम अंतर्दृष्टि प्रदान करते हैं और मैलवेयर और रैंसमवेयर जैसे खतरों का पता लगाते हैं।" “एंडपॉइंट की लगातार निगरानी करके, सुरक्षा दल दुर्भावनापूर्ण गतिविधि को उजागर कर सकते हैं, खतरों की जांच कर सकते हैं और संगठन की सुरक्षा के लिए उचित कार्रवाई कर सकते हैं। हालांकि, चूंकि ईडीआर केवल एंडपॉइंट्स में दृश्यता प्रदान करता है, इसलिए कई कमजोरियां और चुनौतियां बनी हुई हैं, जो अनजान साइबर हमलों के जोखिम को काफी बढ़ा रही हैं।

कई समापन बिंदु ईडीआर द्वारा समर्थित नहीं हैं

समापन बिंदुओं पर ईडीआर एजेंटों की संभावित अक्षमता के अलावा, इन जोखिमों में "हुकिंग" तकनीक का दुरुपयोग भी शामिल है जो ईडीआर चल रही प्रक्रियाओं की निगरानी के लिए उपयोग करता है। यह ईडीआर उपकरणों को कार्यक्रमों की निगरानी करने, संदिग्ध गतिविधि का पता लगाने और व्यवहार विश्लेषण के लिए डेटा एकत्र करने में सक्षम बनाता है। हालाँकि, हमलावर दूरस्थ समापन बिंदु तक पहुँचने और मैलवेयर आयात करने के लिए उसी तकनीक का उपयोग कर सकते हैं।

ईडीआर द्वारा समर्थित एंडपॉइंट्स में विशेष रूप से पुराने स्विच और राउटर शामिल नहीं हैं, लेकिन बड़ी संख्या में आईओटी और आईआईओटी डिवाइस भी शामिल हैं जो मैलवेयर के लिए अनजान गेटवे बन सकते हैं। EDR समाधानों के लिए एक अन्य समस्या SCADA वातावरण हो सकती है, जहाँ व्यक्तिगत महत्वपूर्ण प्रणालियाँ कंपनी के नियंत्रण से बाहर हो सकती हैं और इस प्रकार EDR की सुरक्षा परिधि के बाहर हो सकती हैं।

वर्कअराउंड के रूप में नेटवर्क का पता लगाना और प्रतिक्रिया

"नेटवर्क डिटेक्शन एंड रिस्पांस (एनडीआर) इस तरह के सुरक्षा अंतराल को बंद करने का एक बहुत प्रभावी तरीका है," एरिसमैन कहते हैं। "ExeonTrace जैसे लॉग डेटा-आधारित NDR समाधानों का एक बड़ा लाभ यह है कि उन्हें हमलावरों द्वारा निष्क्रिय नहीं किया जा सकता है और इस प्रकार डिटेक्शन एल्गोरिदम को बायपास नहीं किया जा सकता है। यहां तक कि अगर कोई हमलावर ईडीआर प्रणाली से समझौता करने में सक्षम है, तब भी संदिग्ध गतिविधि दर्ज की जाएगी और उसका विश्लेषण किया जाएगा। EDR और NDR का संयोजन पूरे नेटवर्क के लिए एक व्यापक सुरक्षा प्रणाली बनाता है।

इसके अलावा, NDR न केवल ज्ञात नेटवर्क उपकरणों के बीच नेटवर्क ट्रैफ़िक की निगरानी करने में सक्षम बनाता है, बल्कि अज्ञात उपकरणों की पहचान और निगरानी भी करता है। इस तरह के समाधान अनियंत्रित छाया आईटी के खतरों के खिलाफ एक प्रभावी उपाय हैं। इसके अलावा, एनडीआर ईडीआर एजेंटों के बिना अंत उपकरणों को नेटवर्क विश्लेषण में और इस प्रकार कंपनी-व्यापी सुरक्षा रणनीति में एकीकृत करता है। अंत में, लॉग डेटा विश्लेषण के आधार पर, एनडीआर गलत तरीके से कॉन्फ़िगर किए गए फायरवॉल और गेटवे को भी पहचानता है, जो अन्यथा हमलावरों के लिए गेटवे के रूप में भी कार्य कर सकता है।

किसी सॉफ्टवेयर एजेंट की जरूरत नहीं है

चूंकि ExeonTrace जैसे NDR समाधानों के लिए एजेंटों की आवश्यकता नहीं होती है, वे सभी नेटवर्क कनेक्शनों और डेटा प्रवाहों की पूर्ण दृश्यता की अनुमति देते हैं। इस प्रकार वे संपूर्ण कॉर्पोरेट नेटवर्क और इसके भीतर सभी संभावित खतरों का बेहतर अवलोकन प्रदान करते हैं। इसके अलावा, नेटवर्क-आधारित डेटा संग्रह एजेंट-आधारित डेटा की तुलना में काफी अधिक छेड़छाड़-रोधी है, जिससे अनुपालन नियमों को पूरा करना आसान हो जाता है। यह विशेष रूप से पर्यवेक्षी अधिकारियों द्वारा आवश्यक डिजिटल फोरेंसिक पर लागू होता है।

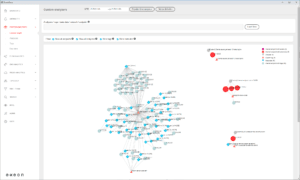

ExeonTrace के साथ NDR

ExeonTrace NDR समाधान नेटवर्क लॉग डेटा के विश्लेषण पर आधारित है और इसलिए ट्रैफ़िक मिररिंग की आवश्यकता नहीं है। ExeonTrace के एल्गोरिदम विशेष रूप से मेटाडेटा के विश्लेषण के लिए विकसित किए गए हैं और इसलिए बढ़ते एन्क्रिप्टेड नेटवर्क ट्रैफ़िक से प्रभावित नहीं होते हैं। चूंकि ExeonTrace को किसी अतिरिक्त हार्डवेयर की आवश्यकता नहीं होती है और देशी क्लाउड अनुप्रयोगों सहित कई डेटा स्रोतों के विश्लेषण को सक्षम करता है, समाधान विशेष रूप से भारी वर्चुअलाइज्ड और वितरित नेटवर्क के लिए उपयुक्त है।

Nextgen.Exeon.com पर अधिक

Exeon के बारे में

एक्सॉन एनालिटिक्स एजी एक स्विस साइबरटेक कंपनी है जो एआई-संचालित सुरक्षा विश्लेषण के माध्यम से आईटी और ओटी इन्फ्रास्ट्रक्चर की सुरक्षा में विशेषज्ञता रखती है। नेटवर्क डिटेक्शन एंड रिस्पांस (NDR) प्लेटफॉर्म ExeonTrace कंपनियों को नेटवर्क की निगरानी करने, साइबर खतरों का तुरंत पता लगाने और इस प्रकार प्रभावी ढंग से अपनी कंपनी के आईटी परिदृश्य की रक्षा करने का अवसर प्रदान करता है - जल्दी, मज़बूती से और पूरी तरह से सॉफ्टवेयर-आधारित।