नया बाराकुडा अनुसंधान: साइबर अपराधी अपने हमलों को अधिक कुशल बनाने और पहचान से बचने के लिए तेजी से बॉट्स और ऑटोमेशन की ओर रुख कर रहे हैं। बाराकुडा ने बाराकुडा सिस्टम द्वारा अवरुद्ध वेब अनुप्रयोगों के खिलाफ हमलों पर डेटा के दो महीने के नमूने का विश्लेषण किया और बड़ी संख्या में स्वचालित हमले पाए। शीर्ष पांच हमलों में स्वचालित उपकरणों का उपयोग करके किए गए हमलों का प्रभुत्व था।

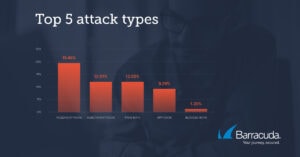

खोजे गए लगभग 20 प्रतिशत हमले फ़ज़िंग हमले थे, जो एप्लिकेशन की कमजोरियों को खोजने और उनका फायदा उठाने के प्रयास के लिए स्वचालन का उपयोग करते हैं। इंजेक्शन हमलों के बाद लगभग 12 प्रतिशत हमले हुए, अधिकांश हमलावरों ने अनुप्रयोगों में घुसपैठ करने के लिए एसक्यूएलमैप जैसे स्वचालित टूल का उपयोग किया। इनमें से कई हमले स्क्रिप्ट किडी-स्तर के हमले थे जिनमें हमलों को अनुकूलित करने के लिए कोई अन्वेषण नहीं किया गया था। विश्लेषण किए गए वेब एप्लिकेशन हमलों में केवल 12 प्रतिशत से अधिक के साथ Google बॉट या उसके समान छद्मवेशी बॉट पीछे रह गए। एप्लिकेशन DDoS (डिस्ट्रिब्यूटेड डेनियल ऑफ सर्विस) हमले आश्चर्यजनक रूप से प्रचलित थे, जो विश्लेषण किए गए नमूने के 9 प्रतिशत से अधिक के लिए जिम्मेदार थे। हमलों का एक छोटा हिस्सा (1,2%) साइट प्रशासकों द्वारा अवरुद्ध बॉट्स से आया था।

यहां वेब ऐप हमले के रुझानों और साइबर अपराधियों द्वारा स्वचालित हमलों का उपयोग करने के तरीकों पर करीब से नज़र डाली गई है।

वेब ऐप हमलों में वर्तमान रुझान

स्वचालित हमले वेब अनुप्रयोगों में कमजोरियों का फायदा उठाने के लिए बॉट्स का उपयोग करते हैं। ये हमले नकली बॉट से लेकर Google बॉट के रूप में प्रस्तुत किए जा सकते हैं ताकि उन अनुप्रयोगों पर डीडीओएस हमलों का पता लगाया जा सके जो एप्लिकेशन को सूक्ष्मता से ओवरलोड करके किसी वेबसाइट को क्रैश करने का प्रयास करते हैं।

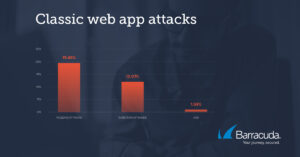

हालाँकि बॉट ट्रैफ़िक एक तेजी से बढ़ती समस्या है, लेकिन इसका मतलब यह नहीं है कि साइबर अपराधी अपने पुराने तरीके छोड़ रहे हैं। बाराकुडा द्वारा विश्लेषण किए गए अधिकांश हमले क्लासिक वेब ऐप हमले थे जैसे इंजेक्शन हमले (12 प्रतिशत) और क्रॉस-साइट स्क्रिप्टिंग (एक्सएसएस) (1 प्रतिशत)। जैसा कि उल्लेख किया गया है, अधिकांश आक्रमण ट्रैफ़िक टोही उपकरणों या अनुप्रयोगों की जांच के लिए उपयोग किए जाने वाले फ़ज़िंग टूल से आता है।

अक्सर उपयोग किया जाता है: इंजेक्शन हमले

सबसे गंभीर सुरक्षा जोखिमों की सूची, OWASP टॉप 10 में इंजेक्शन हमले वर्तमान में शीर्ष हमले हैं, और पहली सूची के बाद से हर संस्करण में प्रदर्शित हुए हैं। इस बात के कोई संकेत नहीं हैं कि ये हमले ख़त्म हो जाएंगे क्योंकि इन्हें अंजाम देना अपेक्षाकृत आसान है और ये साइबर अपराधियों को भारी मुनाफ़ा दिला सकते हैं। क्रॉस-साइट स्क्रिप्टिंग हमले भी बहुत लोकप्रिय थे, जो इस श्रेणी में सबसे आम हमलों में तीसरे स्थान पर थे।

विश्लेषण किए गए आक्रमण ट्रैफ़िक का एक महत्वपूर्ण हिस्सा वर्डप्रेस या PHP कमजोरियों (आमतौर पर phpMyAdmin पेज) को लक्षित करता है, अर्थात् क्रमशः 6,1 प्रतिशत और 1,05 प्रतिशत। हालाँकि, इनमें से कुछ हमलों ने गैर-PHP या गैर-WP साइटों को भी निशाना बनाया, जिससे पता चलता है कि कुछ हमलावर स्क्रिप्ट किडी हैं। हालाँकि, ये हमलावर जल्द ही हमले शुरू करने से पहले बेहतर टोह लेना सीख लेंगे।

पुनरुद्धार: तस्करी हमलों का अनुरोध करें

हाल ही में HTTP डीसिंक हमलों का खुलासा होने तक अनुरोध तस्करी के हमलों में ऐतिहासिक रूप से नगण्य स्तर तक गिरावट आई थी। तब से, तस्करी के हमले बड़े पैमाने पर वापस आ गए हैं। अनुरोध तस्करी के हमले HTTP अनुरोध के विभिन्न पहलुओं में विसंगतियों से सुरक्षित रूप से निपटने में सर्वर की असमर्थता का फायदा उठाते हैं। बाराकुडा के शोध में पाया गया कि 60 प्रतिशत से अधिक तस्करी के हमलों में अमान्य हेडर का उपयोग किया गया था। एक तिहाई ने एकाधिक सामग्री लंबाई का उपयोग किया, 3 प्रतिशत की सामग्री लंबाई गलत थी।

JSON API के विरुद्ध हमले

जेएसओएन एपीआई के खिलाफ बाराकुडा द्वारा देखे गए अधिकांश हमले सीमा स्थितियों का परीक्षण थे, जिसका अर्थ है कि उन्होंने अंततः एपीआई को खराब करने का प्रयास किया। इस प्रकार के 95 प्रतिशत हमले अधिकतम संख्या मान से अधिक थे, और इनमें से लगभग 4 प्रतिशत हमले अधिकतम मूल्य लंबाई से अधिक थे। विश्लेषण में अन्य ट्रैफ़िक हमले के प्रयासों (XSS और SQL इंजेक्शन हमलों) को भी नोट किया गया, लेकिन नमूने में इन हमलों के प्रकारों की मात्रा बहुत कम से नगण्य थी। उम्मीद है कि अगले साल इसमें बढ़ोतरी होगी।

डेटा लीक के उद्देश्य से किए गए हमले मुख्य रूप से क्रेडिट कार्ड नंबर जैसी संवेदनशील जानकारी निकालने पर केंद्रित थे। इनमें से तीन चौथाई से अधिक हमलों में स्पष्ट फोकस वीज़ा पर था। जेसीबी ने 20 प्रतिशत से अधिक के साथ काफी दूरी तक पीछा किया, साथ ही मास्टरकार्ड, डायनर्स और अमेरिकन एक्सप्रेस ने काफी कम हिस्सेदारी के साथ पीछा किया।

एन्क्रिप्शन सुरक्षा स्थिति

ट्रैफ़िक एन्क्रिप्शन विभिन्न प्रकार के हमलों को रोकता है, जैसे कि मैन-इन-द-मिडिल हमले, और वेबसाइट ब्राउज़ करने वाले उपयोगकर्ताओं के लिए सुरक्षा की एक परत प्रदान करता है। हालाँकि, डेटा स्ट्रीम के भीतर हमले अभी भी हो सकते हैं। विश्लेषित ट्रैफ़िक का लगभग 92 प्रतिशत HTTPS से अधिक था। 10 प्रतिशत से भी कम ट्रैफ़िक HTTP पर प्रबंधित किया गया। वेब अनुप्रयोगों की सुरक्षा स्थिति के लिए यह अच्छी खबर है।

ब्राउज़र विक्रेताओं ने पसंद के प्रोटोकॉल के रूप में TLS1.3 को प्राथमिकता दी है, और इससे इन प्रोटोकॉल को मुख्यधारा में अपनाने पर असर पड़ना शुरू हो गया है। जांचे गए नमूने में, केवल कुछ कंपनियों ने पुराने, काफी असुरक्षित SSLv3 प्रोटोकॉल को सक्रिय किया था। और यहां तक कि जिन कंपनियों में यह प्रोटोकॉल सक्षम था, उनमें भी SSLv3 ट्रैफ़िक बहुत कम था। टीएलएस1.0 और टीएलएस1.1 के लिए भी यही सच है, इन प्रोटोकॉल का उपयोग तेजी से घट रहा है, प्रत्येक विश्लेषण किए गए ट्रैफ़िक के 1 प्रतिशत से भी कम के लिए जिम्मेदार है। विश्लेषण किए गए ट्रैफ़िक का पूरा 65 प्रतिशत TLS1.3 का उपयोग करता है, जो वर्तमान में उपलब्ध सबसे सुरक्षित प्रोटोकॉल है। लगभग एक तिहाई HTTPS ट्रैफ़िक अभी भी TLS1.2 पर चलता है, लेकिन यह संख्या धीरे-धीरे कम हो रही है।

TLS1.3 पर ब्राउज़र विश्लेषण

TLS1.3 (रिपोर्ट किए गए उपयोगकर्ता एजेंट के आधार पर) का उपयोग करके ब्राउज़रों का विश्लेषण करते समय, Chrome सबसे लोकप्रिय ब्राउज़र था, जिसका ट्रैफ़िक 47 प्रतिशत था, इसके बाद Safari था, जिसका TLS34 ट्रैफ़िक का 1.3 प्रतिशत था। आश्चर्यजनक रूप से, एज ने फ़ायरफ़ॉक्स को 16 प्रतिशत के साथ तीसरे स्थान पर धकेल दिया। फ़ायरफ़ॉक्स का उपयोग केवल 3 प्रतिशत ट्रैफ़िक के लिए किया गया था। फ़ायरफ़ॉक्स की एज से हार की संभावना दो चीजों के कारण है: क्रोम का प्रभुत्व और एंटरप्राइज़ सिस्टम द्वारा एज की ओर कदम जो पहले इंटरनेट एक्सप्लोरर को प्राथमिकता देते थे।

टीएलएस1.2 एक आश्चर्यजनक प्रवृत्ति दर्शाता है। यहां इंटरनेट एक्सप्लोरर का उपयोग क्रोम की तुलना में अधिक है, आधे से अधिक ट्रैफ़िक इंटरनेट एक्सप्लोरर से आता है, जबकि क्रोम का उपयोग केवल 40 प्रतिशत से कम है। इसकी तुलना में, Safari 10 प्रतिशत से भी कम उपयोग करता है, और फ़ायरफ़ॉक्स का उपयोग और भी कम है।

सुरक्षित ब्राउज़रों की ओर उपयोगकर्ताओं का रुझान

इसके अलावा, जांच से पता चला कि क्रोम और फ़ायरफ़ॉक्स के लिए स्वचालित अपडेट का उपयोग अक्सर किया जाता है। विश्लेषण में अधिकांश ब्राउज़र संस्करण नवीनतम या एक से दो संस्करण पीछे थे। इंटरनेट एक्सप्लोरर के अभी भी बड़ी संख्या में उपयोगकर्ता हैं, लेकिन अधिकांश मामलों में IE11 ही उपयोग किया जाने वाला संस्करण था। यह अधिक अद्यतित और सुरक्षित ब्राउज़रों की ओर रुझान दिखाता है। इसकी तुलना में, स्वचालित ट्रैफ़िक में TLS1.3 का बहुत कम उपयोग होता था; अधिकांश TLS1.2 का उपयोग करता है। इसमें वेबसाइट मॉनिटरिंग, बॉट और कर्ल जैसे टूल शामिल हैं।

कंपनियाँ स्वचालित हमलों से अपनी सुरक्षा कैसे कर सकती हैं?

जब बॉट्स और एपीआई हमलों जैसे नए हमलों से सुरक्षा की बात आती है, तो सुरक्षा टीमें कभी-कभी आवश्यक समाधानों की भीड़ से अभिभूत हो सकती हैं। अच्छी खबर यह है कि इन समाधानों को WAF/WAF-ए-ए-सर्विस समाधानों में समेकित किया जा रहा है, जिन्हें वेब एप्लिकेशन और एपीआई सुरक्षा सेवाओं (WAAP) के रूप में भी जाना जाता है।

WAF मैजिक क्वाड्रेंट 2020 WAAP सेवाएँ

अपने 2020 WAF मैजिक क्वाड्रेंट में, गार्टनर WAAP सेवाओं को क्लाउड WAF सेवाओं के विकास के रूप में परिभाषित करता है: "WAAP सेवाएँ एक सदस्यता मॉडल के साथ WAF, बॉट शमन, DDoS सुरक्षा और API सुरक्षा की क्लाउड-आधारित-सेवा डिलीवरी को जोड़ती हैं।" इसलिए संगठनों को एक WAF-ए-ए-सर्विस या WAAP समाधान की तलाश करनी चाहिए जिसमें बॉट शमन, DDoS सुरक्षा, एपीआई सुरक्षा और क्रेडेंशियल स्टफिंग सुरक्षा शामिल हो, और सुनिश्चित करें कि वे सही तरीके से कॉन्फ़िगर किए गए हैं।

वर्तमान खतरों और उनके विकास के बारे में सूचित रहना भी महत्वपूर्ण है। बाराकुडा ने भविष्यवाणी की है कि इस वर्ष अनुप्रयोगों को जिन शीर्ष तीन हमलों का सामना करना पड़ेगा वे स्वचालित बॉट हमले, एपीआई पर हमले और सॉफ्टवेयर आपूर्ति श्रृंखला पर हमले हैं। इन नए हमलों में कम बचाव होते हैं और इनके सफल होने की संभावना अधिक होती है, आंशिक रूप से समझ की कमी के कारण और कुछ मामलों में पर्याप्त सुरक्षा के बिना तैनात किए गए छाया अनुप्रयोगों के कारण। हालाँकि, साइबर अपराधियों द्वारा उपयोग की जाने वाली नवीनतम हमले की रणनीति और नवीनतम तकनीकों में विशेषज्ञता के संयोजन से, कंपनियां वेब अनुप्रयोगों पर बढ़ते स्वचालित हमलों के जोखिम को काफी हद तक कम कर सकती हैं।

Barracuda.com पर अधिक जानें[स्टारबॉक्स=5]