Un nouveau bogue d'exécution de code à distance zero-day dans Microsoft Office fait sensation. Plus précisément, il s'agit probablement d'une vulnérabilité d'exécution de code qui peut être exploitée via des fichiers Office.

Sur la base de ce que l'on sait jusqu'à présent, il peut y avoir d'autres moyens de déclencher ou d'abuser de cette vulnérabilité. Le chercheur en sécurité Kevin Beaumont a nommé la vulnérabilité "Follina", qui s'avère être un terme de recherche utile sur le sujet jusqu'à ce qu'un numéro CVE officiel soit attribué. De plus, Microsoft a entre-temps créé un une solution de contournement officielle de Microsoft publié. Dans son article de blog, l'expert Sophos Paul Ducklin donne un aperçu du contexte et des solutions possibles.

Comment fonctionne la vulnérabilité zero-day de Follina ?

- Les utilisateurs ouvrent un fichier DOC contenant un logiciel malveillant caché, qu'ils ont reçu, par exemple, par e-mail.

- Le document pointe vers une URL https: d'apparence normale qui est téléchargée.

- Cette URL https: pointe vers un fichier HTML contenant du code JavaScript.

- Le JavaScript pointe à son tour vers une URL avec l'identifiant inhabituel ms-msdt: au lieu de https:. Sous Windows, ms-msdt : est un type d'URL propriétaire qui lance la boîte à outils logicielle MSDT. MSDT est l'abréviation de Microsoft Support Diagnostic Tool.

- La ligne de commande soumise au MSDT via l'URL entraîne l'exécution d'un code non approuvé.

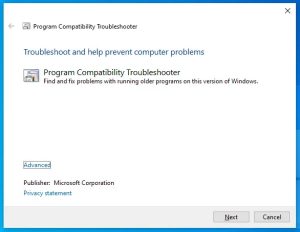

Lorsque le lien malveillant ms-msdt: est invoqué, il déclenche une commande MSDT avec des arguments de ligne de commande comme suit : msdt /id pcwdiagnostic .... Lorsqu'elle est exécutée manuellement, sans autres paramètres, cette commande charge automatiquement MSDT et appelle l'utilitaire de résolution des problèmes de compatibilité des programmes, qui semble inoffensif :

À partir de là, les utilisateurs peuvent sélectionner une application de dépannage qui répondra à diverses questions liées au support, exécutera des tests automatisés dans l'application ou signalera le problème à Microsoft lors du téléchargement de diverses données de dépannage. Bien que les utilisateurs ne s'attendent probablement pas à accéder à cet utilitaire de diagnostic simplement en ouvrant un document Word, la probabilité « d'accepter » cette série de boîtes de dialogue contextuelles est augmentée.

Exécution automatique des scripts à distance

Cependant, dans l'affaire Follina, il semble que les attaquants aient proposé des options inhabituelles, mais aussi très délicates, pour se faufiler dans la ligne de commande. Par conséquent, le dépanneur MSDT fait son travail à distance. Au lieu de se faire demander comment l'utilisateur souhaite procéder, les cybercriminels ont construit un ensemble de paramètres qui non seulement entraînent la poursuite automatique de l'opération (par exemple, les options /skip et /force), mais également un script d'appel PowerShell. Pour aggraver les choses, ce script PowerShell n'a même pas besoin de résider dans un fichier sur le disque - il peut être fourni sous forme de code source crypté directement à partir de la ligne de commande elle-même, avec toutes les autres options utilisées. Dans le cas "Follina", Hammond dit que PowerShell est utilisé pour extraire et lancer un fichier exécutable de logiciel malveillant qui a été fourni sous forme compressée.

Dangereux, même avec des macros désactivées !

Surtout, cette attaque est déclenchée par Word faisant référence à l'URL trompeuse ms-msdt:, qui est référencée à partir d'une URL contenue dans le fichier DOC lui-même. En raison de cette procédure, aucune macro VBA Office (Visual Basic pour Applications) n'est nécessaire, donc cette astuce fonctionne même si les macros Office sont désactivées.

Ainsi, le tout ressemble à une "fonctionnalité" d'URL Office pratique combinée à une "fonctionnalité" de diagnostic MSDT utile. En fait, cependant, cela crée une vulnérabilité qui peut provoquer un exploit d'exécution de code à distance en un seul clic. De cette manière, même l'ouverture d'un document Word préparé de cette manière peut transmettre des logiciels malveillants sans que l'utilisateur ne s'en aperçoive.

En fait, Hammond écrit que cette astuce peut être transformée en une attaque encore plus directe en regroupant le contenu trompeur dans un fichier RTF au lieu d'un fichier DOC. Dans ce cas, il suffit de prévisualiser le document dans l'Explorateur Windows pour déclencher l'exploit sans même cliquer dessus pour l'ouvrir. Le simple rendu de la fenêtre d'aperçu des vignettes ferait trébucher Windows et Office.

Que pouvez-vous faire?

Microsoft a déjà publié une solution de contournement officielle et, espérons-le, publiera bientôt un correctif permanent. Aussi pratiques que soient les URL propriétaires ms-xxxx de Microsoft, le fait qu'elles soient conçues pour démarrer automatiquement des processus lorsque certains types de fichiers sont ouverts ou même simplement prévisualisés constitue clairement un risque pour la sécurité.

En outre, une technique de dépannage couramment acceptée dans la communauté consiste simplement à rompre la relation entre ms-msdt:URL et l'utilitaire MSDT.EXE. L'expert Sophos Paul Ducklin en fournit une description détaillée dans son article de blog.

Les produits Sophos éliminent le problème

Les produits pour terminaux Sophos détectent et bloquent les attaques connues menées via cet exploit sous le nom de Troj/DocDl-AGDX. Ce nom de détection peut être utilisé pour rechercher dans les journaux les fichiers DOC qui déclenchent le téléchargement initial et les fichiers HTML de "seconde étape" qui suivent. Les produits de filtrage de messagerie et Web Sophos interceptent les fichiers d'attaque de ce type, tels que CXmail/OleDl-AG.

Plus sur Sophos.com

À propos de Sophos Plus de 100 millions d'utilisateurs dans 150 pays font confiance à Sophos. Nous offrons la meilleure protection contre les menaces informatiques complexes et la perte de données. Nos solutions de sécurité complètes sont faciles à déployer, à utiliser et à gérer. Ils offrent le coût total de possession le plus bas du secteur. Sophos propose des solutions de chiffrement primées, des solutions de sécurité pour les terminaux, les réseaux, les appareils mobiles, la messagerie et le Web. Vous bénéficiez également de l'assistance des SophosLabs, notre réseau mondial de centres d'analyse propriétaires. Le siège social de Sophos se trouve à Boston, aux États-Unis, et à Oxford, au Royaume-Uni.