Les attaques de ransomwares deviennent de plus en plus sophistiquées. Outre le chiffrement classique des données, les attaquants recherchent également spécifiquement des sauvegardes. Avec la bonne stratégie, ces attaques n'aboutissent à rien.

En 2020, les attaques de ransomwares ont coûté plus de 20 milliards de dollars, soit plus du double de ce qu'elles étaient deux ans plus tôt. Le coût moyen des temps d'arrêt était de 283.000 XNUMX $ par victime. Alors que les attaques de ransomware étaient autrefois très répandues et menées sans cible définie, il existe désormais des attaques beaucoup plus précises dans lesquelles l'attaque de ransomware n'est parfois qu'une partie de l'attaque.

La motivation derrière une attaque de ransomware

Même en 2021, les ransomwares sont et resteront une menace croissante. En 2020, un record stupéfiant a été établi dans le monde informatique avec plus de 20.000 19 nouveaux rapports de vulnérabilité de sécurité. Cela s'explique en partie par la nouvelle ère du travail à domicile, façonnée par le COVID-50, qui a entraîné une augmentation de XNUMX % des vulnérabilités des appareils mobiles, rendant les entreprises plus vulnérables aux cyberattaques.

Cependant, ce ne sont plus seulement les entreprises et les entreprises qui doivent craindre les attaques de ransomwares. Les attaques contre les infrastructures critiques se sont multipliées ces derniers mois. Par exemple, dans une enquête menée auprès de 130 hôpitaux et organismes de santé, près de la moitié ont déclaré avoir dû fermer leurs réseaux au premier semestre 2021 en raison d'un ransomware. Les demandes de rançon atteignent désormais de nouveaux sommets.

1,2 million de dollars par réclamation

La compagnie de cyberassurance Coalition a constaté que la demande de rançon moyenne de ses assurés était passée à 2021 million de dollars par sinistre au premier semestre 1,2, contre "seulement" 450.000 2020 dollars au premier semestre XNUMX.

La demande de rançon elle-même ne représente qu'une petite partie des coûts totaux croissants encourus par une attaque de ransomware. Si vous voulez savoir quels sont les coûts avec lesquels vous devez réellement compter en cas d'urgence, vous devriez ce résumé regarde une fois.

Cibles des rançongiciels

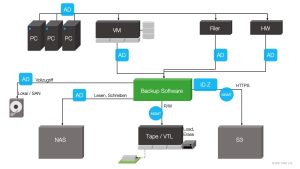

L'infrastructure informatique classique se compose, par exemple, d'ordinateurs, de machines virtuelles, de serveurs de fichiers et d'autres matériels du réseau. Il contient une grande variété de types de données qui imposent différentes exigences à la mémoire. Différents niveaux de sécurité sont formés à partir de ces différentes structures. Une infrastructure qui n'est pas suffisamment sécurisée par des pare-feu, etc. offre des points d'entrée pour les attaquants.

Les sauvegardes protègent contre la perte de données dans l'infrastructure informatique. Il existe également différentes cibles de sauvegarde ici, qui sont utilisées à des degrés divers selon le type de données et les exigences :

- Local/SAN : Stockage directement attaché au serveur de sauvegarde

- NAS : Stockage attaché au serveur de sauvegarde sur le réseau

- Bande/VTL : une bibliothèque de bandes (virtuelle) dont les supports de données (réels ou virtuels) peuvent être éjectés et certains peuvent également être physiquement retirés (entrefer)

- Object Store (par exemple S3) : stockage hautement évolutif qui peut être disponible localement (sur site) ou avec un fournisseur de services (cloud).

L'attaque rançongiciel "classique" via l'infrastructure

Dans le cas d'une *attaque de ransomware via un PC*, l'une des choses qui compte est les droits dont dispose l'utilisateur. De nombreuses entreprises accordent souvent des droits d'administrateur complets par défaut, ce qui inclut également l'accès à tout ou partie de l'informatique, en particulier pour la direction ou les chefs de service.

En supposant que l'utilisateur dispose d'une autorisation élevée, le ransomware a la surface d'attaque suivante :

- Le rançongiciel attaque et infecte tous les appareils accessibles via le réseau. Cela commence par des partages sur d'autres PC, des filers, des partages sur des composants matériels et peut ensuite s'étendre au serveur de sauvegarde et à son stockage local et NAS. Toutes les données sur les appareils infectés sont alors cryptées.

- Après ce cryptage à grande échelle, il est important d'identifier comment le rançongiciel s'est infiltré dans le système et ce qui a été infecté et crypté exactement. Dans ce scénario, les sauvegardes via des bibliothèques de bandes (virtuelles) et le stockage d'objets offrent un moyen de sortir de la situation.

Contrairement à une attaque de ransomware classique, l'attaque ciblée ne commence pas par la diffusion à grande échelle du malware, mais par l'exploration de l'infrastructure du client. L'Active Directory, à travers lequel tous les droits des utilisateurs sont gérés de manière centralisée, est le composant clé pour le taux d'infection le plus élevé possible.

Vous pouvez découvrir comment l'attaque par rançongiciel se déroule ensuite et comment vous pouvez protéger efficacement votre sauvegarde dans le rapport d'arrière-plan complet.

Plus sur FASTLTA.com

Sur FAST LTA Ltd FAST LTA est le spécialiste des systèmes de stockage secondaire et de longue durée sécurisés. La combinaison d'un matériel durable et nécessitant peu d'entretien, d'un logiciel intégré pour la sauvegarde des données et de contrats de maintenance sur site d'une durée allant jusqu'à 10 ans garantit un stockage à long terme et économique des données des applications d'archivage et de sauvegarde. Des développements internes tels que le codage d'effacement local, le scellement à l'aide d'un matériel WORM et une gestion efficace de l'énergie aident les clients de taille moyenne à se protéger contre la perte de données par des attaques de ransomware et une mauvaise configuration et à répondre aux exigences réglementaires et légales (GDPR). Les solutions du fournisseur munichois ont fait leurs preuves dans des milliers d'installations dans les secteurs de la santé, de l'administration publique, du cinéma/TV/vidéo et de l'industrie.