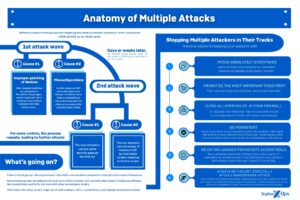

De multiples attaques par des groupes de rançongiciels se propagent - les gangs de rançongiciels Hive, LockBit et BlackCat attaquent le même réseau les uns après les autres. C'est ce que montre le livre blanc Sophos X-Ops Active Adversary : l'entreprise attaquée a reçu trois rapports de ransomware différents pour des fichiers à triple cryptage.

Dans le livre blanc Sophos X-Ops Active Adversary actuel "Agresseurs multiples : un danger clair et présent» rapporte Sophos que trois groupes de rançongiciels connus, Hive, LockBit et BlackCat, ont successivement attaqué le même réseau. Les deux premières attaques se sont produites dans les deux heures, la troisième attaque survenant deux semaines plus tard. Chaque groupe de rançongiciels a laissé sa propre note de rançon et certains des fichiers ont été triplement cryptés.

L'attaque à 3 voies fournit un triple cryptage

"C'est déjà assez grave de recevoir une seule alerte de ransomware d'un groupe cybercriminel, et encore moins trois", a déclaré John Shier, conseiller principal en sécurité chez Sophos. "De multiples attaquants créent un tout nouveau niveau de complexité pour la récupération, en particulier lorsque les fichiers sont triplement chiffrés. La cybersécurité avec prévention, détection et réponse est essentielle pour les organisations de toutes tailles et de tous types - aucune organisation n'est à l'abri d'une attaque.

🔎 Voici comment fonctionne une attaque multiple par des gangs de rançongiciels comme Hive, LockBit et BlackCat (Image : Sophos).

Le livre blanc décrit d'autres exemples de cyberattaques qui se chevauchent, notamment les cryptomineurs, les chevaux de Troie d'accès à distance (RAT) et les bots. Si dans le passét plusieurs attaquants ciblant le même système, les attaques duraient généralement plusieurs mois ou années. Les attaques décrites dans le livre blanc actuel de Sophos ont eu lieu en quelques jours et quelques semaines - dans un cas même simultanément. Les organisations sont souvent attaquées par des attaquants via le même point d'entrée vulnérable dans le réseau.

Compétition et coopération entre cybergangsters

Habituellement, les cybercriminels se font concurrence, ce qui rend plus difficile pour plusieurs attaquants d'opérer simultanément. Généralement, ils éliminent leurs concurrents sur le même système. Les RAT d'aujourd'hui soulignent souvent la possibilité de tuer des robots dans les forums criminels. Dans l'attaque impliquant les trois groupes de ransomwares, BlackCat était le dernier groupe de ransomwares sur le système, supprimant non seulement les traces de ses propres activités, mais aussi celles de LockBit et Hive. Dans un autre cas, un système a été infecté par le rançongiciel LockBit. Environ trois mois plus tard, des membres de Karakurt Team, un groupe lié à Conti, ont réussi à utiliser la porte dérobée créée par LockBit pour voler des données et demander une rançon.

LockBit permet également aux membres de collaborer

« Dans l'ensemble, les groupes de rançongiciels ne semblent pas ouvertement hostiles les uns aux autres. En fait, LockBit n'interdit pas spécifiquement à ses membres de collaborer avec des concurrents », explique Shier. "Nous n'avons aucune preuve de collaboration. Mais il est possible que les attaquants réalisent que dans un marché de plus en plus concurrentiel, il n'y a qu'un nombre limité de cibles à attaquer. Ou ils croient que plus la pression est exercée sur une cible, comme des attaques multiples, plus les victimes sont susceptibles de payer. Ils peuvent avoir des discussions de haut niveau et conclure des accords mutuellement bénéfiques, comme un groupe cryptant les données et l'autre exfiltrant. À un moment donné, ces groupes devront décider s'ils veulent travailler ensemble et aller plus loin dans cette approche, ou s'ils veulent être plus compétitifs. Mais pour le moment, le terrain de jeu est ouvert à de multiples attaques de différents groupes.

Vulnérabilités non corrigées en tant que passerelles

Dans les attaques décrites dans le livre blanc, la plupart des infections initiales provenaient de vulnérabilités non corrigées. Ceux-ci incluent des lacunes dans Log4Shell, ProxyLogon et ProxyShell ou des serveurs RDP (Remote Desktop Protocol) mal configurés ou non sécurisés. Dans la plupart des cas impliquant plusieurs attaquants, les victimes n'ont pas réussi à remédier efficacement à l'attaque initiale, laissant la porte ouverte à de futures activités cybercriminelles. Cela a fait des mêmes erreurs de configuration RDP ainsi que des applications comme RDWeb ou AnyDesk un chemin facilement exploitable pour les attaques de suivi. Les serveurs RDP et VPN non protégés ou compromis font partie des « offres » les plus populaires vendues sur le dark web.

Livre de jeu de l'adversaire actif

"Dans l'actuel Active Adversary Playbook pour 2021, Sophos constate que les entreprises sont attaquées simultanément à plusieurs reprises et que cela pourrait être une tendance croissante", déclare Shier. "Le fait que l'augmentation des attaques multiples doive encore être suivie au cas par cas donne aux cybercriminels amplement la possibilité d'aller encore plus loin dans cette direction via les systèmes exploitables."

Pour en savoir plus sur les multiples cyberattaques, y compris des détails sur la clandestinité criminelle et des conseils pratiques sur la façon de protéger les systèmes contre de telles attaques, téléchargez le livre blanc complet Attaquants multiples : un danger clair et présent de Sophos.

Plus sur Sophos.com

À propos de Sophos Plus de 100 millions d'utilisateurs dans 150 pays font confiance à Sophos. Nous offrons la meilleure protection contre les menaces informatiques complexes et la perte de données. Nos solutions de sécurité complètes sont faciles à déployer, à utiliser et à gérer. Ils offrent le coût total de possession le plus bas du secteur. Sophos propose des solutions de chiffrement primées, des solutions de sécurité pour les terminaux, les réseaux, les appareils mobiles, la messagerie et le Web. Vous bénéficiez également de l'assistance des SophosLabs, notre réseau mondial de centres d'analyse propriétaires. Le siège social de Sophos se trouve à Boston, aux États-Unis, et à Oxford, au Royaume-Uni.

Articles liés au sujet

[starboxid=USER_ID] <>ff7f00