SearchLight avec le nouveau module Vulnerability Intelligence. La solution de surveillance du fournisseur de renseignements sur les menaces Digital Shadows permet de hiérarchiser les CVE pour un tri et une atténuation plus rapides.

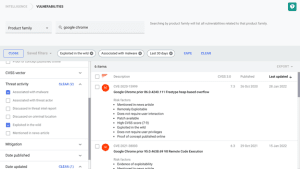

Le fournisseur de renseignements sur les cybermenaces Digital Shadows a ajouté une nouvelle capacité d'analyse des vulnérabilités à sa solution SearchLightTM. Le module Vulnerability Intelligence permet aux équipes de sécurité d'identifier plus rapidement et efficacement les CVE (Common Vulnerabilities and Exposures) pertinentes pour prévenir les exploits.

SOC : identifiez plus rapidement les CVE pertinentes

Le module de SearchLight est basé sur les données de neuf années de recherche et d'analyse intensives par l'équipe de renseignement sur les menaces médico-légales de Digital Shadows. Les analystes surveillent en permanence les forums criminels, recueillent des informations et documentent les tactiques, techniques et procédures (TTP) utilisées par les attaquants pour exploiter les vulnérabilités connues. La base de données de vulnérabilités est complétée par une surveillance automatisée des référentiels de code, des sites de collage, des médias sociaux, des sites Web des fabricants et des avis. Cela crée un contexte complet pour évaluer les risques, les cibles d'attaque et les exploits possibles. Des analystes dédiés examinent les données collectées, suppriment le "bruit blanc" et évaluent chaque événement en termes de criticité et de pertinence.

Analyse des vulnérabilités

L'analyse précise des vulnérabilités simplifie le travail quotidien des équipes de sécurité de plusieurs manières. D'une part, les utilisateurs peuvent rechercher spécifiquement des technologies dans leur portefeuille informatique, vérifier les éventuels exploits et risques et ainsi définir des priorités d'atténuation. D'autre part, les experts en sécurité reçoivent des informations contextuelles complètes dans les profils CVE afin d'optimiser leurs réactions aux vulnérabilités à haut risque. Des listes de dizaines de milliers de CVE peuvent être classées par priorité, récence et pertinence. Les fonctions Coller et Copier peuvent également être utilisées pour créer des listes de classement des vulnérabilités qui revêtent une importance particulière pour les entreprises.

"Les entreprises ont des centaines, voire des milliers, d'actifs informatiques différents et reçoivent des dizaines de milliers de rapports de vulnérabilité chaque année", a déclaré Russell Bentley, vice-président des produits chez Digital Shadows. « La sécurité informatique manque de ressources pour filtrer ce flot de données, sans parler de tester et d'appliquer tous les correctifs. Les entreprises se fient donc souvent aveuglément au CVSS (Common Vulnerability Scoring System). C'est une bonne base. Cependant, les informations qui y sont contenues sont purement hypothétiques et ne disent rien sur l'existence d'un risque réel pour les entreprises.

Module de renseignements sur les vulnérabilités

Alastair Paterson, co-fondateur et PDG : « Le module Vulnerability Intelligence de SearchLight crée de la clarté et permet aux entreprises de se concentrer sur ce qui est important pour elles. Plutôt que de se fier à l'évaluation arbitraire des risques d'un fournisseur, les équipes de sécurité peuvent désormais filtrer des facteurs spécifiques. Les informations ne sont plus purement théoriques, mais sont basées sur les informations actuelles sur les menaces et sont affichées en un coup d'œil dans les profils CVE.

Plus sur DigitalShadows.com

À propos des ombres numériques

Digital Shadows traque les fuites de données involontaires sur le Web ouvert, profond et sombre, aidant les organisations à minimiser l'exposition numérique aux menaces externes qui en résulte. Avec SearchLight™, les entreprises peuvent se conformer aux réglementations sur la protection des données, prévenir la perte de propriété intellectuelle et éviter les atteintes à la réputation. La solution permet de minimiser les risques numériques, de réduire la surface d'attaque et de protéger les noms de marque et d'entreprise.