Les cybercriminels utilisent le logiciel Microsoft Dynamic 365 Customer Voice légitime pour envoyer des liens de phishing afin de voler les données des clients. Les chercheurs en sécurité d'Avanan et de CheckPoint montrent à quel point tout cela est insidieux.

Dynamics 365 Customer Voice est un produit Microsoft principalement destiné à recevoir les commentaires des clients. Il peut être utilisé pour les enquêtes de satisfaction client afin de suivre les commentaires et d'agréger les données en informations exploitables. De plus, il peut également être utilisé pour interagir avec par téléphone, en collectant les données pour une entrée ultérieure des clients. Au lieu d'utiliser cette fonctionnalité pour recueillir les commentaires des clients, les cybercriminels tentent désormais de voler leurs données.

Static Expressway contourne les scanners de sécurité

Ils profitent de la soi-disant autoroute statique, une technique que les sites Web légitimes exploitent pour contourner les scanners de sécurité. La logique est la suivante : les services de sécurité ne peuvent pas simplement bloquer Microsoft - sinon il serait impossible pour tous les utilisateurs des services Microsoft de faire leur travail. Au lieu de cela, ces liens provenant de sources fiables sont généralement automatiquement approuvés. Cela a donné aux cybercriminels l'occasion de se faufiler.

Des exemples similaires peuvent être trouvés sur Facebook, PayPal, QuickBooks ou autres. Il est incroyablement difficile pour les solutions de sécurité de déterminer ce qui est réel et ce qui se cache derrière le lien apparemment légitime. De plus, alors que de nombreux services reconnaissent un lien à partir d'une adresse connue, ils ne l'analysent pas par défaut.

Le lien de phishing n'est pas reconnaissable

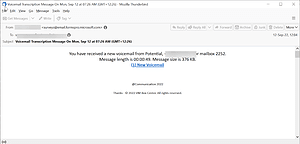

🔎 Le lien vers la messagerie vocale semble sûr - mais mène ensuite à une page de phishing (Image : Avanan).

Il s'agit d'une attaque particulièrement délicate car le lien de phishing n'apparaît qu'à la dernière étape. Les utilisateurs sont d'abord redirigés vers une page légitime. Par conséquent, passer la souris sur l'URL dans le corps de l'e-mail n'offre aucune protection. Dans ce cas, il est important de rappeler aux utilisateurs de prêter attention à toutes les URL, même si elles ne figurent pas dans un e-mail. Ces attaques sont très difficiles à arrêter pour les scanners et encore plus difficiles à détecter pour les utilisateurs.

Pour se protéger contre ces attaques, les utilisateurs peuvent procéder comme suit :

- Examinez attentivement toutes les URL, y compris celles qui ne figurent pas dans le corps de l'e-mail.

- Si vous recevez un e-mail avec un message vocal, assurez-vous qu'il s'agit d'un type d'e-mail connu avant de vous y engager.

- Si vous n'êtes pas sûr d'un e-mail, demandez à l'expéditeur d'origine sur un autre canal de communication.

À propos du point de contrôle Check Point Software Technologies GmbH (www.checkpoint.com/de) est l'un des principaux fournisseurs de solutions de cybersécurité pour les administrations publiques et les entreprises du monde entier. Les solutions protègent les clients contre les cyberattaques avec un taux de détection des logiciels malveillants, des rançongiciels et d'autres types d'attaques à la pointe du secteur. Check Point propose une architecture de sécurité multicouche qui protège les informations de l'entreprise sur le cloud, le réseau et les appareils mobiles, ainsi que le système de gestion de la sécurité « à un seul point de contrôle » le plus complet et le plus intuitif. Check Point protège plus de 100.000 XNUMX entreprises de toutes tailles.