Aqua Security, le leader de la sécurité cloud native, annonce les résultats de la dernière étude Software Supply Chain Security Review sur les attaques de la chaîne d'approvisionnement logicielle. Sur une période de six mois, les experts ont pu déterminer que les attentats de 2021 ont triplé par rapport à 2020.

Les cybercriminels ciblent les vulnérabilités de la chaîne d'approvisionnement logicielle pour injecter des logiciels malveillants et des portes dérobées. Pour ce faire, ils utilisent principalement les failles de sécurité des logiciels open source, injectent du code malveillant ("empoisonnement") et utilisent des problèmes généraux d'intégrité du code logiciel. L'étude Software Supply Chain Security Review a été menée par Argon Security, qui a été acquise par Aqua Security en décembre.

Examen de la sécurité de la chaîne d'approvisionnement des logiciels

En général, les experts ont constaté que le niveau de sécurité dans les environnements de développement de logiciels reste faible et que chaque entreprise examinée présente des vulnérabilités et des erreurs de configuration qui peuvent la rendre vulnérable aux attaques de la chaîne d'approvisionnement. L'étude a identifié trois domaines principaux où des risques peuvent survenir.

1. Utilisation de packages vulnérables

Le code source ouvert fait partie de presque tous les logiciels commerciaux. De nombreux packages open source utilisés présentent des vulnérabilités de sécurité existantes et la mise à jour vers une version plus sécurisée nécessite beaucoup d'efforts pour les équipes de développement et DevOps. Sans surprise, c'est l'une des méthodes de conduite d'attaques qui connaît la croissance la plus rapide. Il existe deux attaques courantes qui exploitent les packages vulnérables :

- Exploits de vulnérabilité existants : les vulnérabilités de package existantes sont exploitées pour accéder à l'application et exécuter l'attaque. (Exemple : récentes cyberattaques Log4j)

- Empoisonnement des packages : injection de code malveillant dans des packages logiciels open source et propriétaires populaires pour inciter les développeurs ou les outils de pipeline automatisés à les inclure dans le processus de création d'applications. (Exemple : le cas de COA, RC et ua-parser-js)

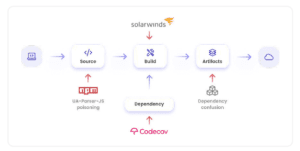

2. Outils de pipeline compromis

Les attaquants peuvent exploiter les accès privilégiés, les erreurs de configuration et les vulnérabilités de l'infrastructure du pipeline CI/CD (par exemple, le système de contrôle source, l'agent de build, les enregistrements de packages et les dépendances de service) qui compromettent l'infrastructure informatique critique, les processus de développement, le code source et l'offre d'applications. Un pipeline CI/CD compromis peut exposer le code source d'une application, qui est le plan directeur de l'application, de l'infrastructure de développement et des processus. Cela permet aux attaquants de modifier le code ou d'injecter du code malveillant pendant le processus de construction et de manipuler l'application (comme ce fut le cas avec l'attaque SolarWinds, par exemple). Ce type de faille de sécurité est difficile à détecter et peut causer des dommages importants avant d'être découvert et corrigé.

Les attaquants utilisent également des registres de paquets compromis pour télécharger des artefacts compromis au lieu d'artefacts légitimes. De plus, il existe des dizaines de dépendances externes connectées au pipeline qui peuvent être utilisées pour accéder et attaquer (exemple : codecov).

3. Intégrité du code/artefact

L'un des principaux domaines de risque identifiés dans l'étude est le téléchargement de code bogué dans les référentiels de code source, ce qui a un impact direct sur la qualité des artefacts et la posture de sécurité. Les problèmes courants rencontrés dans la plupart des environnements clients étaient les données sensibles dans le code, la qualité du code et les problèmes de sécurité en général, le problème d'infrastructure en tant que code, les vulnérabilités dans les images de conteneur et les mauvaises configurations générales. Dans de nombreux cas, le nombre de problèmes découverts était si important qu'ils ne pouvaient être corrigés que par des projets de grande envergure.

Protection de la chaîne d'approvisionnement des logiciels

Les points d'attaque de la chaîne d'approvisionnement logicielle avec des exemples d'attaques connues (Image : Aqua Security).

Pour lutter contre le problème et accroître la sécurité de la chaîne d'approvisionnement logicielle, les équipes de sécurité doivent renforcer la collaboration avec les équipes DevOps et mettre en œuvre l'automatisation de la sécurité dans les processus de développement. Aqua et Argon recommandent l'adoption de nouvelles solutions de sécurité capables de protéger le processus de développement logiciel de cette nouvelle vague d'attaques sophistiquées.

"Le nombre d'attaques au cours de l'année écoulée et l'impact considérable d'une seule attaque soulignent les sérieux défis auxquels sont confrontées les équipes de sécurité des applications", a déclaré Eran Orzel, directeur principal du succès client et des ventes chez Argon Security. « Malheureusement, la plupart des équipes manquent de ressources, de budget et de connaissances pour faire face aux attaques de la chaîne d'approvisionnement logicielle. Ajoutez à cela le fait que les équipes AppSec s'appuient sur la collaboration avec les équipes de développement et DevOps pour lutter contre ce vecteur d'attaque et vous comprendrez pourquoi il s'agit d'un défi de taille. Le processus de la chaîne d'approvisionnement des logiciels est un élément central du cycle de vie du développement d'applications modernes. Laisser ce vaste vecteur d'attaque ouvert menace la sécurité des applications d'entreprise, exposant potentiellement des données sensibles et créant des points d'entrée supplémentaires dans l'application au moment de l'exécution. Dans de nombreux cas, les équipes de sécurité n'ont pas de visibilité sur ce processus jusqu'à ce qu'il soit trop tard. Parce que la plupart des entreprises n'ont pas de capacités de prévention dans leurs outils et processus CI/CD.

Plus sur Aquasec.com

À propos d'Aqua Sécurité

Aqua Security est le plus grand fournisseur de sécurité purement cloud native. Aqua donne à ses clients la liberté d'innover et d'accélérer leur transformation numérique. La plate-forme Aqua fournit une automatisation de la prévention, de la détection et de la réponse tout au long du cycle de vie des applications pour sécuriser la chaîne d'approvisionnement, l'infrastructure cloud et les charges de travail en cours, quel que soit l'endroit où elles sont déployées. Les clients comprennent les plus grandes entreprises mondiales de services financiers, de logiciels, de médias, de fabrication et de vente au détail, avec des déploiements sur un large éventail de fournisseurs de cloud et des piles technologiques modernes qui incluent des conteneurs, des fonctions sans serveur et des machines virtuelles cloud.