Les chercheurs en sécurité des SophosLabs ont enquêté sur les activités actuelles du botnet Emotet réactivé. Ils décrivent comment Emotet utilise actuellement CFF, une technique de codage utilisée par le malware du botnet pour se camoufler et se cacher des mesures de sécurité.

Emotet a été l'un des services de cybercriminalité et des infections de logiciels malveillants les plus professionnels et les plus durables dans le paysage des menaces. Le botnet est devenu notoire peu de temps après ses débuts en 2014 et a été arrêté en janvier 2021 par une opération multinationale d'application de la loi qui a ancré ses activités pendant près d'un an. Enfin, en novembre 2021, le botnet refait surface et réapparaît sur le radar de Sophos.

Emotet : de retour sur le radar

"Après une interruption de près d'un an dans le domaine de l'application de la loi, le tristement célèbre botnet Emotet est de retour, comme en témoignent les bacs à sable et les systèmes de surveillance des SophosLabs", a déclaré Andreas Klopsch, chercheur en sécurité chez SophosLabs.

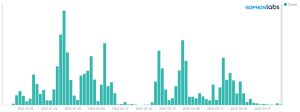

"Le graphique à barres ci-dessus montre l'émergence d'Emotet détecté dans les systèmes sandbox Sophos au premier trimestre 2022. Comme le montre le tableau, nous recevons quotidiennement plusieurs soumissions Emotet ; nous supposons que les pics majeurs récurrents sont des campagnes à grande échelle. Emotet est principalement distribué par courrier indésirable, et plus de courriels malveillants conduisent naturellement à plus de soumissions de bac à sable.

De plus, l'équipe de recherche a remarqué qu'Emotet utilise souvent le CFF comme accélérateur pour ralentir les défenses ; une technique utilisée depuis 2020.

L'obscurcissement comme tactique

"CFF est une technique d'obscurcissement bien connue utilisée pour masquer l'intention des logiciels malveillants, ce qui rend difficile pour les défenseurs de comprendre et de se protéger contre les attaques. Le processus de suppression de cette technique d'obscurcissement s'appelle 'unflattening'. Notre équipe de recherche des SophosLabs a réussi à découvrir la plupart des fonctionnalités obscurcies et à briser plusieurs couches supplémentaires d'obscurcissement. Cela nous permet d'approfondir le fonctionnement interne d'Emotet. Cela permet aux entreprises d'avoir une meilleure détection et un temps de réponse plus rapide en cas d'attaque Emotet », explique Andreas Klopsch.

Sophos a également publié un outil sur GitHub pour aider les défenseurs à dégonfler les piles de couches CFF lors d'une attaque Emotet et à dévoiler.

Plus sur Sophos.com

À propos de Sophos Plus de 100 millions d'utilisateurs dans 150 pays font confiance à Sophos. Nous offrons la meilleure protection contre les menaces informatiques complexes et la perte de données. Nos solutions de sécurité complètes sont faciles à déployer, à utiliser et à gérer. Ils offrent le coût total de possession le plus bas du secteur. Sophos propose des solutions de chiffrement primées, des solutions de sécurité pour les terminaux, les réseaux, les appareils mobiles, la messagerie et le Web. Vous bénéficiez également de l'assistance des SophosLabs, notre réseau mondial de centres d'analyse propriétaires. Le siège social de Sophos se trouve à Boston, aux États-Unis, et à Oxford, au Royaume-Uni.