m-privacy développe des navigateurs Web télécommandés pour une sécurité Internet maximale dans l'industrie, la santé et les pouvoirs publics. ProSoft présente la navigation sécurisée avec TightGate-Pro, où l'affichage de l'écran du navigateur est fourni sous forme de flux de données vidéo.

L'utilisation d'internet fait partie intégrante de la vie professionnelle. Cependant, la navigation en toute sécurité n'est désormais possible que dans une mesure limitée, car les cybercriminels utilisent le navigateur Web en particulier pour introduire clandestinement des logiciels malveillants dangereux sur les postes de travail. Sous le slogan "La distance crée la sécurité", ProSoft présente maintenant TightGate-Pro de m-privacy GmbH pour une navigation sécurisée, qui offre une nouvelle forme de sécurité Internet : Avec TightGate-Pro, le navigateur est exécuté sur des serveurs hautement renforcés en dehors de l'interne réseau. L'ordinateur du poste de travail reçoit uniquement l'affichage de l'écran du navigateur sous forme de flux de données vidéo via un protocole spécifique à la fonction.

Surfer avec une isolation complète du réseau interne

"TightGate-Pro permet une utilisation entièrement fonctionnelle d'Internet tout en isolant le réseau interne des dangers associés", rapporte Robert Korherr, directeur général de ProSoft GmbH. TightGate-Pro de m-privacy GmbH est un système de navigateur télécommandé (ReCoBS), littéralement traduit par "navigateur Web télécommandé". Cela sépare physiquement l'environnement d'exécution du navigateur Web de l'ordinateur du poste de travail. Le système protège ainsi le réseau interne d'Internet et empêche de manière fiable et préventive les attaques qui exploitent les failles de sécurité des navigateurs Internet.

Sortie d'écran télécommandée sous forme de flux de données vidéo

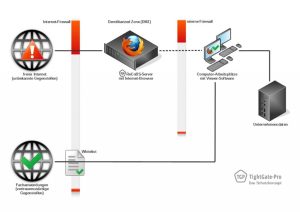

Cela signifie que le navigateur Web n'est plus en cours d'exécution sur le poste de travail. Au lieu de cela, le serveur dédié TightGate situé dans la DMZ (zone démilitarisée) gère l'exécution du navigateur. L'ordinateur du poste de travail reçoit uniquement la sortie d'écran du navigateur sous forme de flux de données vidéo via un protocole spécifique à la fonction. La sortie écran et la sortie son sont affichées sur le moniteur ou le haut-parleur de l'ordinateur du poste de travail. Dans le même temps, le navigateur virtuel peut être contrôlé à distance depuis le lieu de travail à l'aide d'une souris et d'un clavier. En termes de "look & feel", il n'y a pratiquement aucune différence avec le navigateur local. Un filtre de paquets entre TightGate-Pro et les postes de travail informatiques garantit que seul le flux de données d'image de TightGate-Pro peut atteindre le client, mais pas d'autre accès réseau.

La séparation physique crée une sécurité préventive

Le principe TightGate Pro : l'utilisateur ne reçoit qu'une vidéo en direct de son utilisation à distance du navigateur (Image : m-privacy).

En raison de cette séparation physique, même l'accès à un site Web compromis n'a aucune conséquence sur le réseau interne. « Cela signifie que TightGate-Pro est de loin supérieur à toute autre solution basée sur la virtualisation locale ou le bac à sable en termes de sécurité. Seule la séparation physique de l'environnement d'exécution du navigateur Web crée la sécurité préventive dont les infrastructures modernes ont besoin face à la pression croissante des attaques sur Internet », déclare le directeur général.

Programmes clients pour le contrôle et l'échange de fichiers

TightGate-Pro se compose du serveur ReCoBS dédié et des programmes clients TightGate Viewer, TightGate lock et MagicURL (commutateur de lien). Le serveur TightGate Pro représente l'environnement d'exécution du navigateur, tandis que les programmes clients sont responsables de l'affichage, du contrôle et de l'échange de fichiers. Il est important que le visualiseur soit à la pointe de la technologie et ne laisse aucun vecteur d'attaque ouvert. Au lieu de puissants protocoles de transmission tels que RDP, ICA, HDX ou le serveur X local, TightGate-Pro s'appuie sur un protocole spécifique à la fonction afin qu'aucun code malveillant ne puisse être transmis au client.

TightGate-Pro est certifié BSI selon les critères communs EAL3+ et conforme au RGPD. L'outil est utilisé avec succès dans les pouvoirs publics, les institutions financières, les entreprises industrielles et les infrastructures critiques depuis 15 ans.

Plus sur ProSoft.de

À propos de Prosoft ProSoft a été fondée en 1989 en tant que fournisseur de solutions logicielles complexes dans le grand environnement informatique. Depuis 1994, la société se concentre sur les solutions de gestion de réseau et de sécurité informatique pour les infrastructures Microsoft Windows modernes et hétérogènes, y compris Mac OS, Linux, ainsi que les environnements mobiles et les terminaux. Les experts gèrent des logiciels et du matériel efficaces pour les grandes et moyennes entreprises et se sont imposés comme des spécialistes de la sécurité informatique. De plus, en tant que distributeur à valeur ajoutée (VAD), ProSoft accompagne les fabricants dans le "go-to-market" et le lancement sur le marché de nouvelles solutions dans la partie germanophone de l'Europe.