Alors que les décideurs et les patrons s'attendent à ce que les employés aient un niveau élevé de sensibilisation à la cybersécurité, ils tombent le plus souvent dans le piège du phishing, utilisent de mauvais mots de passe ou les partagent en dehors de l'entreprise. Une étude Ivanti intéressante.

Le fournisseur de sécurité Ivanti a publié les résultats de l'étude internationale "State of Security Preparedness 2023". En conséquence, les entreprises allemandes ne sont que partiellement capables de repousser efficacement les attaques. Il existe des lacunes importantes, notamment dans les domaines de la gestion des correctifs et de la protection contre les attaques via la chaîne d'approvisionnement. Pour l'étude, Ivanti a interrogé 6.500 1.050 employés de trois niveaux fonctionnels dans le monde, dont XNUMX XNUMX en Allemagne.

Les décideurs doutent de leur propre concept de sécurité

De nombreux décideurs allemands ont des doutes considérables sur leurs concepts de sécurité. Un responsable sur dix est convaincu que son entreprise ne pourra pas prévenir ou arrêter un incident de sécurité grave dans les 12 prochains mois. Cela signifie que les préoccupations des chefs d'entreprise allemands sont plus élevées que dans tout autre pays.

Ces doutes affectent également les finances des entreprises : 9 entreprises sur 10 ont déjà constitué des réserves pour les paiements de rançongiciels et les coûts en cas d'attaque. A cet égard également, les décideurs allemands sont les leaders incontestés des pays considérés. Près de la moitié du budget cyber annuel (49 %) est consacrée à ces réserves, le reste va aux outils et équipes de sécurité (43 %) et à la cyberassurance (6 %).

Sensibilisation à la cyber dans l'étage exécutif? aucun

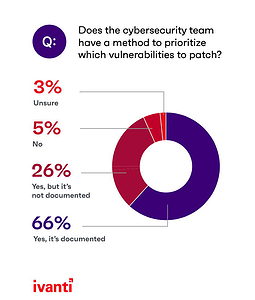

🔎 L'équipe cybersécurité a-t-elle la capacité de patcher les vulnérabilités en priorité ? (Image : Ivanti).

Fait intéressant, ce sont surtout les décideurs C eux-mêmes qui manquent de la sensibilisation nécessaire à la cybersécurité. Par rapport à leurs employés de bureau, ils sont environ trois fois plus susceptibles d'être victimes d'attaques de phishing :

- 2/3 ont été attaqués par phishing au cours de l'année écoulée

- 1/3 ont cliqué sur des e-mails frauduleux et de phishing ou ont effectué des paiements

- 37 % ont partagé un mot de passe professionnel avec une personne extérieure à l'entreprise

- 71 % utilisent des mots de passe datant de plus d'un an

- 1/3 utilise le même mot de passe pour différents accès ou appareils

Dans ce contexte, une déclaration du niveau de la direction sur les raisons du manque d'excellence cyber dans leur propre entreprise est plutôt irritante. Pour plus d'1/3 d'entre eux (38%), une trop grande dépendance vis-à-vis de leur propre main-d'œuvre joue un rôle central. 1/3 du niveau C se plaint également que la formation à la sécurité des employés est inefficace ou incomplète.

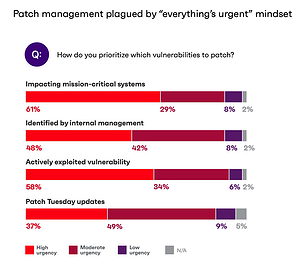

Gestion des correctifs enfants problématiques

Dans l'ensemble, l'étude Ivanti montre clairement que les entreprises allemandes font beaucoup pour se protéger contre les cyberattaques, mais la majorité des entreprises se débattent encore avec une mentalité de liste de contrôle réactive. Cela est particulièrement évident dans les processus des équipes de sécurité elles-mêmes, en particulier dans la gestion des vulnérabilités. Aujourd'hui, il est important de combler les failles de sécurité qui présentent un risque réel pour l'entreprise individuelle.

Mais au lieu de hiérarchiser les vulnérabilités en fonction du risque, les équipes de sécurité allemandes essaient toujours de résoudre autant de vulnérabilités que possible. Pour clarifier, si 9 professionnels de la sécurité sur 10 déclarent disposer d'une méthode de priorisation, ils confirment également que tous les types de vulnérabilités ont la même importance pour eux. Au final, ils font perdre un temps précieux dont profitent les cyber-attaquants.

Il n'y a pas de sécurité informatique sans gestion des correctifs

« L'application de correctifs reste une tâche essentielle de la sécurité informatique », explique le Dr. Srinivas Mukkamala, directeur des produits chez Ivanti. «Mais même les équipes informatiques et de sécurité bien dotées en personnel et en ressources financières ont toujours des problèmes pour définir les priorités nécessaires. La sécurité d'entreprise n'est plus concevable aujourd'hui sans une gestion des correctifs basée sur les risques. Il s'agit d'identifier, de hiérarchiser et de corriger les vulnérabilités sans intervention manuelle. »

Sur la voie de la gestion des correctifs basée sur les risques, les équipes de sécurité allemandes ont déjà une longueur d'avance sur la moyenne internationale. 48 % des équipes de sécurité informatique en Allemagne se concentrent déjà sur les vecteurs d'attaque activement exploités plutôt que sur les dernières vulnérabilités. À l'échelle mondiale, la moyenne n'est que de 31 %.

Les données de l'entreprise sont ouvertes

Interrogé sur les principaux vecteurs d'attaque des 2 dernières années, le phishing s'est classé premier parmi les équipes de sécurité avec une large marge (1%). Plus de la moitié des spécialistes de la sécurité en avaient déjà fait l'expérience dans le passé. Les attaques de ransomware (51%) ou les menaces sur la chaîne de vente et de valeur (22%) suivent à une distance considérable. Ceci est significatif dans la mesure où les attaques contre la chaîne d'approvisionnement en particulier ont considérablement augmenté dans le monde au cours de l'année écoulée.

Après tout : 41 % des spécialistes de la sécurité en Allemagne savent que les anciens employés ainsi que les sous-traitants externes ont toujours accès aux systèmes ou aux données. En matière de protection contre l'exfiltration de données via les attaques de la chaîne d'approvisionnement, les entreprises allemandes sont encore assez bien positionnées par rapport à d'autres pays. Plus de la moitié de toutes les équipes informatiques et de sécurité (51 %) sont en mesure de révoquer les autorisations d'un tiers, d'un consultant ou d'un sous-traitant après la fin d'un service. Cependant, pour 37%, cela prend déjà 2 à 5 jours, ce qui est clairement trop long compte tenu de la fenêtre temporelle étroite d'une attaque via une chaîne de distribution ou de valeur.

Comparaison des pays : l'Allemagne se porte bien

Dans une comparaison par pays, les services de sécurité allemands sont toujours en bonne position, mais sont aux prises avec les omissions du passé. Ils n'ont pas une vision globale de tous les outils et systèmes utilisés dans l'entreprise. Ils manquent également de méthodes claires pour mesurer l'efficacité de leurs cyberprogrammes. Ici, leurs processus de sécurité doivent s'améliorer et se développer au-delà d'une approche de sécurité réactive.

Plus sur Ivanti.com

À propos d'Ivanti La force de l'informatique unifiée. Ivanti connecte l'informatique aux opérations de sécurité de l'entreprise pour mieux gouverner et sécuriser le lieu de travail numérique. Nous identifions les actifs informatiques sur les PC, les appareils mobiles, les infrastructures virtualisées ou dans le centre de données - qu'ils soient sur site ou dans le cloud. Ivanti améliore la prestation de services informatiques et réduit les risques commerciaux grâce à son expertise et à des processus automatisés. En utilisant des technologies modernes dans l'entrepôt et sur l'ensemble de la chaîne d'approvisionnement, Ivanti aide les entreprises à améliorer leur capacité de livraison, sans modifier les systèmes backend.