Fin 2019, l'équipe rouge de Mandiant, une unité de FireEye, a découvert un certain nombre de vulnérabilités dans le périphérique ConnectPort X2e de Digi International.

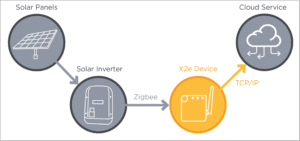

Les enquêtes de Mandiant se sont concentrées sur l'appareil X2e, rebaptisé par SolarCity (maintenant Tesla), qui est utilisé pour collecter des données dans des systèmes solaires privés. Une configuration typique consiste pour SolarCity à fournir à un client une passerelle (le périphérique X2e) et à la connecter à Internet via un câble Ethernet sur le réseau domestique du client. Cela permet à l'appareil d'interpréter et d'envoyer les valeurs d'énergie mesurées. Les pirates ont réussi à accéder à distance à l'appareil.

Vulnérabilité corrigée - d'autres attaques sont imminentes

Entre-temps, Mandiant a corrigé les vulnérabilités en coopération avec Digi International et Tesla. Mais selon Jake Valletta, directeur de Mandiant, "Tout appareil ajouté à un réseau domestique accessible à distance - qu'il s'agisse d'un babyphone ou d'un appareil VoIP - représente une vulnérabilité de sécurité." Les experts de Mandiant sont certains : nous verrons plus d'attaques sur de tels appareils.

Dans deux articles de blog, FireEye met en lumière les attaques matérielles appliquées, y compris les méthodes et les outils utilisés par les pirates.

Partie 1 fournit une vue d'ensemble du dispositif X2e, un dépistage initial basé sur le réseau, des techniques d'inspection de PCB, un sondage d'interface de débogage physique, des techniques de désactivation et une analyse du micrologiciel. En utilisant ces méthodes, Mandiant a réussi à compromettre à distance le périphérique X2e sur la base d'informations d'identification codées en dur (CVE-2020-9306), même sans privilèges d'administrateur.

Partie 2 explique comment Mandiant a obtenu un shell privilégié localement sur l'appareil à l'aide d'attaques de coupure de courant. La vulnérabilité CVE-2020-12878 a permis d'élever à distance les privilèges et de donner au pirate des droits d'administration. Combinées, ces deux vulnérabilités - CVE-2020-9306 et CVE-2020-12878 - entraînent une compromission complète à distance de l'appareil X2e.

Passez à la partie 1 sur FireEye.com Passez à la partie 2 sur FireEye.com

À propos de Trellix Trellix est une entreprise mondiale qui redéfinit l'avenir de la cybersécurité. La plate-forme ouverte et native Extended Detection and Response (XDR) de la société aide les organisations confrontées aux menaces les plus avancées d'aujourd'hui à avoir l'assurance que leurs opérations sont protégées et résilientes. Les experts en sécurité de Trellix, ainsi qu'un vaste écosystème de partenaires, accélèrent l'innovation technologique grâce à l'apprentissage automatique et à l'automatisation pour soutenir plus de 40.000 XNUMX clients commerciaux et gouvernementaux.